CertCentral

2022 changes

31. Dezember 2022

DigiCert-Wartungsplan 2022

Um Ihnen die Planung Ihrer zertifikatsbezogenen Aufgaben zu erleichtern, haben wir unser Wartungsfenster 2022 im Voraus geplant. Siehe Geplante DigiCert-Wartung 2022 – Diese Seite wird mit allen aktuellen Informationen zum Wartungsplan auf dem neuesten Stand gehalten.

Da wir Kunden auf der ganzen Welt haben, gibt es keine optimale Zeit für alle. Nach der Überprüfung der Nutzungsdaten unserer Kunden wählten wir Zeiten aus, in denen die wenigsten Kunden betroffen sind.

Unser Wartungsplan

Sofern nichts anderes mitgeteilt wird, erfolgt die Wartung jeweils am ersten Wochenende jedes Monats.

Jedes Wartungsfenster ist für eine Dauer von 2 Stunden geplant.

Obwohl wir zum Schutz ihres Service Redundanzen vorhalten, sind einige DigiCert-Dienste möglicherweise nicht verfügbar.

Sobald die Wartung abgeschlossen ist, werden alle normalen Operationen wieder aufgenommen.

Um Live-Wartungs-Updates zu erhalten, abonnieren Sie die DigiCert-Status-Seite. Dieses Abonnement beinhaltet E-Mail-Benachrichtigungen zu Beginn und am Ende der Wartungsarbeiten.

Weitere Informationen zu den Wartungsfenstern erhalten Sie von Ihrem Kundenbetreuer oder vom DigiCert-Support.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Anmerkung

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Anmerkung

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Anmerkung

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Anmerkung

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Anmerkung

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Anmerkung

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Hinweis

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

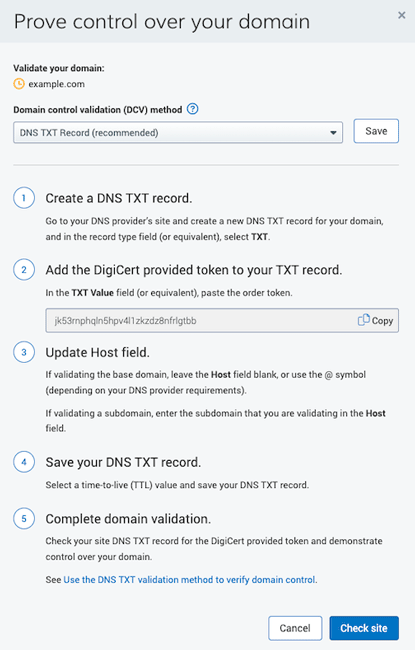

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Anmerkung

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Anmerkung

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Anmerkung

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Tipp

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

6. Juni 2022

Verbesserungen der CertCentral Report Library API

DigiCert freut sich, die folgenden Verbesserungen an der CertCentral Report Library API bekannt zu geben:

Aussetzen von Berichten durch das Löschen geplanter Berichte

Wir fügten einen neuen Endpunkt hinzu: Geplanten Bericht löschen. Durch das Löschen eines geplanten Berichts werden zukünftige Berichte ausgesetzt. Abgeschlossene Berichte mit derselben Berichts-ID stehen nach dem Löschen des geplanten Berichts weiterhin zum Download zur Verfügung.

Anmerkung

Zuvor konnten Sie nur den Zeitplan eines Berichts ändern oder einen geplanten Bericht und alle abgeschlossenen Berichte löschen.

Berichte nur mit Unterkontodaten erstellen

Für die Endpunkte Bericht erstellen und Bericht bearbeiten haben wir eine neue Option zur Liste der zulässigen division_filter_type-Werte hinzugefügt: EXCLUDE_ALL_DIVISIONS. Verwenden Sie diesen Wert, um alle Daten des übergeordneten Kontos aus dem Bericht auszuschließen. Berichte, die diese Option verwenden, enthalten nur Daten aus den ausgewählten Unterkonten (sub_account_filter_type).

Anmerkung

Zuvor konnten Sie keine Unterkontoberichte erstellen, ohne Daten aus einer oder mehreren Abteilungen im übergeordneten Konto einzubeziehen.

Mehr erfahren

Samstag, 4. Juni 2022

Kommende geplante Wartungsarbeiten

DigiCert wird am 4. Juni 2022 zwischen 22:00 und -24:00 Uhr MDT (5. Juni 2022 zwischen 04:00 und 06:00 Uhr UTC) planmäßige Wartungsarbeiten durchführen. Obwohl wir während dieser Zeit zum Schutz ihres Service Redundanzen vorhalten, sind einige DigiCert-Dienste möglicherweise nicht verfügbar.

Was kann ich tun?

Planen Sie Aufträge, Verlängerungen und Neuausstellungen mit hoher Priorität vor oder nach den Wartungsarbeiten.

Rechnen Sie mit Unterbrechungen, wenn Sie APIs für die sofortige Ausstellung von Zertifikaten und automatisierte Aufgaben verwenden.

Um Live-Wartungs-Updates zu erhalten, abonnieren Sie die DigiCert-Statusseite. Dieses Abonnement beinhaltet E-Mail-Benachrichtigungen zu Beginn und am Ende der Wartungsarbeiten.

Auf der Seite Geplante Wartung von DigiCert 2022 finden Sie die geplanten Wartungsdaten und -zeiten.

Die Services werden wiederhergestellt, sobald die Wartung abgeschlossen ist.

31. Mai 2022

CertCentral-Services-API: Verbesserte Antwort der Bestellinfo-API

Update: Um API-Verbrauchern mehr Zeit zu geben, die Auswirkungen der Änderungen der Antwort der Bestellinfo-API auf ihre Integrationen zu bewerten, verschieben wir dieses Update auf den 31. Mai 2022. Ursprünglich wollten wir die unten beschriebenen Änderungen am 25. April 2022 veröffentlichen.

Am 31. Mai 2022 wird DigiCert die folgenden Verbesserungen an der Bestellinfo-API vornehmen. Diese Änderungen entfernen nicht verwendete Werte und aktualisieren die Datenstruktur des Objekts der Auftragsdetails, um für Aufträge mit unterschiedlichem Status über die Produkttypen hinweg einheitlicher zu sein.

Weitere Informationen und Antwortbeispiele für öffentliche TLS-, Code Signing-, Document Signing und S/MIME-Zertifikate der Klasse 1 finden Sie in der Referenzdokumentation für den Endpunkt Bestellinfo.

Wenn Sie Fragen haben oder Hilfe bei diesen Änderungen benötigen, wenden Sie sich an Ihren Kundenbetreuer oder den DigiCert-Support.

Allgemeine Verbesserungen

Die folgenden Änderungen gelten für Aufträge für verschiedene Zertifikatstypen unabhängig vom Auftragsstatus.

Entfernte Parameter:

public_id(string)Für alle Aufträge, für die die API den

public_id-Parameter nicht mehr zurückgibt. DigiCert unterstützt nicht mehr den Express Install-Workflow, für den einpublic_id-Wert erforderlich war.certificate.ca_cert_id(string)Für DV-Zertifikatsaufträge gibt die API den

ca_cert_id-Parameter nicht mehr zurück. Der Wert dieses Parameters ist eine interne ID für das ausstellende ICA-Zertifikat und kann extern nicht verwendet werden. Die API schließt bereits denca_cert_id-Parameter aus den Auftragsdetails für andere Produkttypen aus.Verwenden Sie stattdessen das

ca_cert-Objekt, um den Namen und die öffentliche ID des ausstellenden ICA-Zertifikats zu erhalten, das mit dem Auftrag verknüpft ist.verified_contacts(Objekt-Array)Für Document Signing-Zertifikatsaufträge gibt die API das

verified_contacts-Array nicht mehr zurück. Die API schließt bereits dasverified_contacts-Array von den Auftragsdetails für andere Produkttypen aus.certificate.dns_names(String-Array)Wenn dem Auftrag keine DNS-Namen zugeordnet sind (wenn der Auftrag z. B. für ein Code Signing-, Document Signing- oder S/MIME-Zertifikat der Klasse 1 bestimmt ist), gibt die API das

dns_names-Array nicht mehr zurück.Zuvor gab die API ein

dns_names-Array mit einem leeren String zurück:[" "]certificate.organization_units(String-Array)Wenn mit dem Auftrag keine Organisationseinheiten verknüpft sind, gibt die API kein

organization_units-Array mehr zurück.Zuvor gab die API für einige Produkttypen ein

organization_units-Array mit einem leeren String zurück:[" "]certificate.cert_validityIm

cert_validity-Objekt gibt die API nur ein Schlüssel-/Wert-Paar für die Einheit zurück, die den Gültigkeitszeitraum des Zertifikats beim Erstellen des Auftrags festlegt. Wenn die Gültigkeitsdauer des Zertifikats beispielsweise 1 Jahr beträgt, gibt dascert_validity-Objekt einenyears-Parameter mit dem Wert 1 zurück.Zuvor gab das

cert_validity-Objekt manchmal Werte sowohl fürdaysals auch füryearszurück.

Hinzugefügte Parameter:

order_validity(Objekt)Bei Code Signing-, Document Signing- und Clientzertifikatsaufträgen beginnt die API, ein

order_validity-Objekt zurückzugeben.Das

order_validity-Objekt gibtdays,yearsodercustom_expiration_dateals Gültigkeitsdauer des Auftrags zurück. Die API enthält bereits einorder_validity-Objekt in den Auftragsdetails für öffentliche SSL/TLS-Produkte.payment_profile(Objekt)Bei DV-Zertifikatsaufträgen, die mit einer gespeicherten Kreditkarte verknüpft sind, beginnt die API, ein

payment_profile-Objekt zurückzugeben. Die API enthält bereits daspayment_profile-Objekt in den Auftragsdetails für andere Produkttypen.server_licenses(integer)Für DV-Zertifikatsaufträge beginnt die API den

server_licenses-Parameter zurückzugeben. Die API enthält bereits denserver_licenses-Parameter in den Auftragsdetails für andere Produkttypen.

Nicht genehmigte Auftragsanfragen

Die folgenden Änderungen gelten nur für Zertifikatsauftragsanfragen, die noch genehmigt werden müssen oder abgelehnt wurden. Diese Änderungen nähern die Datenstruktur der Antwort an die Daten an, die die API zurückgibt, nachdem die Anfrage genehmigt wurde und der Auftrag zur Validierung und Ausstellung an DigiCert gesendet wurde.

Um nicht genehmigte und abgelehnte Anfragen zu verwalten, empfehlen wir, die Antrags-Endpunkte (/request) zu verwenden, anstatt die Auftragsdetails abzurufen. Wir haben die /request-Endpunkte so konzipiert, dass ausstehende und abgelehnte Zertifikatsauftragsanträge verwaltet werden, während diese Endpunkte unverändert bleiben.

Anmerkung

Für eine schnellere Ausstellung von Zertifikaten empfehlen wir die Verwendung eines Workflows, der den Schritt zur Genehmigung neuer Zertifikatsaufträge überspringt oder auslässt. Falls Ihr API-Workflow den Genehmigungsschritt bereits überspringt oder auslässt, können Sie die folgenden Änderungen sicher ignorieren. Weitere Informationen zum Entfernen des Genehmigungsschritts:

Hinzugefügte Parameter:

disable_ct(Boolescher Wert)allow_duplicates(Boolescher Wert)cs_provisioning_method(string)

Entfernte Parameter:

server_licenses(integer)Für ungenehmigte Auftragsanträge gibt die API den

server_licenses-Parameter nicht mehr zurückgibt. Die API bezieht weiterhin denserver_licensesParameter in die Auftragsdetails für genehmigte Auftragsanträge ein.

Verbessertes organization-Objekt

Um eine konsistente Datenstruktur in den Auftragsdetails für nicht genehmigte und genehmigte Bestellanforderungen bereitzustellen, wird die API ein modifiziertes organization-Objekt auf nicht genehmigte Bestellanforderungen zurückgeben.

Die API wird bei nicht genehmigten Bestellanforderungen für alle Produkttypen die folgenden unerwarteten Eigenschaften nicht mehr zurückgeben:

organization.status(string)organization.is_hidden(Boolescher Wert)organization.organization_contact(Objekt)organization.technical_contact(Objekt)organization.contacts(Objekt-Array)

Die API beginnt bei nicht genehmigten Bestellanforderungen für alle Produkttypen mit der Rückgabe der folgenden erwarteten Eigenschaften, sofern vorhanden:

organization.name(string)organization.display_name(string)organization.assumed_name(string)organization.city(string)organization.country(string)

Um Organisationsdetails zu erhalten, die nicht in der Auftragsinfo-Antwort enthalten sind, verwenden Sie den API-Endpunkt Organisationsinfo.

24. Mai 2022

CertCentral stellt GeoTrust- und RapidSSL-DV-Zertifikate aus neuen Intermediate CA-Zertifikate aus

Am 24. Mai 2022 wird DigiCert zwischen 9:00 und 11:00 Uhr MDT (3:00 Uhr und 5:00 Uhr UTC) die unten aufgeführten GeoTrust- und RapidSSL-Intermediate CA-Zertifikate (ICA) ersetzen. Von diesen Zwischen-CAs können wir keine DV-Zertifikate mit maximaler Gültigkeit (397 Tage) mehr ausstellen.

GeoTrust TLS DV RSA Mixed SHA256 2020 CA-1

GeoTrust TLS DV RSA Mixed SHA256 2021 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2020 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Siehe DigiCert ICA Update KB-Artikel.

Welche Auswirkungen hat dies für mich?

Die Einführung neuer ICA-Zertifikate hat keine Auswirkungen auf Ihre bestehenden DV-Zertifikate. Aktive Zertifikate, die von den ersetzten ICA-Zertifikaten ausgegeben wurden, bleiben vertrauenswürdig, bis sie ablaufen.

Alle neuen Zertifikate, einschließlich der Neuausstellungen, werden jedoch von den neuen ICA-Zertifikaten ausgestellt. Um sicherzustellen, dass der Austausch von ICA-Zertifikaten unbemerkt bleibt, sollten Sie das bereitgestellte ICA-Zertifikat immer bei jedem TLS-Zertifikat einschließen, das Sie installieren.

Die alten Versionen der Zwischen-CA-Zertifikate anheften

Die Akzeptanz der alten Versionen der Zwischen-CA-Zertifikate fest kodieren

Einen Vertrauensspeicher betreiben, der die alten Versionen der Zwischen-CA-Zertifikate enthält

Maßnahmen erforderlich

Wenn Sie Pinning praktizieren, Hardcode akzeptieren oder einen Trust Store betreiben, aktualisieren Sie Ihre Umgebung so bald wie möglich. Sie sollten das Pinning und die Hardcodierung von ICA-Zertifikaten beenden oder die erforderlichen Änderungen vornehmen, um sicherzustellen, dass Ihre GeoTrust DV- und RapidSSL DV-Zertifikate, die von den neuen ICA-Zertifikaten ausgestellt wurden, vertrauenswürdig sind. Mit anderen Worten: Stellen Sie sicher, dass sie an ihr neues ICA-Zertifikat und ihr vertrauenswürdiges Stammverzeichnis verketten können.

Auf der Seite DigiCert Trusted Root Authority Certificates können Sie Kopien der neuen Zertifikate der Zwischenzertifizierungsstelle herunterladen.

Was ist, wenn ich mehr Zeit brauche?

Falls Sie mehr Zeit für die Aktualisierung Ihrer Umgebung benötigen, können Sie die alten 2020 ICA-Zertifikate so lange verwenden, bis sie ablaufen. Kontaktieren Sie den DigiCert-Support, sie können das für Ihr Konto einrichten. Nach dem 31. Mai 2022 werden die RapidSSL DV- und GeoTrust DV-Zertifikate, die aus den ICA-Zertifikaten von 2020 ausgestellt wurden, jedoch auf weniger als ein Jahr gekürzt.

18. Mai 2022

CertCentral: DigiCert Keygen, unser neuer Service für Schlüsselgenerierung

DigiCert freut sich, unseren neuen Service für Schlüsselgenerierung, Keygen vorstellen zu können. Verwenden Sie Keygen, um Ihre Client- und Code Signing-Zertifikate von Ihrem Browser aus zu generieren und zu installieren. Keygen kann auf macOS und Windows verwendet werden und wird von allen gängigen Browsern unterstützt.

Mit Keygen müssen Sie keine CSR erzeugen, um Ihre Client- und Code Signing-Zertifikate zu bestellen. Geben Sie Ihre Bestellung ohne CSR auf. Dann, nachdem wir die Bestellung bearbeitet haben und Ihr Zertifikat bereit ist, sendet Ihnen DigiCert eine E-Mail mit Anweisungen zur Verwendung von Keygen, um Ihr Zertifikat zu erhalten.

Wie funktioniert KeyGen?

Keygen generiert ein Schlüsselpaar und erstellt dann mithilfe des öffentlichen Schlüssels eine Zertifikatssignierungsanforderung (CSR). Keygen sendet die CSR an DigiCert, und wir senden das Zertifikat zurück. Dann lädt Keygen eine PKCS12-Datei (.p12) herunter, die das Zertifikat und den privaten Schlüssel enthält. Das Kennwort, das Sie während der Zertifikatsgenerierung unten erstellen, schützt die PKCS12-Datei. Wenn Sie das Kennwort zum Öffnen der Zertifikatsdatei verwenden, wird das Zertifikat in Ihrem persönlichen Zertifikatsspeicher installiert.

Weitere Informationen zum Generieren von Client- und Code Signing-Zertifikaten in Ihrem Browser finden Sie in den folgenden Anweisungen:

9. Mai 2022

CertCentral-Services-API: Fester Datentyp für leeren Benutzerwert in der Antwort der Auftragsinfo-API

Wir haben einen Fehler behoben, bei dem die Auftragsinfo-API (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) den falschen Datentyp für das user-Feld zurückgegeben hat, wenn kein Benutzer mit dem Auftrag verknüpft ist. Bei Aufträgen ohne Benutzerdaten gibt der Auftragsinfo-Endpunkt nun ein leeres user-Objekt ("user": {} ) zurück, statt eines leeren Arrays ("user": []).

7. Mai 2022

Kommende geplante Wartungsarbeiten

Update: Während der Wartung am 7. Mai, MDT (8. Mai, UTC) ist keine Ausfallzeit geplant.

DigiCert wird am 7. Mai 2022 zwischen 22:00 und 24:00 Uhr MDT (8. Mai 2022 zwischen 04:00 und 06:00 Uhr UTC) planmäßige Wartungsarbeiten durchführen. Obwohl wir zum Schutz ihrer Services Redundanzen vorhalten, werden einige DigiCert-Dienste in dieser Zeit möglicherweise nicht verfügbar sein.

Die Dienste werden wiederhergestellt, sobald wir die Wartungsarbeiten abgeschlossen haben.

Was kann ich tun?

Planen Sie entsprechend:

Planen Sie Aufträge, Verlängerungen und Neuausstellungen mit hoher Priorität vor oder nach den Wartungsarbeiten.

Rechnen Sie mit Unterbrechungen, wenn Sie APIs für die sofortige Ausstellung von Zertifikaten und automatisierte Aufgaben verwenden.

Um Updates zu Live-Wartungen zu erhalten, abonnieren Sie die DigiCert-Status-Seite. Dieses Abonnement beinhaltet E-Mail-Benachrichtigungen zu Beginn und am Ende der Wartungsarbeiten.

Wartungstermine und -zeiten finden Sie im DigiCert-Wartungsplan 2022.

18. April 2022

CertCentral: Für Verified Mark-Zertifikate stehen jetzt mehrjährige Pläne zur Verfügung

Wir freuen uns, Ihnen mitteilen zu können, dass in CertCentral und CertCentral Partners für Verified Mark-Zertifikate (VMCs) jetzt Mehrjahrespläne verfügbar sind.

Mehrjahrespläne von DigiCert® ermöglichen Ihnen, für bis zu sechs Jahre Verified Mark-Zertifikatsabdeckung einmalig eine vergünstigte Zahlung zu leisten. Bei einem Mehrjahresplan wählen Sie die gewünschte Laufzeit (bis zu sechs Jahre) aus. Bis zum Ablauf des Plans stellen Sie das Zertifikat ohne Kosten neu aus, wenn es das Ende seiner Gültigkeitsdauer erreicht.

Anmerkung

Abhängig von der Länge Ihres Plans und dem von Ihnen gewählten Zertifikatstyp müssen Sie Ihre Domäne und Organisation während Ihres Mehrjahresplans möglicherweise mehrmals neu validieren.

Mehrjahrespläne für VMC in der Services-API

Wenn Sie in der Services-API eine Bestellanforderung für ein VMC einreichen, verwenden Sie das Objekt „order_validity“, um die Deckungsdauer für Ihren Mehrjahresplan (1–6 Jahre) festzulegen. Weitere Informationen finden Sie unter:

Was ist ein Verified Mark-Zertifikat?

Verified-Mark-Zertifikate (VMCs) sind ein neuer Zertifikatstyp, mit dem Unternehmen ein zertifiziertes Markenlogo neben dem Feld „Absender“ in den Posteingängen der Kunden platzieren können.

Ihr Logo ist sichtbar, bevor die Nachricht geöffnet wird.

Ihr Logo dient als Bestätigung des DMARC-Status Ihrer Domäne und der authentifizierten Identität Ihrer Organisation.

11. April 2022

CertCentral-Services-API: API-Endpunkte zum Sperren von Domänen

DigiCert freut sich bekannt zu geben, dass unsere Domänensperrfunktion jetzt in der CertCentral Services API verfügbar ist.

Anmerkung

Bevor Sie die Endpunkte für die Domänensperre verwenden können, müssen Sie zunächst die Domänensperre für Ihr CertCentral-Konto aktivieren. Siehe Domänensperre – Aktivieren der Domänensperre für Ihr Konto.

Neue API-Endpunkte

Aktivieren Sie die Domänensperre für eine bestimmte Domäne.

Deaktivieren Sie die Domänensperre für eine bestimmte Domäne.

Überprüfen Sie den DNS-CAA-Ressourceneintrag einer bestimmten Domäne auf ein Konto-Token für Domänensperre.

Aktualisierte API-Endpunkte

Wir haben die Antwort für die Domäneninfo und Domänenlisten-Endpunkte aktualisiert, um die folgenden Parameter mit Details zur Domänensperre einzubeziehen:

domain_locking_status(string)Status der Domänensperre. Wird nur zurückgegeben, wenn die Domänensperre für das Konto aktiviert ist.

account_token(string)Konto-Token für Domänensperre. Wird nur zurückgegeben, wenn die Domänensperre für das Konto aktiviert ist und die Domänensperre für die Domäne mindestens einmal aktiviert wurde.

Weitere Informationen finden Sie unter:

5. April 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Ende der Nutzungsdauer für Konto-Upgrades von Symantec, GeoTrust, Thawte oder RapidSSL auf CertCentral™

Ab dem 5. April 2022, MDT, können Sie Ihr Symantec-, GeoTrust-, Thawte- oder RapidSSL-Konto nicht mehr auf CertCentral™ aktualisieren.

Wenn Sie noch nicht zu DigiCert CertCentral gewechselt haben, sollten Sie jetzt ein Upgrade durchführen, um die Sicherheit Ihrer Webseite aufrechtzuerhalten und weiterhin Zugriff auf Ihre Zertifikate zu haben.

Wie führe ich ein Upgrade meines Kontos durch?

Wenden Sie sich für ein Upgrade Ihres Kontos umgehend an den DigiCert-Support. Weitere Informationen zum Konto-Upgrade finden Sie unter Upgrade auf CertCentral: Was Sie wissen müssen

Was passiert, wenn ich für mein Konto das Upgrade auf CertCentral nicht durchführe?

Nach dem 5. April 2022 müssen Sie ein neues CertCentral-Konto erhalten und alle Kontoinformationen, wie Domänen und Organisationen, manuell hinzufügen. Darüber hinaus werden Sie nicht in der Lage sein, Ihre aktiven Zertifikate in Ihr neues Konto zu migrieren.

Wenn Sie Hilfe bei der Einrichtung Ihres neuen CertCentral-Kontos nach dem 5. April 2022 benötigen, wenden Sie sich an den DigiCert-Support.

2. April 2022

Kommende geplante Wartungsarbeiten

DigiCert wird am 2. April 2022 zwischen 22:00 und 24:00 Uhr MDT (3. April 2022 zwischen 04:00 und 06:00 Uhr UTC) planmäßige Wartungsarbeiten durchführen. Während dieser Zeit können einige Services für bis zu zwei Stunden ausfallen.

Hinweis

Für diejenigen, die keine Sommerzeit haben, wird die Wartung eine Stunde früher erfolgen.

Infrastrukturbezogene Wartungsausfallzeit

Wir beginnen mit der infrastrukturbezogenen Wartung um 04:00 UTC. Dann können die unten aufgeführten Dienste für bis zu zwei Stunden ausfallen.

CertCentral® TLS-Zertifikatsausstellung:

TLS-Zertifikatsanforderungen, die während dieser Zeit eingereicht werden, schlagen fehl

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

CIS und CertCentral® SCEP:

Der Zertifikatsaussteller-Dienst (CIS) wird nicht verfügbar sein

Das SCEP (CertCentral Simple Certificate Enrollment Protocol) wird nicht verfügbar sein.

Anforderungen, die während dieser Zeit eingereicht werden, schlagen fehl.

CIS-APIs geben den Fehler „503 Service ist nicht verfügbar“ zurück.

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

Direct Cert Portal – Validierung neuer Domänen und Organisationen:

Neue Domänen, die während dieser Zeit zur Validierung eingereicht werden, schlagen fehl

Neue Organisationen, die in diesem Zeitraum zur Validierung eingereicht werden, schlagen fehl

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

Ausstellung von QuoVadis®-TrustLink®-Zertifikaten

TrustLink-Zertifikatsanforderungen, die während dieser Zeit eingereicht werden, verzögern sich.

Die Anfragen werden jedoch zur späteren Bearbeitung in eine Warteschlange aufgenommen.

Die Anfragen in der Warteschlange werden nach der Wiederherstellung der Dienste bearbeitet.

PKI Platform 8 – Validierung neuer Domänen und Organisationen:

Neue Domänen, die während dieser Zeit zur Validierung eingereicht werden, schlagen fehl

Neue Organisationen, die in diesem Zeitraum zur Validierung eingereicht werden, schlagen fehl

Die Anfragen werden jedoch zur späteren Bearbeitung in eine Warteschlange aufgenommen.

Die Anfragen in der Warteschlange werden nach der Wiederherstellung der Dienste bearbeitet.

Der Zugriff auf UAA-Dienste (User Authorization Agent) wird deaktiviert: sowohl die UAA-Webportale für Admin und Benutzer.

Was kann ich tun?

Planen Sie entsprechend:

Planen Sie Aufträge, Verlängerungen und Neuausstellungen mit hoher Priorität vor oder nach den Wartungsarbeiten.

Rechnen Sie mit Unterbrechungen, wenn Sie APIs für die sofortige Ausstellung von Zertifikaten und automatisierte Aufgaben verwenden.

Um Live-Wartungs-Updates zu erhalten, abonnieren Sie die DigiCert-Status-Seite. Dieses Abonnement beinhaltet E-Mail-Benachrichtigungen zu Beginn und am Ende der Wartungsarbeiten.

Geplante Wartungsdaten und -zeiten finden Sie unter Geplante DigiCert-Wartung 2022

Die Dienste werden wiederhergestellt, sobald wir die Wartungsarbeiten abgeschlossen haben.

30. März 2022

CertCentral: Die erneute Validierung für mehrere Domänen ist jetzt verfügbar

DigiCert freut sich bekannt zu geben, dass unsere Funktion zur Validierung mehrerer Domänen jetzt verfügbar ist. Vergeuden Sie keine zusätzliche Zeit mehr damit, Domänen einzeln nacheinander zur Revalidierung einzureichen. Verwenden Sie unsere Funktion zur gleichzeitigen Revalidierung mehrerer Domänen (2–25).

Beachten Sie, dass die Domänenvalidierung nur 397 Tage gültig ist. Für eine nahtlose Zertifikatsausstellung empfiehlt DigiCert, die Domänenkontrollvalidierung (Domain Control Validation, DCV) rechtzeitig vor Ablauf der Domänenvalidierung abzuschließen.

Anmerkung

Zurzeit unterstützt die Funktion für mehrere Domänen nur die E-Mail-DCV-Methode. Für andere DCV-Methoden müssen Sie jede Domäne einzeln einreichen.

Überzeugen Sie sich selbst

Gehen Sie in Ihrem CertCentral-Konto auf der Seitenleiste auf Zertifikate > Domänen.

Wählen Sie auf der Seite Domänen die Domänen aus, die Sie zur erneuten Validierung einreichen möchten.

Wählen Sie in der Dropdownliste Domänen zur erneuten Validierung einreichen die Option Domänen zur E-Mail-basierten Validierung einreichen.

Siehe Vorabvalidierung von Domänen: Massenvalidierung von Domänen.

24. März 2022

Ende der Lebensdauer von SSL-Tools

Ab dem 24. März 2022, wenn Sie SSL-Tools besuchen, wird eine Popup-Meldung angezeigt, dass SSL-Tools nicht mehr verfügbar ist. Wir empfehlen Ihnen, das DigiCert® SSL Installation Diagnostics Tool zu verwenden.

Hinweis

Falls Sie andere SSL-Tools-Funktionen/-Seiten besuchen, werden wir Sie zu anderen Seiten auf digicert.com führen, die identische oder ähnliche Dienste anbieten.

Was ist das SSL Installation Diagnostics Tool?

Das SSL Installation Diagnostics Tool ist ein kostenloses, öffentlich verfügbares Tool, das Folgendes überprüft:

Zertifikatsinstallationen

Webserver-Konfigurationen

Was muss ich tun?

Starten Sie mit dem DigiCert® SSL Installation Diagnostics Tool. Sie sollten Folgendes tun:

Ersetzen Sie in Ihrem Browser Lesezeichen für SSL Tools durch das DigiCert® SSL Installation Diagnostics Tool.

Falls Sie Links zu SSL-Tools auf Ihrer Website haben, ersetzen Sie diese durch Links zum SSL Installation Diagnostics Tool.

21. März 2022

Das Website-Siegel von DigiCert ist jetzt für OV- und EV-Zertifikatsaufträge verfügbar

DigiCert Basic OV- und -EV-Zertifikatsaufträge enthalten das Website-Siegel von DigiCert. Jetzt können Sie das Website-Siegel von DigiCert auf derselben Website installieren, die Ihr Basic SSL-Zertifikat schützt. Website-Siegel geben Ihren Kunden die Sicherheit, dass Ihre Website durch DigiCert, einen der bekanntesten Anbieter von TLS/SSL-Sicherheit, geschützt ist.

Wenn Sie auf das Website-Siegel klicken, erfahren Sie zusätzliche Details über die Domäne, die Organisation, das TLS/SSL-Zertifikat und die Validierung.

So konfigurieren und installieren Sie Ihr Website-Siegel von DigiCert

DigiCert Smart Seal

DigiCert bietet zudem eine innovativere Art Website-Siegel an – das DigiCert Smart Seal. Dieses fortschrittliche Siegel ist interaktiver und verbindlicher als das DigiCert-Siegel. Wir haben einen Hover-Over-Effekt, eine Animation und die Möglichkeit, Ihr Firmenlogo im Hover-Over-Effekt und in der Animation anzuzeigen, hinzugefügt.

10. März 2022

CertCentral: Die DNS-CNAME-DCV-Methode ist jetzt für DV-Zertifikatsbestellungen verfügbar

In CertCentral und der CertCentral Services API können Sie jetzt die DNS-CNAME-DCV-Methode (Domain Control Validation) verwenden, um die Domänen in Ihrem DV-Zertifikatsauftrag zu validieren.

Anmerkung

Zuvor konnten Sie die DNS-CNAME-DCV-Methode nur verwenden, um die Domänen in OV- und EV-Zertifikatsaufträgen zu validieren oder bei der Vorabvalidierung von Domänen.

So verwenden Sie die DNS-CNAME-DCV-Methode auf Ihrem DV-Zertifikatsauftrag:

CertCentral:

Beim Bestellen eines DV TLS-Zertifikats können Sie DNS CNAME als DCV-Methode auswählen.

Auf der Auftragsdetailseite des DV-TLS-Zertifikats können Sie die DCV-Methode in DNS CNAME Record ändern.

Services-API:

Wenn Sie ein DV-TLS-Zertifikat anfordern, legen Sie den Wert des Anforderungsparameters „dcv_method“ auf das Token „dns‑cname“ fest.

Anmerkung

Der AuthKey-Prozess zum Generieren von Anforderungstokens für die sofortige Ausgabe von DV-Zertifikaten unterstützt die DNS-CNAME-DCV-Methode nicht. Sie können jedoch die DCV-Methoden File Auth (http‑Token) und DNS TXT (dns‑txt‑Token) verwenden. Weitere Informationen finden Sie unter Sofortige Ausstellung eines DV-Zertifikats.

Mehr über die DNS-CNAME-DCV-Methode:

8. März 2022

CertCentral-Services-API: Verbesserte Antwort des Endpunkts „Domänen auflisten“

Um die Suche nach Informationen über den DCV-Status für Domänen in Ihrem CertCentral-Konto zu vereinfachen, haben wir in der API-Antwort Domänen auflisten die folgenden Antwortparameter zu Domänenobjekten hinzugefügt:

dcv_approval_datetime: Datum und Uhrzeit der letzten DCV-Prüfung für die Domäne.last_submitted_datetime: Datum und Uhrzeit der letzten Übergabe der Domäne zur Validierung.

Weitere Informationen finden Sie in der Referenzdokumentation für den neuen Endpunkt Domänen auflisten:

5. März 2022

Kommende geplante Wartungsarbeiten

DigiCert wird am 6. März 2022 zwischen 05:00 und 07:00 Uhr UTC planmäßige Wartungsarbeiten durchführen. Während dieser Zeit können einige Services für bis zu zwei Stunden ausfallen.

Infrastrukturbezogene Wartungsausfallzeit

Wir beginnen mit der infrastrukturbezogenen Wartung um 05:00 UTC. Dann können die unten aufgeführten Dienste für bis zu zwei Stunden ausfallen.

CertCentral™ TLS-Zertifikatsausstellung:

TLS-Zertifikatsanforderungen, die während dieser Zeit eingereicht werden, schlagen fehl

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

CIS und CertCentral™ SCEP:

Der Zertifikatsaussteller-Dienst (CIS) wird nicht verfügbar sein

Das SCEP (CertCentral Simple Certificate Enrollment Protocol) wird nicht verfügbar sein.

Anforderungen, die während dieser Zeit eingereicht werden, schlagen fehl.

CIS-APIs geben den Fehler 503 Service ist nicht verfügbar zurück.

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

Direct Cert Portal – Validierung neuer Domänen und Organisationen:

Neue Domänen, die während dieser Zeit zur Validierung eingereicht werden, schlagen fehl

Neue Organisationen, die in diesem Zeitraum zur Validierung eingereicht werden, schlagen fehl

Fehlgeschlagene Anfragen sollten nach Wiederherstellung der Dienste erneut eingereicht werden.

Ausstellung von QuoVadis™-TrustLink™-Zertifikaten:

TrustLink-Zertifikatsanforderungen, die während dieser Zeit eingereicht werden, verzögern sich.

Die Anfragen werden jedoch zur späteren Bearbeitung in eine Warteschlange aufgenommen.

Die Anfragen in der Warteschlange werden nach der Wiederherstellung der Dienste bearbeitet.

PKI Platform 8 – Validierung neuer Domänen und Organisationen:

Neue Domänen, die während dieser Zeit zur Validierung eingereicht werden, schlagen fehl

Neue Organisationen, die in diesem Zeitraum zur Validierung eingereicht werden, schlagen fehl

Die Anfragen werden jedoch zur späteren Bearbeitung in eine Warteschlange aufgenommen.

Die Anfragen in der Warteschlange werden nach der Wiederherstellung der Dienste bearbeitet.

Was kann ich tun?

Planen Sie entsprechend:

Planen Sie Aufträge, Verlängerungen und Neuausstellungen mit hoher Priorität vor oder nach den Wartungsarbeiten.

Rechnen Sie mit Unterbrechungen, wenn Sie APIs für die sofortige Ausstellung von Zertifikaten und automatisierte Aufgaben verwenden.

Um aktuell Updates zu Wartungen zu erhalten, abonnieren Sie die DigiCert-Status-Seite. Dieses Abonnement beinhaltet E-Mail-Benachrichtigungen zu Beginn und am Ende der Wartungsarbeiten.

Geplante Wartungsdaten und -zeiten finden Sie unter DigiCert-Wartungsplan 2022

Die Dienste werden wiederhergestellt, sobald wir die Wartungsarbeiten abgeschlossen haben.

17. Februar 2022

CertCentral: Verbesserter Genehmigungsprozess für Anfragen von EV-TLS-Zertifikaten mit verifiziertem Kontakt

In CertCentral und der CertCentral Services API haben wir den EV TLS-Zertifikatsanforderungsprozess aktualisiert, sodass die EV TLS-Anforderungs-Genehmigungs-E-Mails nur an die verifizierten Kontakte gesendet werden, die Sie in die Zertifikatsanforderung aufgenommen haben.

Anmerkung

Wenn Sie zuvor ein EV TLS-Zertifikat angefordert haben, sendeten wir die EV-Bestellbestätigungs-E-Mail an alle für das Unternehmen verifizierten Kontakte.

Verifizierte Kontakte zu einer EV TLS-Zertifikatsanforderung hinzufügen:

CertCentral

Wenn Sie ein EV TLS-Zertifikat anfordern, können Sie:

Die vorhandenen einer Organisation zugewiesenen verifizierten Kontakte beibehalten

Kontakte entfernen (mindestens einer ist erforderlich)

Neue Kontakte hinzufügen (wir müssen jeden neuen Kontakt validieren, was die Ausstellung des Zertifikats verzögern kann)

Services API

Wenn Sie ein EV TLS-Zertifikat anfordern, fügen Sie die verifizierten Kontakte im

organization.contacts-Array der JSON-Anforderung hinzu. Für verifizierte Kontakte ist der Wert descontact_type-Feldsev_approver.

Weitere Informationen zu EV TLS-Zertifikatsanforderungen:

Informationen zu CertCentral finden Sie unter Bestellen eines EV SSL/TLS-Zertifikats.

Für Services API sieheOrder Basic EV bestellen, Secure Site EV bestellen und Secure Site Pro EV bestellen.

12. Februar 2022

Erweiterung des IP-Adressbereichs für DigiCert Services

Im Rahmen unserer planmäßigen Wartung am 13. Februar 2022, 05:00 – 07:00 UTC erweitert DigiCert den Bereich der IP-Adressen, die wir für unsere Dienste nutzen. Diese zusätzlichen IP-Adressen sind Teil unserer Bemühungen, die Serviceverfügbarkeit zu erhöhen und die Notwendigkeit von Serviceausfällen während planmäßiger Wartung zu reduzieren.

Was muss ich tun?

Falls Ihr Unternehmen Allowlists* verwendet, aktualisieren Sie diese bis zum 12. Februar 2022, um den unten aufgeführten Block von IP-Adressen aufzunehmen, damit Ihre DigiCert-Dienste und API-Integrationen wie erwartet laufen.

Anmerkung

Zulassungslisten sind Listen für Firewalls, die nur bestimmten IP-Adressen erlauben, bestimmte Aufgaben auszuführen oder sich mit Ihrem System zu verbinden.

Neuer IP-Adressbereich

Fügen Sie diesen IP-Adressbereich zu Ihrer Zulassungsliste hinzu: 216.168.240.0/20

Wichtig

Wir ersetzen oder entfernen keine IP-Adressen. Wir erweitern lediglich den IP-Adressbereich zur Bereitstellung unserer Dienste.

Eine einfache Referenz finden Sie in unserem Knowledge Base-Artikel Erweiterung des IP-Adressbereichs für DigiCert Services. Falls Sie Fragen haben, wenden Sie sich bitte an Ihren Kundenbetreuer oder den DigiCert-Support.

Betroffene Dienste:

CertCentral-Services-API:

ACME

Discovery/API

Firewall-Einstellungen des Erkennungssensors

ACME Automatisierung/API

Zertifikatsaussteller-Dienst (CIS)

Simple Certificate Enrollment Protocol (SCEP)

API-Zugriffs-URL

Direct Cert Portal/API

DigiCert-Website

Validierungsservices

PKI-Plattform 8

PKI-Plattform 7 (Japan und Australien)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Manager

Automation Manager

9. Februar 2022

CertCentral-Services-API: Verbesserungen der Domäneninfo

Die Antwort der Domain-Info-API wurde aktualisiert, um den expiration_date-Parameter für das mit der Domäne verknüpfte DCV-Token aufzunehmen. Wenn Sie nun die Domain-Info-API aufrufen und den Wert des include_dcv-Query-Parameters auf true setzen, enthält das dcv_token-Objekt in der Antwort den expiration_date des DCV-Tokens für die Domäne.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}8. Februar 2022

Funktion zur Kontosicherheit: Genehmigte E-Mail-Domänen für Benutzer

CertCentral-Administratoren können jetzt angeben, für welche E-Mail-Domänen Benutzer ein CertCentral-Konto erstellen können. Das soll verhindern, dass E-Mails an nicht genehmigte, allgemeine E-Mail-Domänen (@gmail.com, @yahoo.com) oder an Domänen von Dritten gesendet werden. Wenn ein Benutzer versucht, eine Benutzer-E-Mail-Adresse in eine nicht genehmigte Domäne festzulegen oder zu ändern, wird eine Fehlermeldung angezeigt.

Diese Einstellung finden Sie unter Einstellungen > Voreinstellungen. Erweitern Sie Erweiterte Einstellungen, und suchen Sie den Abschnitt Genehmigte E-Mail-Domänen.

Anmerkung

Diese Änderungen wirken sich nicht auf vorhandene Benutzer mit nicht genehmigten E-Mail-Adressen aus. Sie wirken sich nur auf neue Benutzer und E-Mail-Änderungen aus, die nach der Konfigurierung dieser Einstellung vorgenommen wurden.

1. Februar 2022

Verified-Mark-Zertifikate (VMC) Drei neu zugelassene Trademark-Büros

Wir freuen uns, Ihnen mitteilen zu können, dass DigiCert jetzt drei weitere Büros für geistiges Eigentum zur Verifizierung des Logos für Ihr VMC-Zertifikat anerkennt. Diese neuen Büros befinden sich in Korea, Brasilien und Indien.

Neu zugelassene Trademark-Büros

Andere zugelassene Trademark-Büros:

Was ist ein Verified-Mark-Zertifikat?

Verified-Mark-Zertifikate (VMCs) sind ein neuer Zertifikatstyp, mit dem Unternehmen ein zertifiziertes Markenlogo neben dem Feld „Absender“ in den Posteingängen der Kunden platzieren können.

Ihr Logo ist sichtbar, bevor die Nachricht geöffnet wird.

Ihr Logo dient als Bestätigung des DMARC-Status Ihrer Domäne und der authentifizierten Identität Ihrer Organisation.

Fehlerkorrektur: Die E-Mail zur Generierung von CS-Zertifikaten (Code Signing) wird nur an den vom CS verifizierten Kontakt gesendet.

Wir haben einen Fehler bei der CS-Zertifikatsausgabe behoben, durch den wir die E-Mail zur Zertifikatsgenerierung nur an den CS-verifizierten Kontakt gesendet haben. Dieser Fehler trat nur auf, wenn der Antragsteller keine CSR in die Code Signing-Zertifikatsanforderung aufgenommen hat.

Für Aufträge, die ohne CSR eingereicht werden, senden wir nun die E-Mail zur Generierung des CS-Zertifikats an:

Zertifikatsantragsteller

CS-überprüften Kontakt

Zusätzliche E-Mails zu dem Auftrag

Hinweis

DigiCert empfiehlt, eine CSR mit Ihrer Code Signing-Zertifikatsanforderung einzureichen. Derzeit ist Internet Explorer der einzige Browser, der die Generierung von Schlüsselpaaren unterstützt. Lesen Sie unseren Knowledge Base-Artikel: Firefox beendet mit Version 69 den Keygen-Support

25. Januar 2022

Aktualisierungen der OV- und EV-TLS-Zertifikatsprofile

Bei der Abstimmung unserer DV-, OV- und EV-TLS-Zertifikatsprofile werden wir eine geringfügige Änderung an unseren OV- und EV-TLS-Zertifikatsprofilen vornehmen. Am 25. Januar 2022haben wir in unseren OV- und EV-TLS-Zertifikatsprofilen die Erweiterung „Basic Constraints“ auf nicht kritisch gesetzt.

Hinweis

DV-TLS-Zertifikate werden bereits mit der auf nicht kritisch gesetzten Erweiterung „Basic Constraints“ ausgegeben.

Was muss ich tun?

Sie brauchen nichts zu tun. Sie sollten in Ihrem Zertifikatsausstellungsprozess keinen Unterschied bemerken. Falls Ihr TLS-Zertifikatsprozess jedoch erfordert, dass die Erweiterung „Basic Constraints“ auf kritischgesetzt ist, wenden Sie sich umgehend an Ihren Kundenbetreuer oder den DigiCert-Support.

24. Januar 2022

Verbesserte Seite „Domänen“, Filter „Validierungsstatus“ – Abgeschlossen/Validiert

Auf der Seite Domänen haben wir in der Dropdownliste Validierungsstatus den Filter Abgeschlossen/Validiert aktualisiert, um das Auffinden von Domänen zu vereinfachen, deren DCV abgeschlossen oder aktiv ist.

Hinweis

Wenn Sie bisher nach Domänen mit abgeschlossener/validierter DCV gesucht haben, haben wir alle Domänen mit abgeschlossener DCV zurückgegeben, auch wenn die Domänenvalidierung abgelaufen war.