SAMLを使用したシングルサインオンを構成する

DigiCert ONE アカウントを設定し、ユーザーが既存の会社の信用情報でサインインするようにします。

注記

Two-factor Authentication and SSO

When Two-factor authentication is enabled in Account Manager:

SSO using SAML

You will be prompted to enter an OTP when signing in even if you have already provided an OTP to your IDP.

SSO using OIDC

DigiCert will skip the OTP prompt if you have already provided an OTP to your Identity Provider (IDP).

Sign in to DigiCert ONE.

Navigate to the Manager menu icon (top-right), select Account.

In the left navigation menu, select Accounts.

アカウントページで、アカウントの名前を選択します。

アカウントの詳細ページのすべてのアカウントにアクセスできるユーザーのサインイン設定セクションで、シングルサインオン(SSO)を選択します。

一部のIDプロバイダは、自社のメタデータを提供する前に、DigiCertメタデータを追加することを要求します。

この場合、まずDigiCertメタデータをお使いのIDPに追加し(ステップ6)、次にIDPメタデータをDigiCert ONEに追加する必要があります(ステップ5)。

IDPメタデータをDigiCert ONEに追加する

シングルサインオンアクセスの追加ページのお使いのアイデンティティプロバイダ (IDP) メタデータのアップロードセクションでIDPメタデータのアップロードを選択し、メタデータXMLファイルを見つけて、アップロードを選択します。

IDP メタデータの詳細に、お使いの IDP URL が表示されます。

ISAML 」では、証明書のSAML 証明書の詳細では、証明書のコモンネーム、期限が切れる日、サムプリント (SHA256) が表示されます。

IDPメタデータが変更された場合、DigiCert ONEアカウントに新しいバージョンをアップロードする必要があります。

SAML証明書の有効期限が切れる前に、DigiCert ONE アカウントに新しいSAML証明書をアップロードしなければなりません。

DigiCertメタデータをお使いのIDPに追加する

Download DigiCert メタデータのダウンロードセクションで、以下のタスクを完了して、DigiCertメタデータをIDPに追加してください。

SSO URL

SSO URLをコピーして、SSO接続を行うIdPに追加します。

XML ファイル

Download DigiCert メタデータのダウンロードを選択して、DigiCert XML形式のメタデータファイルをダウンロードし、IdPに追加します。

標準のサインイン方式を無効にする

SSO統合では、アカウントの標準的なサインイン方法(ユーザー名とパスワード)を無効にする必要はありません。

標準のサインイン方法を無効にするにチェックを入れると、DigiCert ONE ユーザーはSSO信頼情報でサインインすることを強制されます。シングルサインオンURLとSSO資格情報を使用してのみ、サインインすることができます。

標準サインイン方法を無効にするのチェックを外すと、DigiCert ONE 資格情報を持つ既存アカウントユーザーは、SSO認証情報を使ってSSO URLからサインインするか、DigiCert ONE 資格情報を使ってDigiCert ONE サインインからお使いのアカウントページにサインインできるようになります。

DigiCert では、IDPと DigiCert ONE の統合がテストされて期待通りに動作するまで、このオプションをオフにしておくことを推奨します。

アカウントにSSOを正常に実装したら、標準のサインイン方法を無効または有効にすることができます。(パスワードのみ無効化および有効化するを参照してください。)

準備ができたら、保存を選択します。

Configure your IDP service

重要

Your SSO integration will not work until you add the DigiCert metadata to your IDP.

Configure your IDP service with the metadata collected in step 6.

Make sure authentication from your IDP signs the assertion.

注記

Signing SAML response is optional.

Add single sign-on user accounts

New users

To add new users to DigiCert ONE accounts with SSO, the assigned username in DigiCert ONE must match that of the IDP username.

注記

When Standard Sign-on is disabled, only the SAML 2.0 username is active.

When Standard sign-on is enabled, the DigiCert ONE and IDP usernames must be kept identical.

DigiCert ONE currently does not support auto-creation/registration of users via the IDP.

Existing users

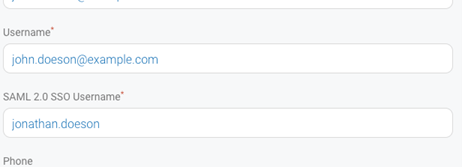

Usernames: For existing DigiCert ONE users, the username is tied to the Standard Sign-on (even if standard sign-on is disabled), prior to enabling SSO. In the Edit user details, a new field SAML 2.0 SS0 Username appears. By default, it takes the DigiCert ONE username. Modify the username here to match with the IDP, if required.

Notification: Existing user receives an email on SSO activation notifying them how to log in.

For Azure AD from another source

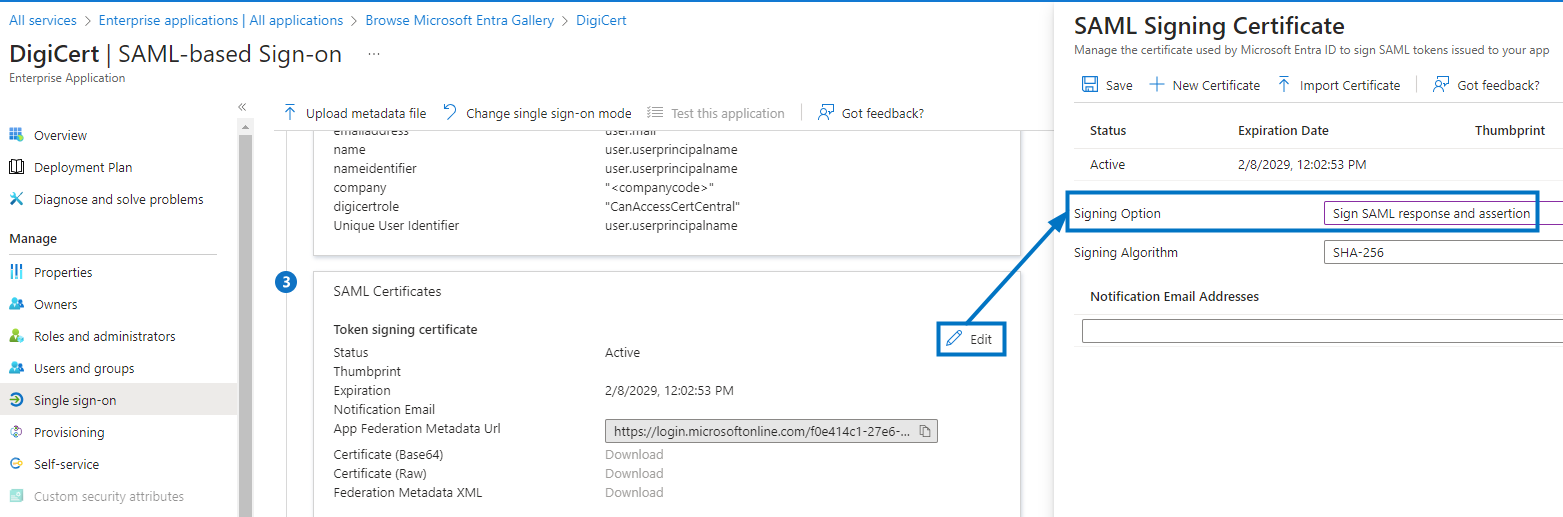

Users need to modify their SAML configuration in Azure to ensure the assertion signed. To do this:

Open the SAML configuration.

Click Edit beside SAML Signing Certificate.

Select Sign SAML assertion beside Signing Option, and click Save.

注記

Signing SAML response is optional.

次の操作

DigiCert メタデータをIDPに追加したら、サインインして、DigiCert ONE へのシングルサインオン接続を確立させます。

DigiCert ONE は、お使いのアカウントの既存ユーザーにDigiCert ONEへのシングルサインオンアクセスメールを送信します。このメールでは、自分のアカウントであなたがSSOを有効にしたことを知らせます。SSOサインインページにアクセスするには、DigiCert ONEにサインインを選択する必要があります。アカウントへのサインインには、SSO URLを使用します。