Azure Active Directoryのアプリケーション登録

DigiCert ONE SCEPサービスがAPI経由でIntuneと通信するために使用する、アプリケーション登録を作成します。

この手順の目的は、Trust Lifecycle Managerで証明書プロファイルを構成するために使用されるアプリケーション(クライアント)ID、、クライアントシークレット、そしてテナント名を取得することです。

AzureポータルでAzure Active Directoryを検索するか、いずれかのページでAzure Active Directoryを選択します。

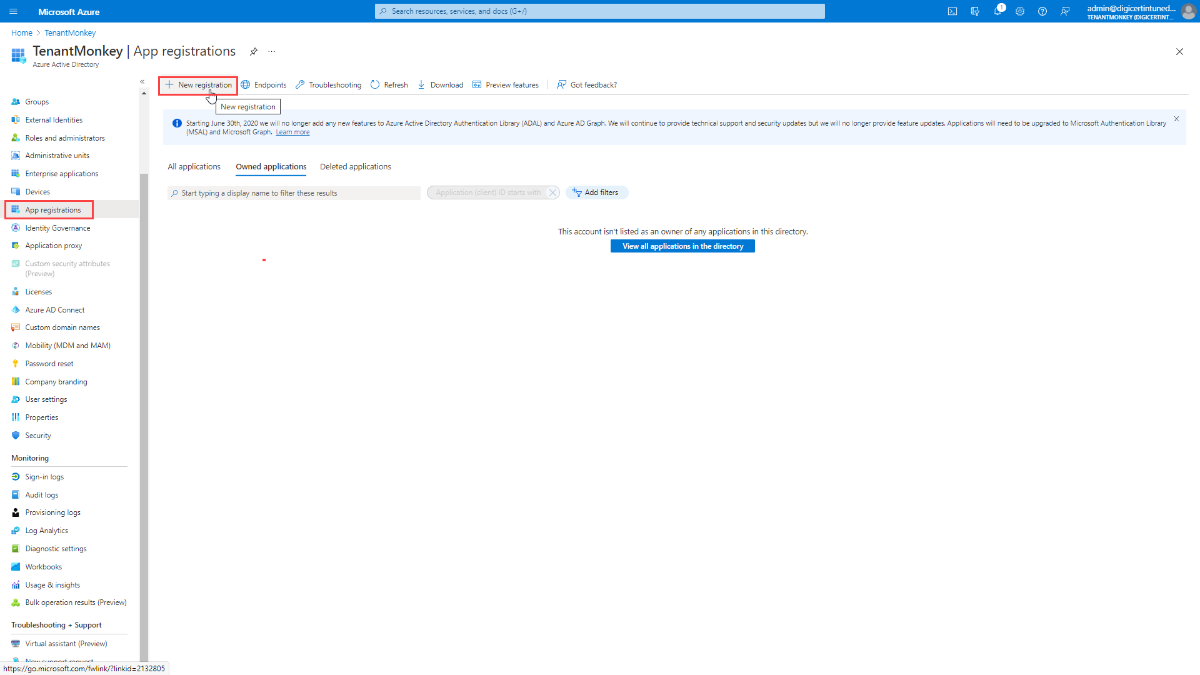

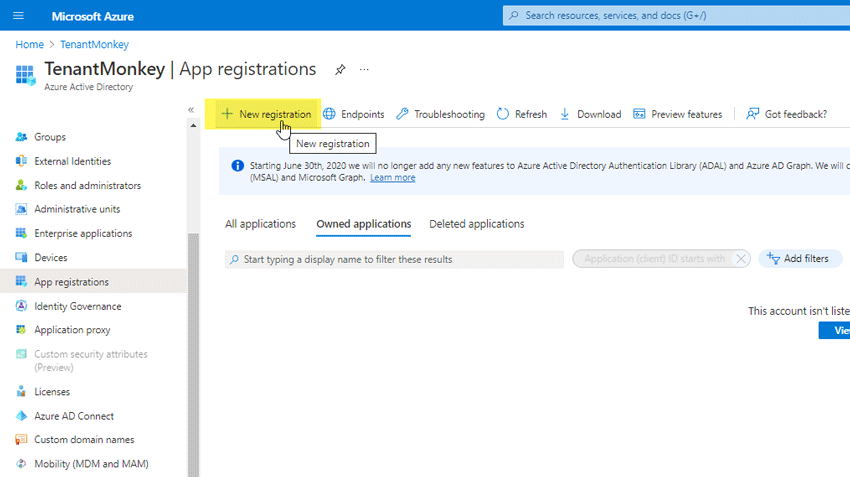

アプリ登録を選択し、新規登録を選択します。

注記

Azure Authを使用して多数のDigiCert証明書プロファイルを作成する場合、このアプリ登録を各プロファイルに再利用するか、より高いセキュリティと粒度の高いきめ細かい監査やログに向けて、個別のアプリ登録を作成して使用することができます。

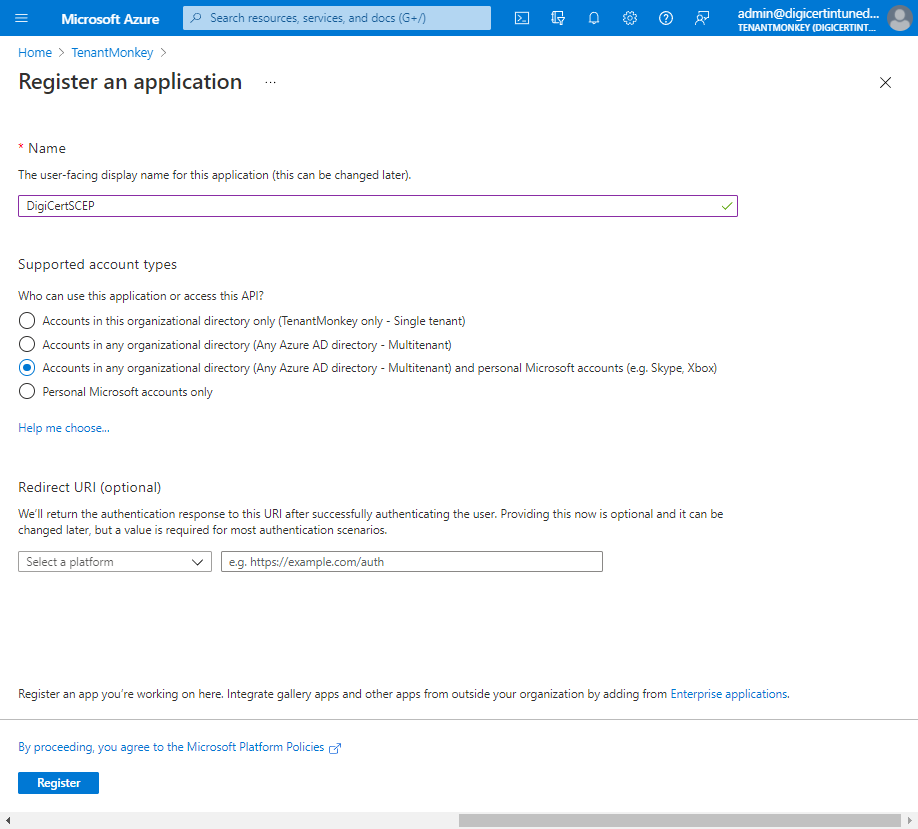

アプリケーションの意味のある表示名を入力し、登録をクリックします。

アプリケーション(クライアント)IDの値をコピーして、後で使用できるように安全なファイルに保存します。

アプリケーション(クライアント)IDは、後ほどTrust Lifecycle Managerで証明書プロファイルを構成する際に使用されます。

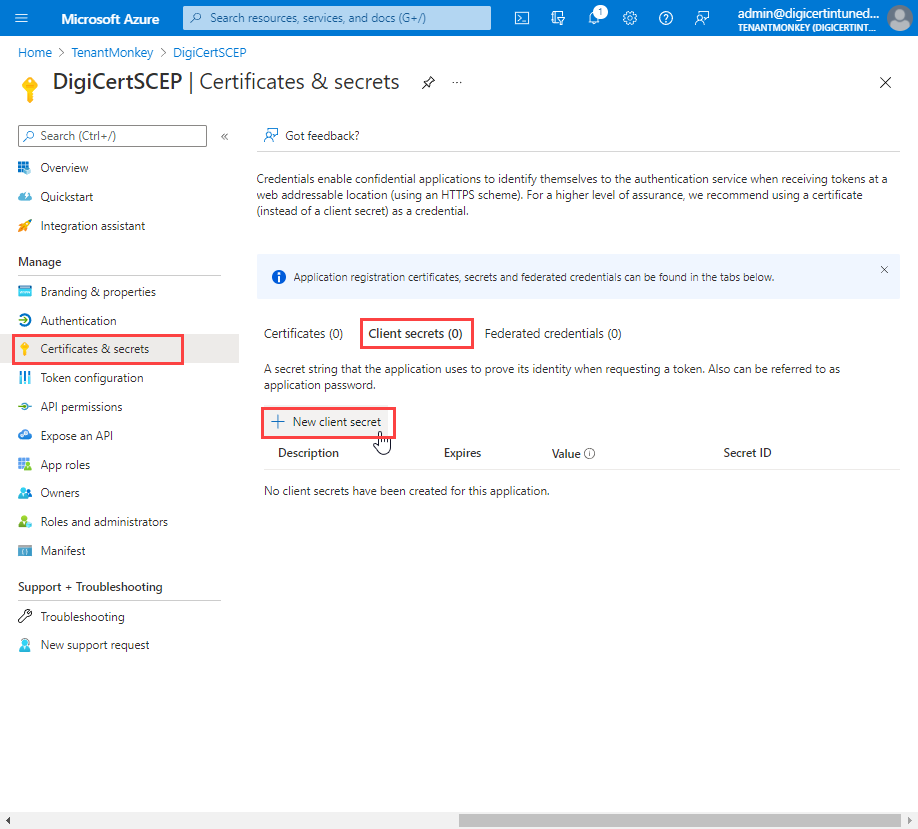

証明書と秘密を選択し、新しいクライアントシークレットを選択します。

説明を入力し、クライアントシークレットの希望する有効期限を選択し、追加を選択します。

注記

新しいクライアントシークレットは、有効期限前に作成し、DigiCert ONE PKI Managerで更新する必要があります。

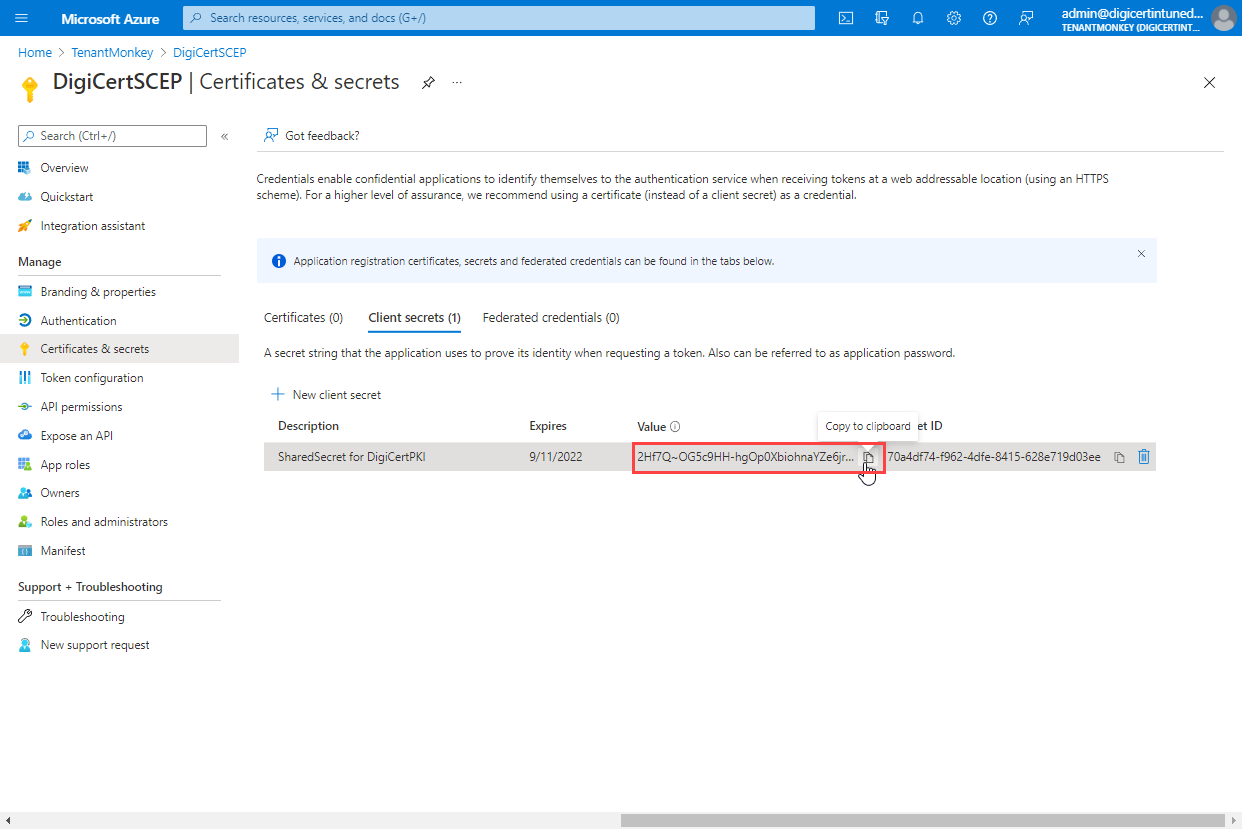

クライアントシークレット値をコピーして、以前に保存したアプリケーション(クライアント)IDと同じ安全なファイルに保存します。クライアントシークレットは、後でTrust Lifecycle Manager証明書プロファイルを構成するときに使用されます。

注記

いったんこのビューを閉じると、クライアントシークレット値は再び表示することはできません。この値を紛失してしまった場合、新しいクライアントシークレットを作成する必要があります。

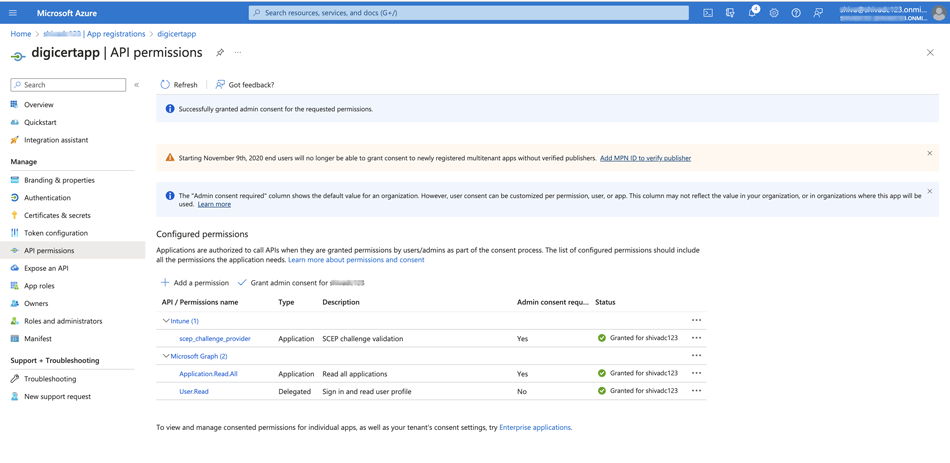

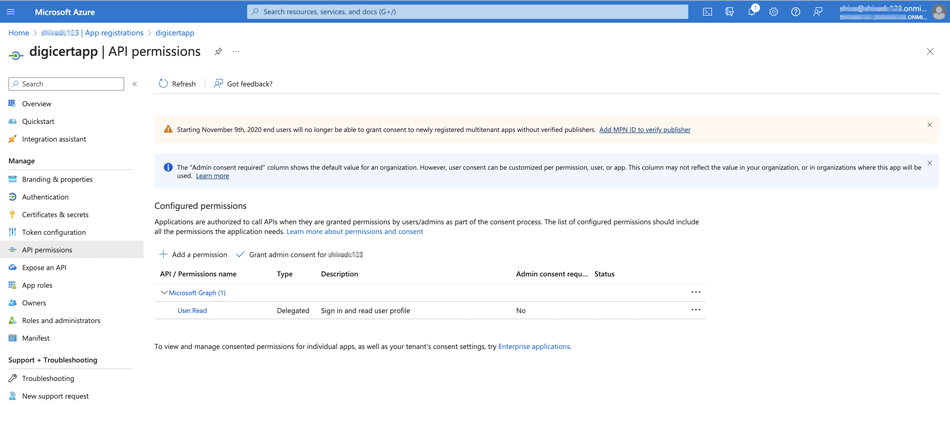

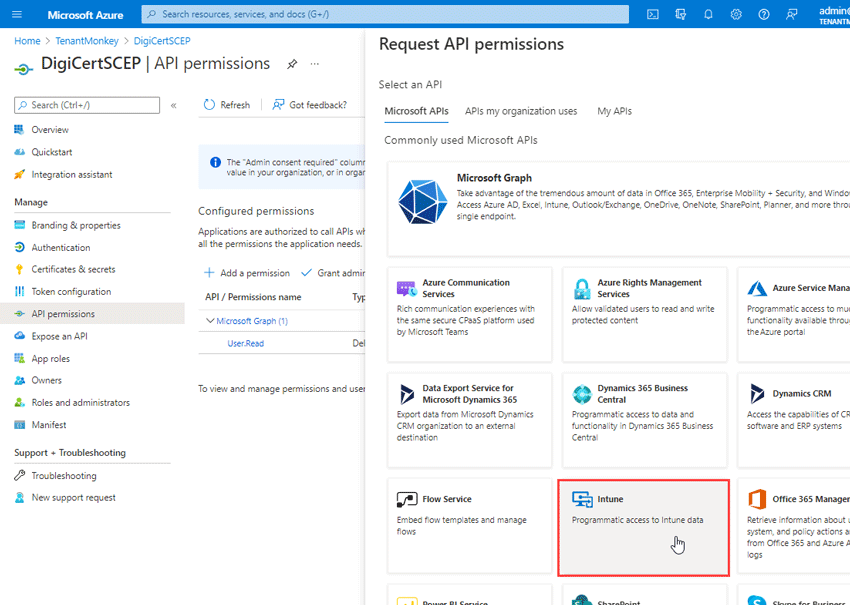

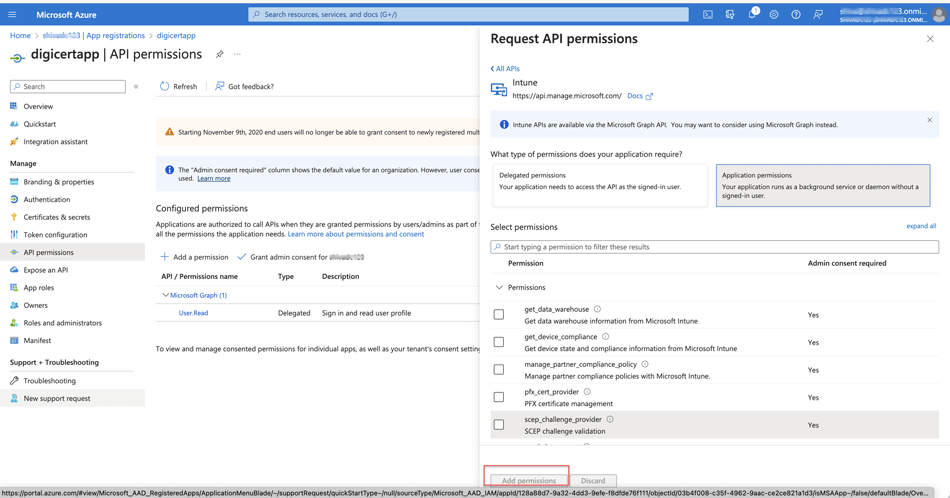

APIの権限を選択し、次に権限を追加します。

“Intune”を選択します。

アプリケーション権限を選択し、次に scep_challenge_provider を選択し、次に権限の追加を選択します。

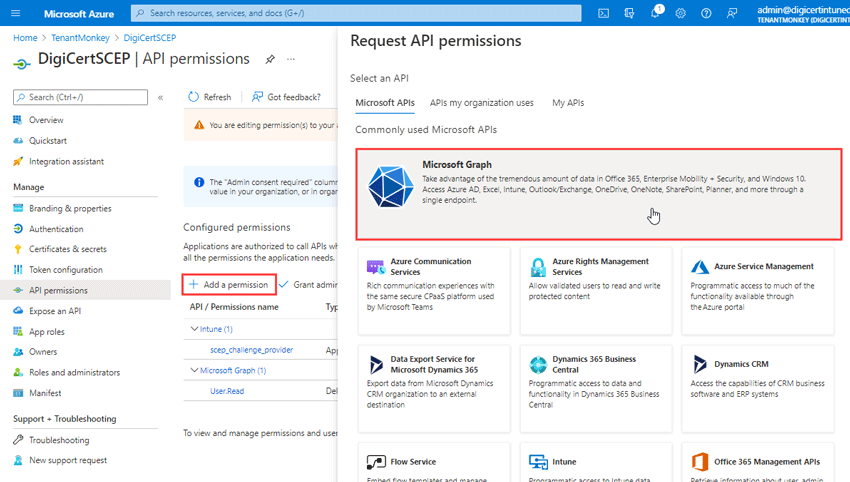

Again, select Add permissions, then Microsoft Graph.

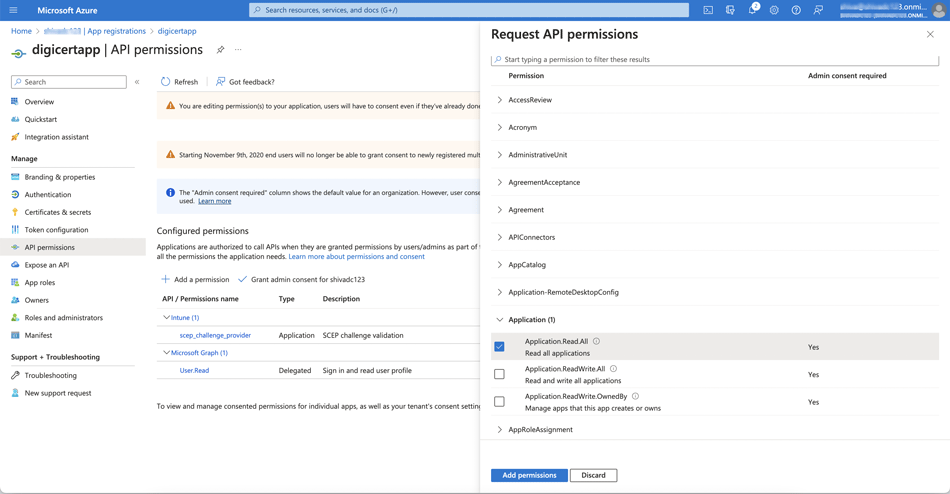

Select Application permissions, expand Application and check Application.Read.All, then select Add permissions.

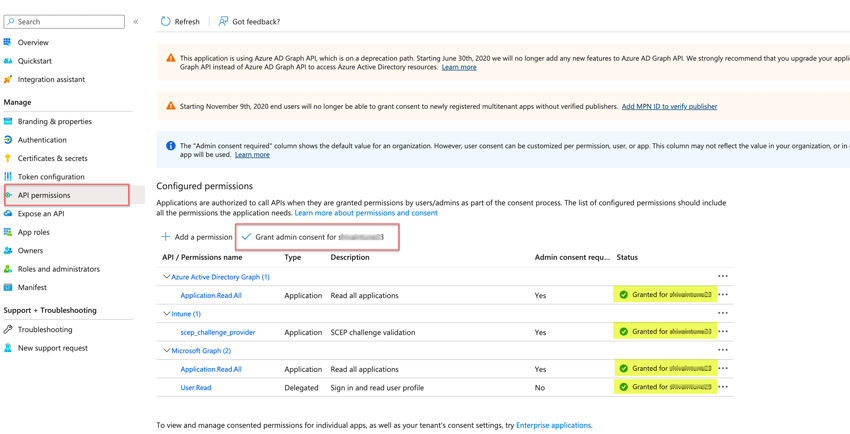

API権限を選択し、<TenantName>の管理同意を与えるを選択します。

これで、Azure ADでのアプリ登録作業が完了しました。

In the Azure Portal, in the upper right-hand corner, hover over your user account icon to display the account details. Note the Azure account Domain and save this as your Tenant Name, along with the Application (client) ID and Client secret, as they will be used later when configuring the DigiCert® Trust Lifecycle Manager certificate profile.