このセクションの内容

Windows Hello for Business について

Windows 10 から導入された Microsoft® の機能である Windows Hello® for Business は、デバイスにバインドされた新しいタイプのユーザークレデンシャルと、バイオメトリクスまたは PIN でアクセスする、強力な 2 要素認証によるパスワードの交換を実現しました。DigiCert は、この新しいユーザークレデンシャル用に認証局がホストする DigiCert® Trust Lifecycle Manager で、証明書を発行することが可能になりました。

Windows Hello for Business の詳しい概要については、次の Microsoft の公式文書を参照してください。『Windows Hello for Business の概要』。

DigiCert の Windows Hello for Business への対応の仕方

Windows Hello for Business は複数のテクノロジースタックに依存していますが、公開鍵インフラ(PKI)は多くの基盤の 1 つです。DigiCert® Trust Lifecycle Manager は、Windows Hello for Business を有効化するのに必要なすべての証明書を、認証局を通じて提供でき、また、それらを Autoenrollment Server を介して自動的にプロビジョニングできます。

次の表は Windows Hello for Business が必要とする証明書のタイプを表示しています。

証明書タイプ | 要求元 | 説明 |

|---|---|---|

ドメインコントローラ | ドメイン | DC にインストールしてサーバーが信頼できることを保証する証明書です。 |

Windows Hello for Business 認証 | エンドユーザー | エンドユーザーが Active Directory か Azure を認証するために使用する証明書です。PIN またはバイオメトリクス認証が成功した後に、バックグラウンドで使用されます。 |

申請エージェント | Active Directory フェデレーションサービス(AD FS) | AD FS が使用する証明書で、エンドユーザーから送られた Windows Hello for Business 認証証明書の要求に署名します。 |

SSL/TLS サーバー | Active Directory フェデレーションサービス | AD FS にインストールして、サービスが信頼できることを保証する証明書です。 このタイプの証明書のインストールについては、この文書で扱っていませんが、汎用サーバーテンプレートを使用して、プライベートサーバーの証明書を発行できます。詳しくは、『DigiCert® Trust Lifecycle Manager | Autoenrollment Server 導入ガイド』を参照してください。公開サーバーの証明書については、営業担当者にお問い合わせください。 |

上記の表は、現在 DigiCert がサポートしている、Hybrid Azure AD 参加の証明書信頼展開モデルが必要とする証明書のみを扱っています。詳しくは「サポートする展開モデルと信頼タイプ」を参照してください。

次のセクションでは、これらの使用方法と発行方法について詳しく説明しています。

Windows Hello for Business 認証プロセス

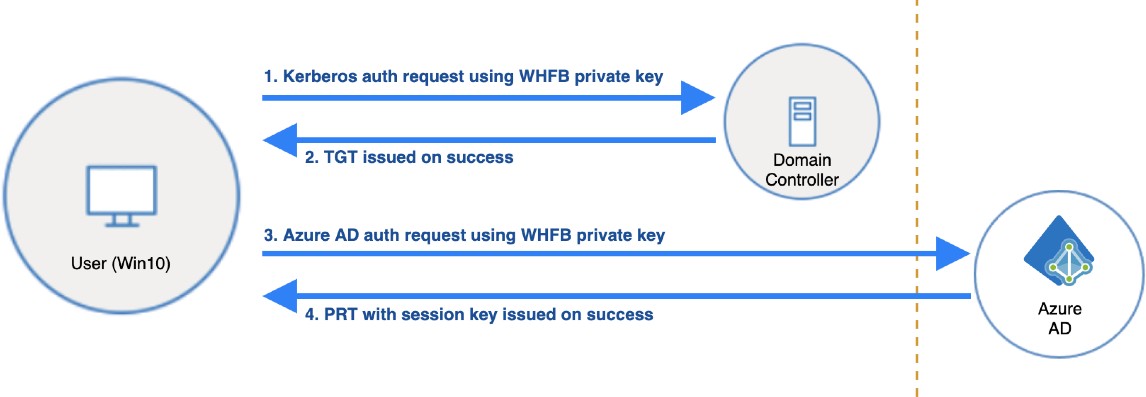

Windows Hello for Business によって、ユーザーは認証に PIN か バイオメトリクスを使用できるようになりますが、PIN やバイオメトリクスはデバイスに保存された秘密鍵にアクセスすることだけに使用されます。それらはマスターキーを保管しているボックスを開けるための鍵として機能します。Active Directory と Azure による認証は、この秘密鍵によって署名された認証要求のみに依存しています。

|

前の図は Windows Hello for Business を使用した認証プロセスを示しています。ユーザーが Ticket Granting Ticket(TGT)とプライマリ更新トークン(PRT)を取得した後には、TGT および PRT を使用する任意の Azure サービスを使用して、Kerberos 認証のどのオンプレミスサービスにもアクセスできるようになります。PRT と TGT について詳しくは、次のリンクをご確認ください。

『プライマリ更新トークン(PRT)および Azure AD』

また、ユーザーがドメインコントローラを認証するときには、サーバーに正しい DC 証明書がなければいけません。これは、ユーザーもドメインコントローラを信頼できることを確認するからです。

認証の流れに関して詳しくは、次のリンクを参照してください。

Windows Hello for Business の動作 - 認証: 証明書を使用した Hybrid Azure AD 参加の認証

Windows Hello for Business の証明書発行プロセス

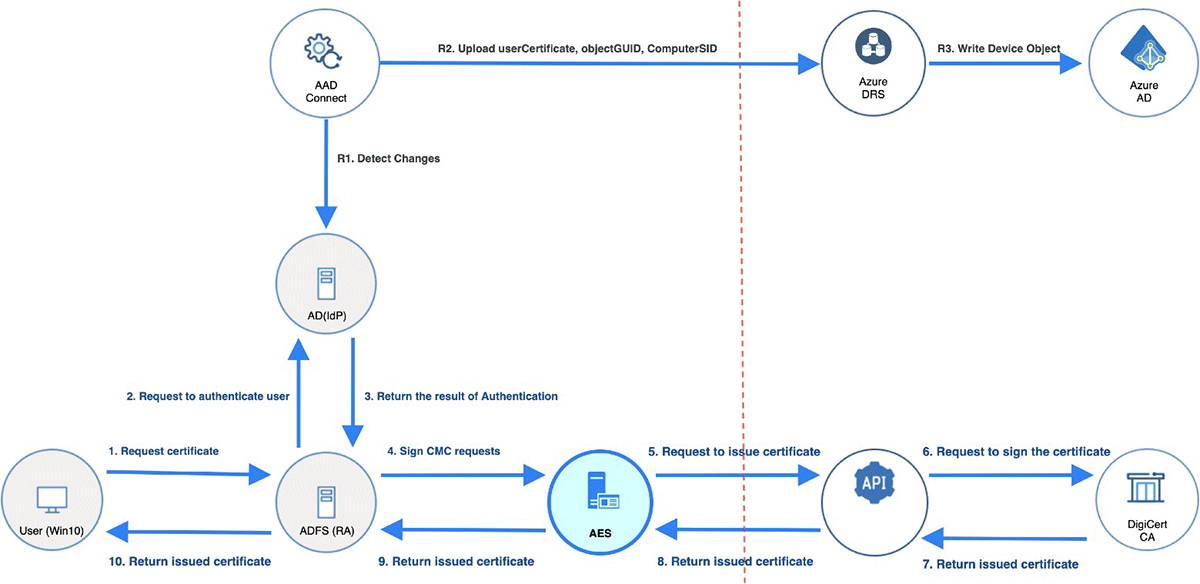

次の図では、どのように DigiCert 認証局で Autoenrollment Server を使用して、Windows Hello for Business の認証証明書をエンドユーザーに発行するかを示しています。

|

図から、ユーザーが AD FS を通じて証明書を要求しているのが分かります。AD FS はユーザーを認証し、さらにユーザーが送信した CSR(証明書署名要求)に署名します。これは、AD FS がユーザーの代理で証明書を申請することから、代理の申請と呼ばれています。このプロセスでは、AD FS が独自の申請エージェントの証明書を持つことが必要とされます。この証明書は AD FS に申請エージェントの証明書がない場合、プロセス中に自動的に発行されます。

要求は CMS(Certificate Management over CMS)を使用して Autoenrollment Server に送られ、Autoenrollment Server で要求の署名が確認されます。署名が有効であれば、Autoenrollment Server は DigiCert API を呼び出して証明書を発行します。発行された証明書は AD FS に返され、AD FS はこれをユーザーに戻します。

このセクションで説明する発行プロセスは、Windows Hello for Business 規約のプロビジョニングと呼ばれるプロセスの一部でもあり、クレデンシャルまたは MFA(多要素認証)を使用して、ユーザーが Active Directory および Azure AD で正常に認証された後、初回の証明書発行が行われます。

証明書発行の流れについて詳しくは、次のリンクを参照してください。