CertCentral

2022 changes

samedi 31 décembre 2022

Calendrier de maintenance 2022 de DigiCert

Pour faciliter la planification de vos tâches liées aux certificats, nous avons programmé à l'avance nos périodes de maintenance pour 2022. Référez-vous au calendrier de maintenance 2022 de DigiCert– cette page est tenue à jour avec toutes les informations relatives au calendrier de maintenance.

Compte tenu de la présence de nos clients dans le monde entier, nous savons qu'il n'existe pas de périodes idéales convenant à tout le monde à la fois. Cependant, après avoir examiné les données sur l'utilisation des clients, nous avons sélectionné les périodes qui auraient un minimum d'impact sur eux.

À propos de notre calendrier de maintenance

La maintenance est prévue le premier week-end de chaque mois, sauf indication contraire.

Chaque période de maintenance est programmée pour 2 heures.

Bien que nous ayons des redondances pour protéger votre service, certains services DigiCert peuvent être indisponibles.

Toutes les opérations normales reprendront une fois la maintenance terminée.

Pour être informé des maintenances en temps réel, abonnez-vous à la page État de DigiCert. Cet abonnement comprend des alertes d’e-mails annonçant le début et la fin des maintenances.

Si vous avez besoin de plus d'informations concernant ces fenêtres de maintenance, contactez votre responsable de compte ou l’assistance DigiCert.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Note

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Note

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Note

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Note

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Note

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Note

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Avis

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

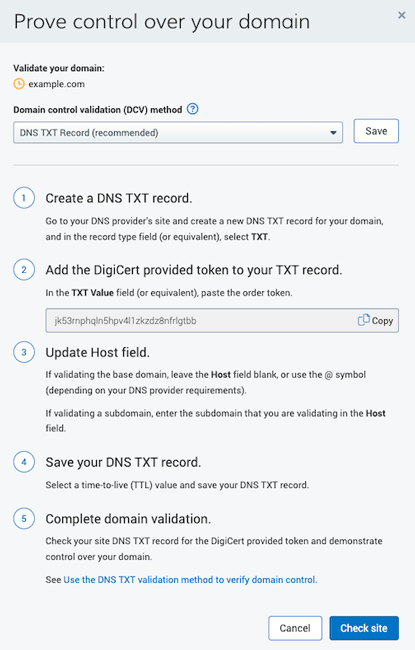

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Note

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Note

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Note

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Astuce

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

lundi 6 juin 2022

Améliorations de l’API de la bibliothèque de rapports CertCentral

DigiCert a le plaisir d'annoncer les améliorations suivantes à l’API de la bibliothèque de rapports CertCentral :

Interruption de l’exécution de rapports en supprimant les rapports programmés

Nous avons ajouté un nouveau point de terminaison : Supprimer un rapport programmé. La suppression d'un rapport programmé interrompt l’exécution de futurs rapports. Les rapports dont l’exécution s’est terminée avec un même identifiant de rapport restent téléchargeables même après avoir supprimé le rapport programmé.

Note

Auparavant, vous ne pouviez que modifier le calendrier du rapport, ou supprimer un rapport programmé avec toutes ses exécutions passées.

Générer un rapport ne contenant que les données de sous-comptes

Pour les points de terminaison Créer un rapport et Éditer un rapport, nous avons ajouté une nouvelle option à la liste des valeurs division_filter_type autorisées: EXCLUDE_ALL_DIVISIONS. Utilisez cette valeur pour exclure du rapport toutes les données du compte parent. Les rapports utilisant cette option ne comprennent que les données des sous-comptes sélectionnés (sub_account_filter_type).

Note

Auparavant, vous ne pouviez pas générer de rapports pour les sous-compte sans inclure les données d'au moins une division du compte parent.

En savoir plus

samedi 4 juin 2022

Maintenance planifiée à venir

DigiCert effectuera une maintenance programmée le 4 juin 2022, entre 22h00 et 00h00 HAR (le 5 juin 2022, entre 04h00 - 06h00 UTC). Bien que nous ayons des redondances pour protéger vos services, certains services DigiCert peuvent être indisponibles pendant cette période.

Comment puis-je me préparer ?

Planifiez les commandes prioritaires, renouvellements et réémissions avant ou après la période de maintenance prévue.

Attendez-vous à subir des interruptions si vous utilisez les API pour tester l’émission immédiate de certificats ou l’automatisation de tâches.

Pour être informé des maintenances en temps réel, abonnez-vous à la page État de DigiCert. Cet abonnement comprend des alertes d’e-mails annonçant le début et la fin des maintenances.

Consultez les maintenances planifiées de DigiCert pour 2022 pour obtenir les dates et heures des maintenances planifiées.

Les services seront rétablis dès que la maintenance sera terminée.

mardi 31 mai 2022

API de services CertCentral : Réponse améliorée de l’API d'informations sur les commandes

Mise à jour : Pour donner aux utilisateurs des API plus de temps pour évaluer les conséquences sur leurs intégrations des modifications apportées aux réponses de l’API d'informations sur les commandes, nous décalons cette mise à jour au 31 mai 2022. Nous avions initialement prévu de publier les modifications décrites ci-dessous le 25 avril 2022.

Le 31 mai 2022, DigiCert apportera les améliorations suivantes à l’API d’Informations de commande. Ces changements suppriment des valeurs inutilisées et mettent à jour la structure de données de l’objet « détails de la commande » pour la rendre plus cohérente sur les commandes à différents stades et sur plusieurs types de produits.

Pour de plus amples informations, et pour des exemples de réponses avec les certificats publics TLS, de signature de code, de signature de document et S/MIME Classe 1, consultez la documentation de référence du point de terminaison Informations sur la commande.

Si vous avez des questions ou que vous avez besoin d'aide avec ces changements, contactez votre représentant ou l’assistance DigiCert.

Améliorations générales

Les changements suivants sont applicables aux commandes de différents types de certificat, quel que soit l'état de la commande.

Paramètres supprimés :

public_id(chaîne)Pour toutes les commandes, l’API ne renverra plus le paramètre

public_id. DigiCert ne prend plus en charge le workflow d’installation express qui nécessitait la valeurpublic_id.certificate.ca_cert_id(chaîne)Pour les commandes de certificats DV, l’API ne renverra plus le paramètre

ca_cert_id. La valeur de ce paramètre est un identifiant interne pour l'émission d'un certificat d’ICA et ne peut être utilisé de façon externe. L’API exclut déjà le paramètreca_cert_iddes détails de la commande pour les autres types de produits.Pour obtenir le nom et l’identifiant public du certificat d’ICA émettrice associé à la commande, utilisez l’objet

ca_certà la place.verified_contacts(tableau d'objets)Pour les commandes de certificats de signature de documents, l’API ne retournera plus le tableau

verified_contacts. L’API exclut déjà le tableauverified_contactsdes détails de la commande pour les autres types de produits.certificate.dns_names(tableau de chaînes)S'il n’y a pas de noms DNS associés à la commande (par exemple dans le cas d'une commande de certificat de signature de code, de signature de document ou S/MIME Classe 1), l’API ne renverra plus le tableau

dns_names.Avant, l’API renvoyait un tableau

dns_namesavec une chaîne vide :[" "]certificate.organization_units(tableau de chaînes)Si aucune unité organisationnelle n’est associée à la commande, l’API ne renverra plus le tableau

organization_units.Auparavant, pour certains types de produits, l’API renvoyait un tableau

organization_unitscontenant une chaîne vide :[" "]certificate.cert_validityDans l’objet

cert_validity, l’API renverra uniquement une paire clé/valeur pour l'unité utilisée pour fixer la période de validité du certificat à la création de la commande. Par exemple, si la période de validité du certificat est d'un an, l’objetcert_validityrenverra un paramètreyearsavec une valeur de 1.Avant, l’objet

cert_validityrenvoyait parfois des valeurs à la fois pourdayset pouryears.

Paramètres ajoutés :

order_validity(objet)Pour les commandes de certificats de signature de code, de signature de documents et de certificats clients, l’API renverra désormais un objet

order_validity.L'objet

order_validityrenvoie ledays,years, oucustom_expiration_datepour la période de validité de la commande. L’API comprend déjà un objetorder_validitydans les détails de la commande pour les certificats SSL/TLS publics.payment_profile(objet)Pour les commandes de certificats DV, si la commande est associée à une carte bancaire enregistrée, l’API renverra désormais un objet

payment_profile. L’API comprend déjà un objetpayment_profiledans les détails de la commande d'autres types de produits.server_licenses(entier)Pour les commandes de certificats DV, l’API renverra désormais le paramètre

server_licenses. L’API comprend déjà le paramètreserver_licensesdans les détails de la commande pour les autres types de produits.

Requêtes de commandes non approuvées

Les modifications suivantes sont applicables uniquement aux requêtes de commande de certificat en attente d'approbation ou ayant été rejetées. Ces changements rapprochent la structure de données de la réponse de celle applicable aux variables renvoyées par l’API une fois une requête approuvée et la commande soumise à DigiCert pour validation et émission.

Pour gérer les demandes rejetées ou non approuvées, nous recommandons d'utiliser les points de terminaison Requêtes (/request) au lieu de récupérer les détails de la commande. Nous avons conçu les points de terminaison /request pour gérer les requêtes de commande de certificat en attente ou rejetées ; ces points de terminaison n’ont pas été modifiés.

Note

Pour une émission plus rapide des certificats, nous recommandons l’utilisation d'un workflow qui passe ou omet l'étape d'approbation pour les nouvelles commandes de certificats. Si votre workflow d’API passe ou omet déjà cette étape, vous pouvez sans problème ignorer les changements décrits ci-dessous. En savoir plus sur la suppression de l’étape d'approbation :

Paramètres ajoutés :

disable_ct(booléen)allow_duplicates(booléen)cs_provisioning_method(chaîne)

Paramètres supprimés :

server_licenses(entier)Pour les requêtes de commandes non approuvées, l’API ne renverra plus le paramètre

server_licenses. L’API continuera à inclure le paramètreserver_licensesdans les détails de la commande lorsque la requête de commande a été approuvée.

Objet organization amélioré

Pour fournir une structure de données cohérente entre les requêtes de commandes approuvées et les requêtes non-approuvées, l’API renverra un objet organization modifié en réponse aux requêtes de commandes non approuvées.

L’API ne renverra plus les propriétés inattendues suivantes en réponse aux requêtes de commandes non approuvées, quel que soit le type de produit :

organization.status(chaîne)organization.is_hidden(booléen)organization.organization_contact(objet)organization.technical_contact(objet)organization.contacts(tableau d'objets)

L’API renverra désormais les propriétés attendues suivantes, le cas échéant, en réponse aux requêtes de commandes non approuvées, quel que soit le type de produit :

organization.name(chaîne)organization.display_name(chaîne)organization.assumed_name(chaîne)organization.city(chaîne)organization.country(chaîne)

Pour obtenir les détails de l'organisation qui ne sont pas inclus dans la réponse Informations sur la commande, utilisez le point de terminaison d’API Informations de l’organisation API endpoint.

mardi 24 mai 2022

CertCentral émettra des certificats GeoTrust et RapidSSL DV à partir de nouveaux certificats d’AC intermédiaires.

À partir du 24 mai 2022, entre 9 h 00 et 11 h 00 HAR (entre 15 h 00 et 17 h 00 UTC), DigiCert remplacera les certificats d’AC intermédiaire (ICA) énumérés ci-dessous pour les certificats GeoTrust et RapidSSL. Nous ne sommes plus en mesure d'émettre des certificats DV à la validité maximale (397 jours) à partir de ces intermédiaires.

GeoTrust TLS DV RSA Mixed SHA256 2020 CA-1

GeoTrust TLS DV RSA Mixed SHA256 2021 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2020 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Consultez l’article de la base de connaissance Mise à jour de l’ICA de DigiCert.

En quoi cela me concerne-t-il ?

Le déploiement des nouveaux certificats d’ICA n’a aucun effet sur vos certificats DV existants. Les certificats actifs émis à partir des certificats d’ICA remplacés resteront considérés comme certificats de confiance jusqu'à leur expiration.

Cependant, les nouveaux certificats, y compris dans le cadre de réémissions, seront émis à partir des nouveaux certificats d’ICA. Pour garantir un remplacement transparent des certificats d’ICA, incluez toujours le certificat d’ICA fourni à chaque certificat TLS que vous installez.

Épingler les anciennes versions des certificats d’AC intermédiaires

Coder en dur l'acceptation des anciennes versions des certificats d’AC intermédiaires

Opérer un magasin de confiance qui comprenne les anciennes versions

Action requise

Si vous pratiquez l'épinglage, l'acceptation codée en dur ou que vous opérez un magasin de confiance, mettez votre environnement à jour au plus vite. Nous vous recommandons de ne plus épingler ni coder en dur les certificats d’ICA, ou d’effectuer les changements requis pour garantir que vos certificats GeoTrust DV et RapidSSL DV émis à partir des nouveaux certificats d’ICA soient approuvés. En d'autres termes, assurez-vous que la chaîne de confiance remonte aux nouveaux certificats d’ICA et à la racine de confiance.

Consultez la page Certificats d'autorité racine de confiance DigiCert pour télécharger des copies des nouveaux certificats d’AC intermédiaire.

Que faire si j'ai besoin de plus de temps ?

Si vous avez besoin de plus de temps pour mettre à jour votre environnement, vous pouvez continuer à utiliser les anciens certificats d’ICA de 2020 jusqu'à leur expiration. Contactez l'assistance DigiCert, qui pourra effectuer les démarches nécessaires sur votre compte. Cependant, après le 31 mai 2022, les certificats RapidSSL DV et GeoTrust DV émis à partir des certificats d’ICA 2020 seront tronqués à une validité inférieure à un an.

mercredi 18 mai 2022

CertCentral : DigiCert KeyGen, notre nouveau service de génération de clés

DigiCert a le plaisir d'annoncer son nouveau service de génération de clés, KeyGen. Utilisez KeyGen pour générer et installer vos certificats clients et vos certificats de signature de code depuis votre navigateur. KeyGen est compatible macOS et Windows ; il est pris en charge par l’ensemble des principaux navigateurs du marché.

Avec KeyGen, plus besoin de générer un CSR pour commander vos certificats client et vos certificats de signature de code. Passez commande sans CSR. Puis, une fois que nous avons traité votre commande et que votre certificat est prêt, DigiCert vous envoie un e-mail « Générez votre certificat » contenant les instructions d’utilisation de KeyGen pour obtenir votre certificat.

Comment ça marche, KeyGen ?

KeyGen génère une paire de clés et utilise ensuite la clé publique pour créer une demande de signature de certificat (Certificat (Certificate Signing Request, CSR). KeyGen transmet le CSR à DigiCert, qui renvoie le certificat à KeyGen. Puis, KeyGen télécharge ensuite un fichier PKCS12 (.p12) sur votre bureau ; celui-ci contient le certificat et la clé privée. Le mot de passe que vous créez pendant la procédure de génération de certificat protège le fichier PKCS12. Lorsque vous utilisez le mot de passe pour ouvrir le fichier du certificat, celui-ci est installé sur votre magasin de certificats personnel.

Pour en savoir plus sur la génération de certificats client et de certificats de signature de code depuis votre navigateur, consultez les instructions suivantes :

lundi 9 mai 2022

API de services CertCentral : Correction du type de données pour la valeur d’utilisateur vide dans la réponse de l’API Informations sur la commande

Nous avons corrigé un problème selon lequel l’API Informations de commande (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) renvoyait un type de donnée incorrect pour le champ user lorsqu'aucun utilisateur n'était associé à la commande. Désormais, lorsque la commande ne contient aucune donnée d'utilisateur, le point de terminaison Informations de commande renverra un objet user vide ("user": {} ) au lieu de renvoyer un tableau vide ("user": []).

samedi 7 mai 2022

Maintenance planifiée à venir

Mise à jour : Aucun temps d'interruption n’est prévu pendant la maintenance du 7 mai HAR (8 mai UTC).

DigiCert effectuera une maintenance programmée le 7 mai 2022, entre 22h00 et 00h00 HAR (le 8 mai 2022, entre 04h00 - 06h00 UTC). Bien que nous ayons des redondances pour protéger vos services, certains services DigiCert peuvent être indisponibles pendant cette période.

Les services seront rétablis dès que nous aurons terminé la maintenance.

Comment puis-je me préparer ?

Prenez vos dispositions :

Planifiez les commandes prioritaires, renouvellements et réémissions avant ou après la période de maintenance prévue.

Attendez-vous à subir des interruptions si vous utilisez les API pour tester l’émission immédiate de certificats ou l’automatisation de tâches.

Pour être informé des maintenances en temps réel, abonnez-vous à la page État de DigiCert. Cet abonnement comprend des alertes d’e-mails annonçant le début et la fin des maintenances.

Consultez le calendrier de maintenances de DigiCert pour 2022 pour obtenir les dates et heures des maintenances.

lundi 18 avril 2022

CertCentral : Les plans pluriannuels sont désormais disponibles pour les certificats de marque vérifiée

Nous avons le plaisir d'annoncer que les plans pluriannuels sont à présent disponibles dans CertCentral et via l’API Services CertCentral pour les certificats de marque vérifiée (Verified Mark Certificates, VMC).

Les plans pluriannuels DigiCert® vous permettent de payer un prix unique, réduit, pour une couverture pouvant aller jusqu’à six ans pour vos certificats de marque vérifiée. Dans le cadre d'un plan pluriannuel, vous choisissez la durée de couverture que vous souhaitez (jusqu’à six ans). Tant que le plan n’a pas expiré, vous pouvez réémettre votre certificat sans frais chaque fois qu'il atteint la fin de sa période de validité.

Note

Selon la durée de votre plan, vous devrez peut-être valider votre domaine et votre organisation plusieurs fois pendant la durée de votre plan pluriannuel.

Plans pluriannuels pour les VMC dans l’API Services

Dans l’API Services, lorsque vous soumettez une requête de commande pour un VMC, utilisez l’objet order_validity pour fixer la durée de couverture de votre plan pluriannuel (entre 1 et 6 ans). Pour plus d'informations, consultez la page :

Qu’est-ce qu'un certificat de marque vérifiée ?

Les certificats de marque vérifiée (Verified Mark Certificates, VMC) sont un nouveau type de certificat permettant aux entreprises de placer un logo de marque certifiée à côté du champ « sender » (émetteur) dans les boîtes de réception des clients.

Votre logo est visible avant qu'un message soit ouvert.

Votre logo fait office de confirmation de l'état DMARC de votre domaine et de l’identité authentifiée de votre organisation.

lundi 11 avril 2022

API de services CertCentral : Points de terminaison de l’API Verrouillage de domaine

DigiCert a le plaisir d'annoncer que sa fonctionnalité de verrouillage de domaine est désormais disponible via l’API Services de CertCentral.

Note

Avant de pouvoir utiliser les points de terminaison de verrouillage de domaine, vous devez d'abord activer le verrouillage de domaine pour votre compte CertCentral. Consultez la page Verrouillage de domaine – Activer le verrouillage de domaine pour votre compte.

Nouveaux points de terminaison de l’API

Activer le verrouillage de domaine

Activer le verrouillage de domaine pour un domaine donné.

Désactiver le verrouillage de domaine

Désactiver le verrouillage de domaine pour un domaine donné.

Vérifier la CAA (verrouillage de domaine)

Consulter l’enregistrement de ressource CAA du DNS d'un domaine donné à la recherche d'un jeton de compte de verrouillage de domaine.

Points de terminaison d’API mis à jour

Nous mettons à jour la réponse renvoyée pour les points de terminaison Informations sur le domaine et Répertorier les domaines de sorte qu'ils incluent désormais les paramètres suivants contenant les détails du verrouillage de domaine :

domain_locking_status(chaîne)État du verrouillage de domaine Renvoyé uniquement si le verrouillage de domaine est activé pour le compte.

account_token(chaîne)Jeton de compte de verrouillage de domaine Renvoyé uniquement si le verrouillage de domaine est activé pour le compte, et que le verrouillage de domaine a été activé pour le domaine au moins une fois.

Pour en savoir plus, consultez la page :

mardi 5 avril 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Fin du cycle de vie pour les mises à niveau de comptes anciennement Symantec, GeoTrust, Thawte ou RapidSSL vers CertCentral™

À compter du 5 avril 2022 HAR, vous ne pouvez plus mettre à niveau les comptes Symantec, GeoTrust, Thawte ou RapidSSL vers CertCentral™.

Si vous n'avez pas encore migré vers DigiCert CertCentral, faites la mise à niveau maintenant pour maintenir la sécurité de votre site web et avoir un accès continu à vos certificats.

Comment puis-je mettre à niveau mon compte ?

Pour mettre votre compte à niveau, contactez immédiatement l’assistance DigiCert. Pour de plus amples informations sur la procédure de mise à niveau, consultez la page Mettre à niveau vers CertCentral : Ce que vous devez savoir

Que se passe-t-il si je ne met pas mon compte à niveau vers CertCentral ?

Après le 5 avril 2022, vous devez créer un nouveau compte CertCentral et ajouter manuellement toutes les informations liées à votre compte, telles que les domaines et organisations. De plus, vous ne pourrez migrer aucun de vos certificats actifs vers votre nouveau compte.

Pour obtenir de l’aide avec le paramétrage de votre nouveau compte CertCentral après le 5 avril 2022, contactez l'assistance DigiCert.

samedi 2 avril 2022

Maintenance planifiée à venir

DigiCert effectuera une maintenance programmée le 2 avril 2022, entre 22h00 et 00h00 HAR (le 3 avril 2022, entre 04h00 - 06h00 UTC). Pendant cette période, certains services pourront être coupés pendant un maximum de deux heures.

Avis

La maintenance se fera une heure plus tôt dans les zones où l’heure d’été ne s’applique pas,

Interruption pour maintenance de l'infrastructure

Nous commencerons la maintenance de l’infrastructure à 22h00 HAR (04h00 UTC). À partir de ce moment-là, les services indiqués ci-dessous pourront être coupés pendant un maximum de deux heures.

Émission de certificats TLS CertCentral® :

Les demandes de certificats TLS soumises pendant cette période seront rejetées.

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

CIS et SCEP CertCentral® :

Le Service d'émission de certificats (Certificate Issuing Service ou CIS) sera hors service.

Le protocole SCEP (Simple Certificate Enrollment Protocol) CertCentral sera hors service.

Les requêtes soumises pendant cette période seront rejetées.

Les API de CIS renverront une erreur « 503 Service is unavailable ».

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

Nouvelle validation de domaine et d’organisation Direct Cert Portal :

Les requêtes de validation de nouveaux domaines envoyées pendant cette période échoueront.

Les requêtes de validation de nouvelles organisations envoyées pendant cette période échoueront.

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

Émission de certificats TrustLink® de QuoVadis :

Les demandes de certificat TrustLink soumises pendant cette période seront repoussées.

Les demandes seront ajoutées à une file d'attente pour être traitées ultérieurement.

Les demandes en attente seront traitées une fois les services rétablis.

Nouvelle validation de domaines et d'organisation PKI Platform 8 :

Les requêtes de validation de nouveaux domaines envoyées pendant cette période échoueront.

Les requêtes de validation de nouvelles organisations envoyées pendant cette période échoueront.

Les demandes seront ajoutées à une file d'attente pour être traitées ultérieurement.

Les demandes en attente seront traitées une fois les services rétablis.

L'accès aux services d'agent d'autorisation utilisateur (User Authorization Agent, UAA) sera désactivé, aussi bien du côté administration UAA que de celui des portails Web utilisateur.

Comment puis-je me préparer ?

Prenez vos dispositions :

Planifiez les commandes prioritaires, renouvellements et réémissions avant ou après la période de maintenance prévue.

Attendez-vous à subir des interruptions si vous utilisez les API pour tester l’émission immédiate de certificats ou l’automatisation de tâches.

Pour être informé des maintenances en temps réel, abonnez-vous à la page État de DigiCert. Cet abonnement comprend des alertes d’e-mails annonçant le début et la fin des maintenances.

Pour connaître les dates et heures des maintenances planifiées, consultez la page Maintenance planifiée par DigiCert pour 2022.

Les services seront rétablis dès que nous aurons terminé la maintenance.

mercredi 30 mars 2022

CertCentral : La revalidation de domaines en masse est désormais disponible.

DigiCert a le plaisir d'annoncer que la fonctionnalité de validation de domaines en masse est à présent disponible. Ne perdez pas de temps à envoyer les domaines un par un pour revalidation. Utilisez notre fonctionnalité de revalidation en masse, permettant de faire revalider de 2 à 25 domaines à la fois.

N'oubliez pas, la validation de domaine n’est valable que pendant 397 jours. Pour entretenir une délivrance sans interruption des certificats, DigiCert recommande d’effectuer la validation de contrôle de domaine (DCV) bien avant l’expiration de la validation du domaine.

Note

Pour le moment, la fonction de validation en masse de domaines ne prend en charge que la méthode de DCV par e-mail. Pour utiliser une méthode DCV différente, vous devrez soumettre chaque domaine individuellement.

Essayez par vous-même

Dans votre compte CertCentral, dans le menu à gauche, cliquez sur Certificates > Domains (Certificats > Domaines).

Dans la page Domains (Domaines), sélectionnez les domaines que vous souhaitez faire revalider.

Dans la liste déroulante Submit domains for revalidation (Soumettre des domaines à la revalidation), sélectionnez Submit domains for email-based validation (Soumettre des domaines pour une validation par e-mail).

Consultez Prévalidation de domaine : Revalidation de domaines en masse.

jeudi 24 mars 2022

Fin du cycle de vie des outils SSL

À compter du 24 mars 2022, lorsque vous visitez les Outils SSL, vous verrez apparaître un message en pop-up vous informant que les outils SSL ne sont plus disponibles. Nous vous encourageons à utiliser l’Outil de diagnostic de l’installation SSL de DigiCert®.

Avis

Si vous vous rendez sur d'autres pages/fonctionnalités des outils SSL, nous vous guiderons vers d'autres pages du site digicert.com proposant des services identiques ou similaires.

En quoi consiste l’outil de diagnostic de l'installation SSL ?

L’Outil de diagnostic de l'installation SSL est un outil gratuit, accessible publiquement, qui vérifie :

Les installations de certificat

Les configurations de serveurs Web

Que dois-je faire ?

Utilisez dès maintenant l’Outil de diagnostic de l'installation SSL de DigiCert®. Nous vous recommandons de suivre les étapes suivantes :

Dans votre navigateur, remplacez vos favoris pointant vers l’Outil SSL par des favoris pointant vers l’Outil de diagnostic de l'installation SSL de DigiCert®.

Si votre site Web contient des liens vers les outils SSL, remplacez-les par des liens vers l’Outil de diagnostic de l'installation SSL.

lundi 21 mars 2022

Le sceau de site sécurisé DigiCert est désormais disponible pour les commandes de certificats Basic OV et EV.

Les commandes de certificats Basic OV et EV incluent le sceau de site sécurisé DigiCert. Désormais, vous pouvez installer le sceau de site sécurisé de DigiCert sur site protégé par votre certificat Basic SSL. Les sceaux de site sécurisés garantissent à vos clients que votre site Web est sécurisé par DigiCert, l'une des marques les plus reconnues dans le monde de la sécurité TLS/SSL.

Lorsque vous cliquez sur le sceau, vous voyez des détails supplémentaires sur le domaine, l'organisation, le certificat TLS/SSL et la validation.

Découvrez comment configurer et installer votre sceau de site sécurisé DigiCert

DigiCert Smart Seal

DigiCert propose également un type de sceau de site plus innovant – DigiCert Smart Seal. Ce sceau avancé est plus interactif et attrayant que le sceau de site DigiCert ordinaire. Nous avons ajouté un effet de survol, une animation et la possibilité d'afficher le logo de votre entreprise dans l'effet de survol et l'animation.

jeudi 10 mars 2022

CertCentral : La méthode de DCV DNS CNAME est désormais disponible pour les commandes de certificat DV

Avec CertCentral et l’API Services de CertCentral, vous pouvez désormais utiliser la méthode de validation de contrôle du domaine (DCV) DNS CNAME pour valider les domaines de votre commande de certificats DV.

Note

Auparavant, vous ne pouviez utiliser la méthode de DCV DNS CNAME que pour valider les domaines des commandes de certificats OV et EV lors de la prévalidation de domaines.

Pour utiliser la méthode de DCV par DNS CNAME sur votre commande de certificat DV :

Sous CertCentral :

Lorsque vous commandez un certificat TLS DV, vous pouvez sélectionner DNS CNAME comme méthode de DCV.

Sur la page de détails de la commande de certificats TLS DV, vous pouvez changer la méthode de DCV en « DNS CNAME Record » (Enregistrement DNS CNAME).

Dans l’API de services DigiCert :

Lorsque vous demandez un certificat TLS DV, fixez la valeur du paramètre dcv_method à dns-cname-token.

Note

La procédure AuthKey pour générer les jetons de demande d'émission immédiate de certificat DV n’est pas compatible avec la méthode de DCV par DNS CNAME. Cependant, vous pouvez utiliser les méthodes File Auth (http-token) et DNS TXT (dns-txt-token). Pour en savoir plus, consultez la page émission immédiate de certificat DV.

Pour en savoir plus sur la méthode DCV par DNS CNAME :

mardi 8 mars 2022

API de services CertCentral : Amélioration de la réponse du point de terminaison « Répertorier les domaines »

Pour faciliter la récupération d'informations sur l’état de DCV des domaines dans votre compte CertCentral, nous avons ajouté les paramètres de réponse suivants aux objets « domaines » dans la réponse de l’API Répertorier les domaines :

dcv_approval_datetime: Date de heure de fin de la vérification DCV la plus récente pour le domaine :last_submitted_datetime: Date et heure de dernière soumission du domaine pour validation.

Pour de plus amples informations, consultez la documentation de référence pour les points de terminaison Répertorier les domaines.

samedi 5 mars 2022

Maintenance planifiée à venir

DigiCert effectuera une maintenance programmée le 5 mars 2022, entre 22h00 et 00h00 HAR (le 6 mars 2022, entre 05h00 - 07h00 UTC). Pendant cette période, certains services pourront être coupés pendant un maximum de deux heures.

Interruption pour maintenance de l'infrastructure

Nous commencerons la maintenance de l’infrastructure à 22h00 HAR (05:00 UTC). À partir de ce moment-là, les services indiqués ci-dessous pourront être coupés pendant un maximum de deux heures.

Émission de certificats TLS CertCentral™ :

Les demandes de certificats TLS soumises pendant cette période seront rejetées.

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

CIS et SCEP CertCentral™ :

Le Service d'émission de certificats (Certificate Issuing Service ou CIS) sera hors service.

Le protocole SCEP (Simple Certificate Enrollment Protocol) CertCentral sera hors service.

Les requêtes soumises pendant cette période seront rejetées.

Les API de CIS renverront une erreur « 503 Service is unavailable ».

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

Nouvelle validation de domaine et d’organisation Direct Cert Portal :

Les requêtes de validation de nouveaux domaines envoyées pendant cette période échoueront.

Les requêtes de validation de nouvelles organisations envoyées pendant cette période échoueront.

Les demandes rejetées doivent être soumises à nouveau une fois les services rétablis.

Émission de certificats QuoVadis™ TrustLink™ :

Les demandes de certificat TrustLink soumises pendant cette période seront repoussées.

Les demandes seront ajoutées à une file d'attente pour être traitées ultérieurement.

Les demandes en attente seront traitées une fois les services rétablis.

Nouvelle validation de domaines et d'organisation PKI Platform 8 :

Les requêtes de validation de nouveaux domaines envoyées pendant cette période échoueront.

Les requêtes de validation de nouvelles organisations envoyées pendant cette période échoueront.

Les demandes seront ajoutées à une file d'attente pour être traitées ultérieurement.

Les demandes en attente seront traitées une fois les services rétablis.

Comment puis-je me préparer ?

Prenez vos dispositions :

Planifiez les commandes prioritaires, renouvellements et réémissions avant ou après la période de maintenance prévue.

Attendez-vous à subir des interruptions si vous utilisez les API pour tester l’émission immédiate de certificats ou l’automatisation de tâches.

Pour être informé des maintenances en temps réel, abonnez-vous à la page État de DigiCert. Cet abonnement comprend des alertes d’e-mails annonçant le début et la fin des maintenances.

Pour connaître les dates et heures des maintenances planifiées, consultez le calendrier de maintenance 2022 de DigiCert.

Les services seront rétablis dès que nous aurons terminé la maintenance.

jeudi 17 février 2022

CertCentral : Amélioration de la procédure d'approbation des demandes de certificats TLS EV par contact vérifié

Dans CertCentral et l’API de services de CertCentral, nous avons mis à jour la procédure de demande de certificat EV TLS de manière à n’envoyer les e-mails d'approbation de demande EV TLS qu’aux contacts vérifiés inclus à votre demande de certificat.

Note

Auparavant, lorsque vous demandiez un certificat EV TLS, nous envoyions l’e-mail d'approbation de la commande EV à tous les contacts vérifiés de l’organisation.

Ajouter des contacts vérifiés à une demande de certificat EV TLS :

CertCentral

Lorsque vous demandez un certificat EV TLS, vous pouvez :

Conserver les contacts vérifiés existants affectés à l’organisation

Supprimer les contacts (au moins un contact est requis)

Ajouter de nouveaux contacts (nous devons valider chaque nouveau contact, ce qui peut retarder l’émission du certificat)

API Services

Lorsque vous demandez un certificat EV TLS, ajoutez les contacts vérifiés au tableau

organization.contactsde la requête JSON. Pour les contacts vérifiés, la valeur du champcontact_typeestev_approver.

Pour en savoir plus sur les demandes de certificats EV TLS :

Pour CertCentral, consultez la page Commander un certificat EV SSL/TLS.

Pour l’API Services, consultez les pages Commander un certificat Basic EV, Commander un certificat Secure Site EV et Commander un certificat Secure Site Pro EV.

samedi 12 février 2022

Élargissement de la plage d’adresses IP utilisées par les services DigiCert

Dans le cadre de nos maintenances planifiées du 12 février 2022 de 22 h 00 à 00 h 00 HAR (13 février 2022 de 05 h 00 à 07 h 00 UTC), DigiCert élargit la plage d'adresses IP utilisées pour nos services. Ces adresses IP supplémentaires s'inscrivent dans nos efforts visant à améliorer le temps de disponibilité des services et à réduire les interruptions de service lors des maintenances planifiées.

Que dois-je faire ?

Si votre entreprise utilise des listes blanches*, pensez à les mettre à jour pour inclure les blocs d'adresses IP énumérées ci-dessous au plus tard le 12 février 2022 afin que vos services et intégrations d’API DigiCert continuent à fonctionner comme prévu.

Note

Les listes blanches sont des listes de pare-feu n'autorisant que certaines adresses IP à effectuer certaines tâches ou à se connecter à votre système.

Nouvelle plage d'adresses IP

Ajoutez cette plage d'adresses IP à votre liste blanche* : 216.168.240.0/20

Important

Nous ne remplaçons ni ne supprimons aucune adresse IP. Nous ne faisons qu’élargir la plage d'adresses IP utilisées pour fournir nos services.

Pour une référence facile d'accès, consultez notre article de la base de connaissances, Élargissement de la plage d'adresses IP utilisée par les services DigiCert. Si vous avez des questions, veuillez contacter votre gestionnaire de compte ou l’assistance DigiCert.

Services affectés :

CertCentral/API Services

ACME

Discovery/API

Paramètres de pare-feu pour les capteurs Discovery

Automatisation ACME/API

Certificate Issuing Service (CIS)

Simple Certificate Enrollment Protocol (SCEP)

URL d’accès à l'API

Portail Direct Cert/API

Site Web DigiCert

Services de validation

PKI Platform 8

PKI Platform 7 (Japon and Australie)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Mananger

Automation Manager

mercredi 9 février 2022

API de services CertCentral : Améliorations de l’API d’informations sur le domaine

Nous avons mis à jour la réponse de l’API Informations sur le domaine afin d'y inclure le paramètre expiration_date pour le jeton de DCV associé au domaine. Désormais, lorsque vous appelez l’API d’informations sur le domaine et que vous fixez le paramètre de requête include_dcv à true, l’objet dcv_token de la réponse inclut le expiration_date du jeton DCV pour le domaine.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}mardi 8 février 2022

Fonctionnalité de sécurisation du compte : Domaines approuvés pour les adresses e-mail utilisateur.

Les administrateurs CertCentral peuvent désormais spécifier les domaines d'adresses e-mail que les utilisateurs peuvent utiliser pour créer un compte CertCentral. Ce paramètre permet d’empêcher l’envoi d’e-mails à des domaines d’e-mail génériques non approuvés, (@gmail.com, @yahoo.com), ou à des domaines appartenant à des entreprises tierces. Si un utilisateur essaye de fixer ou de changer une adresse e-mail pour une adresse utilisant un domaine non-approuvé, il recevra un message d’erreur.

Trouvez ce paramètre dans Settings > Preferences (Paramètres > Préférences). Développez Advanced Settings (Paramètres avancés), et recherchez la section Approved email domains (Domaines d'adresses e-mail approuvés).

Note

Ce paramètre n'affectera pas les utilisateurs existants utilisant déjà des adresses e-mail non-approuvées. Il n'affectera que les nouveaux utilisateurs et les changements d'adresse e-mail qui surviennent après avoir activé ce paramètre.

mardi 1 février 2022

Certificats de marque vérifiée (VMC) : Trois nouveaux bureaux de marque déposée approuvés

Nous avons le plaisir d'annoncer que DigiCert reconnaît désormais trois nouveaux bureaux de dépôt de propriété intellectuelle pour la vérification du logo de vos certificats VMC. Ces nouveaux bureaux sont situés en Corée, au Brésil et en Inde.