SafeNet DPoD Cloud HSM

SafeNet DPoD(Data Protection on Demand)サービスは、HSM のオンデマンドサービスの 1 つである HSM on Demand を提供しています。このセクションでは、Cloud HSM 上でキーを生成し、それを使用する方法について説明します。詳細やその他の情報が必要な場合は、SafeNet 公式ガイドを参照してください。ガイドを使用するには、SafeNet DPoD サービスのサイトで「 」アイコンをクリックします。

」アイコンをクリックします。

操作を進める前に、DPoD のロール階層における次の 3 種類のユーザーについて理解しておく必要があります。

番号 | タイプ | 責任 | 注記 |

|---|---|---|---|

1 | サービスプロバイダ管理者 | 追加の DPoD テナントの管理と配布。 | このドキュメントでは、このユーザーに関する説明はありません。SafeNet 公式ガイドを参照してください。 |

2 | テナント管理者 | エンタープライズテナントの管理とアプリケーション所有者に対するサービス形式での暗号化リソースの配布。 | ユーザーはグループとアプリケーション所有者の作成、登録、サービスの設定が可能です。 |

3 | アプリケーション所有者 | エンタープライズテナントにおける暗号化サービスの管理と暗号化リソースの利用。 |

LunaClient をインストールする

テナント管理者としてサブスクライバーグループを追加する

テナント管理者のクレデンシャルを使用して DPoD サイトにサインインします。

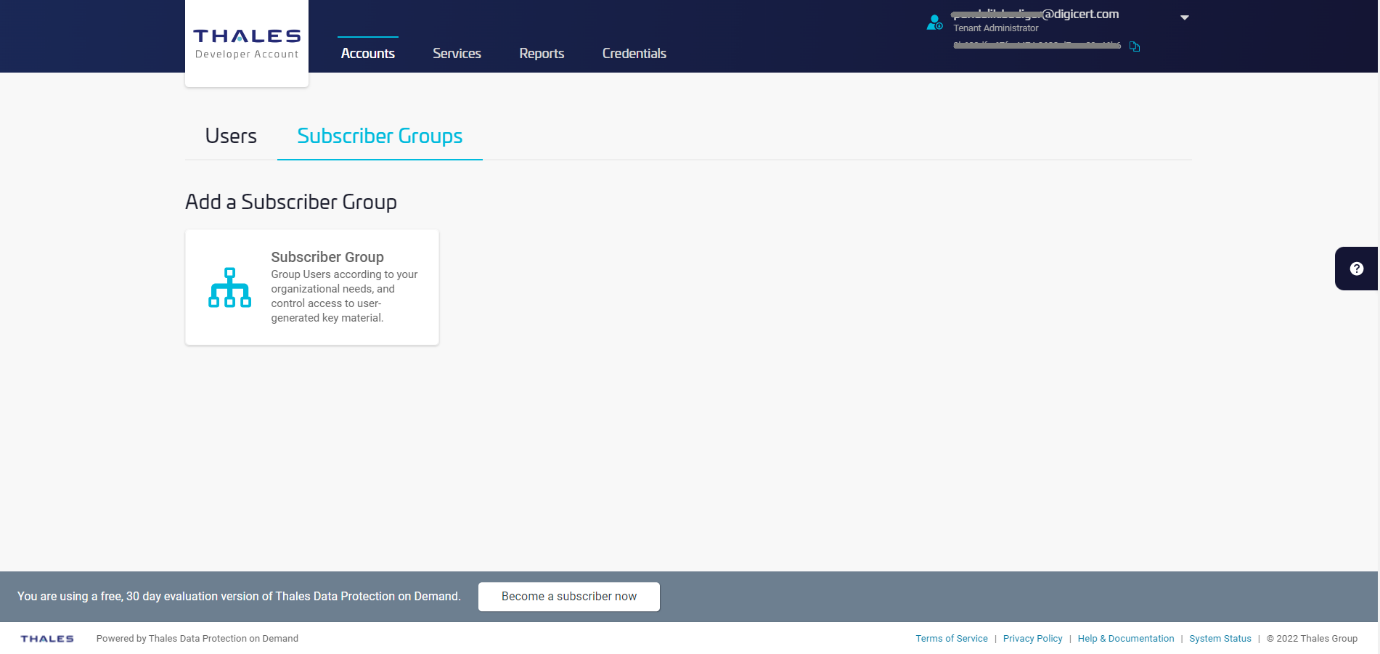

[サブスクライバーグループ]、続いて[サブスクライバーグループ]タイルを選択します。

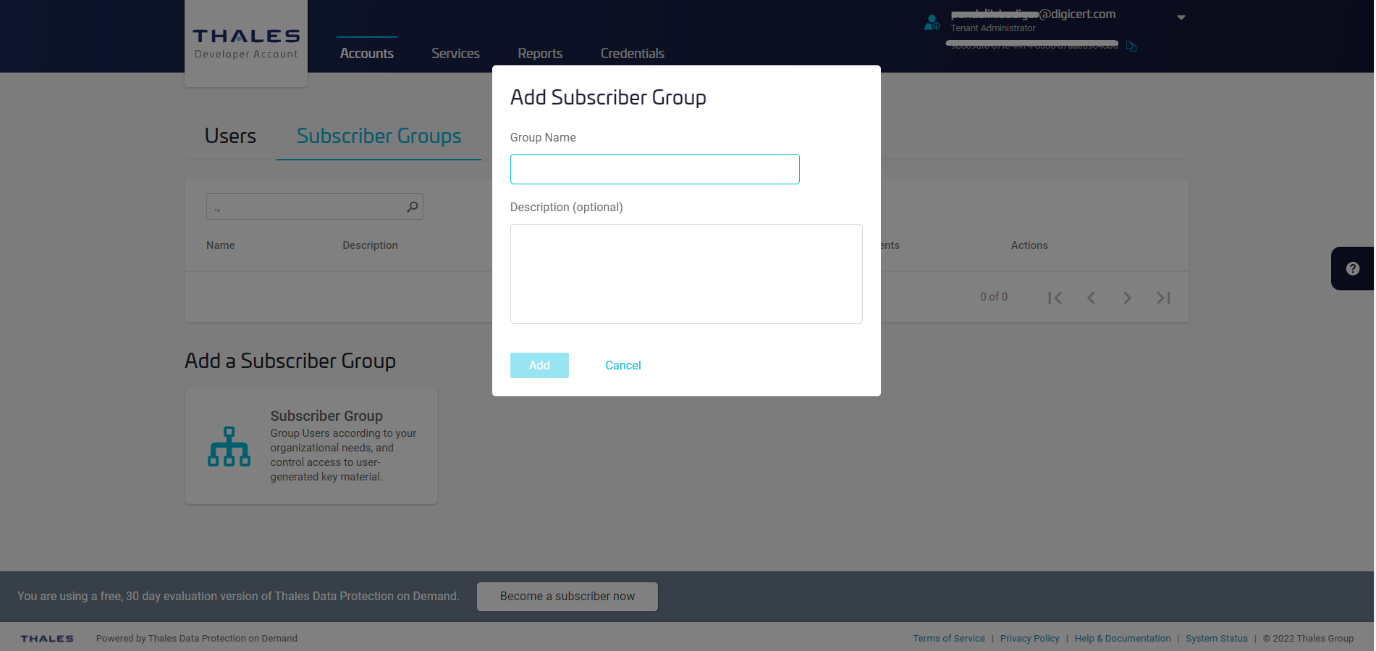

[グループ名]と[説明]を入力し、[追加]をクリックします。

このドキュメントでは、[グループ名]は DPPC-QA ですが、その他任意の値を使用できます。

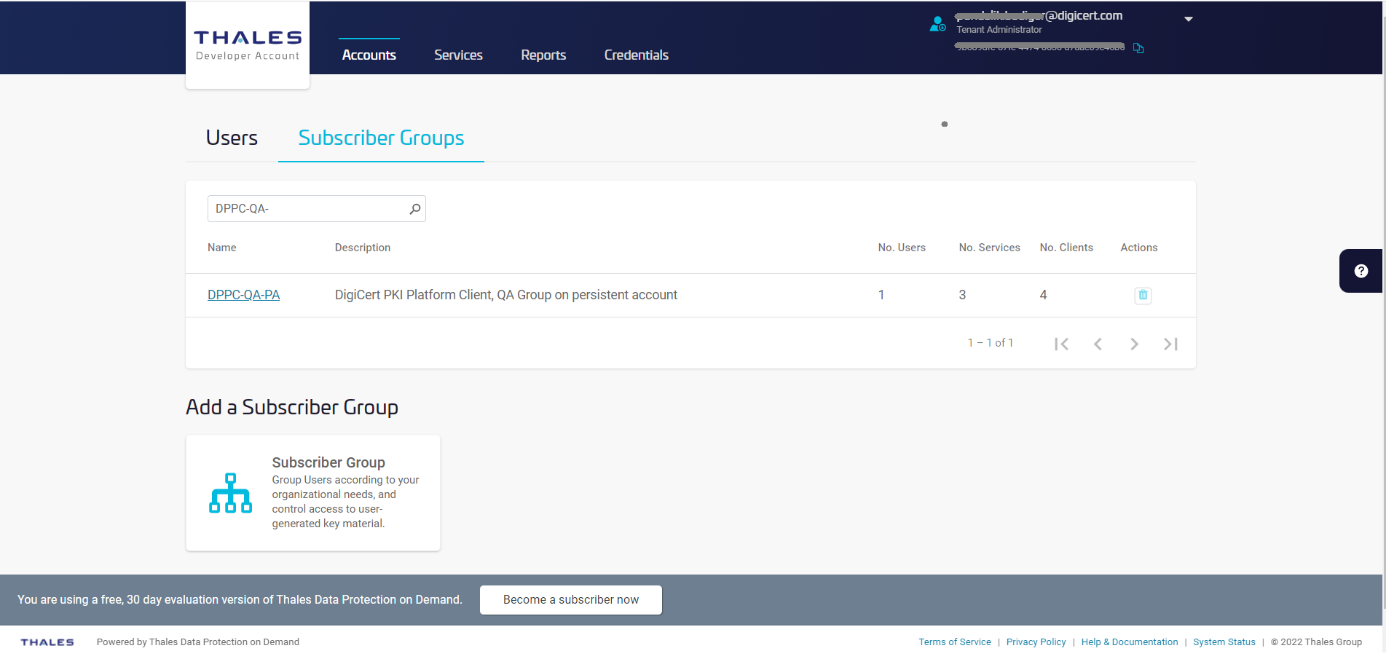

指定したグループが作成されました。

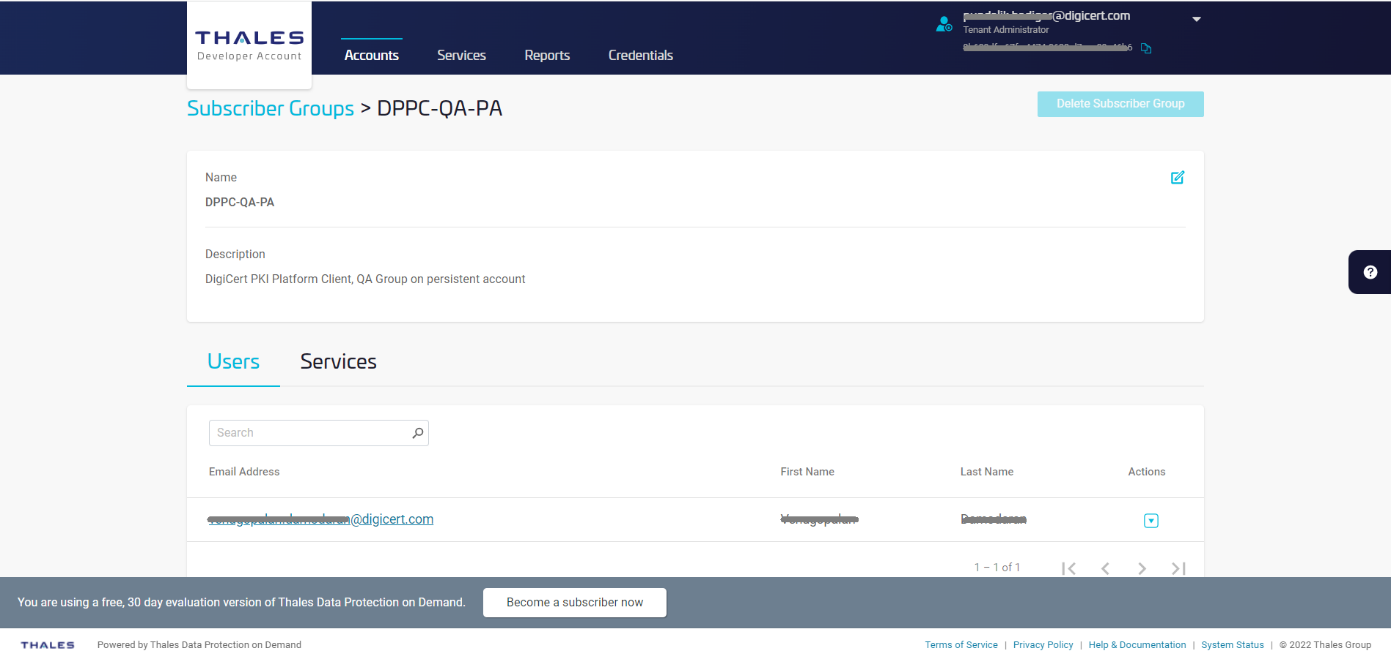

作成されたグループのリンクをクリックし、グループの詳細を表示します。

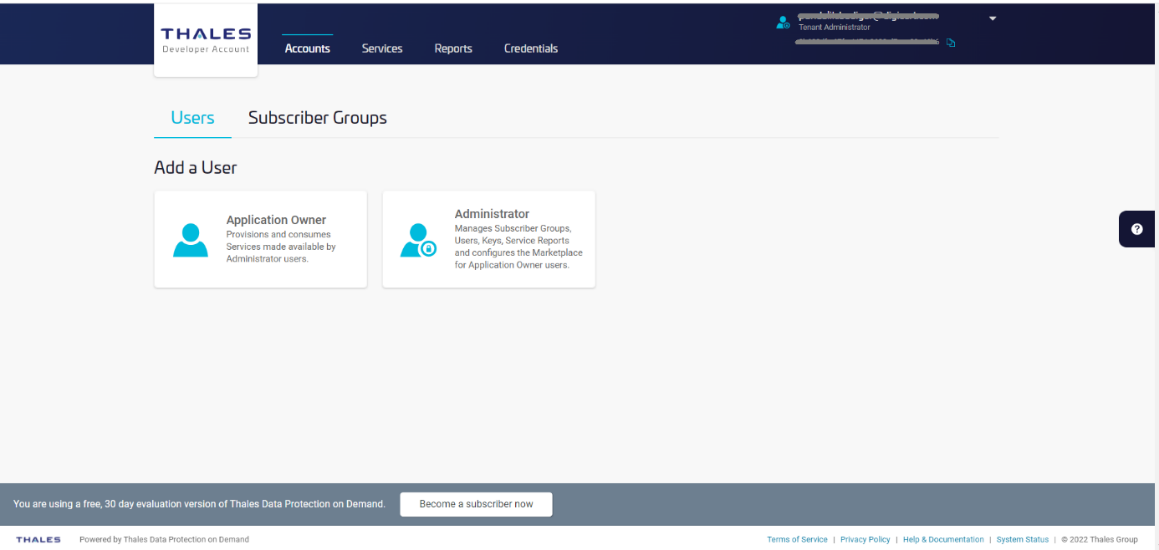

テナント管理者としてアプリケーション所有者を追加する

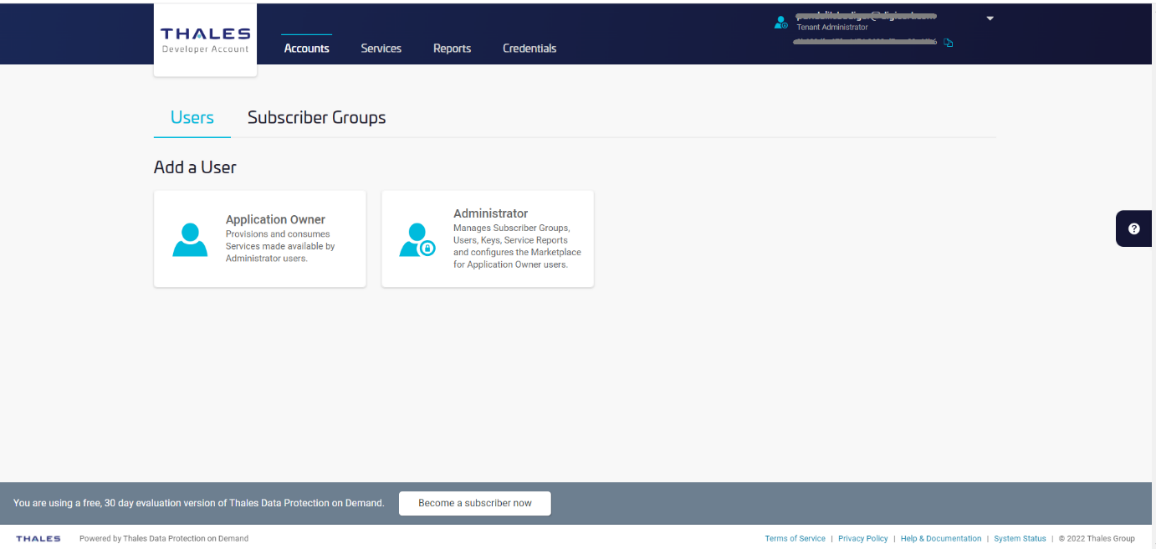

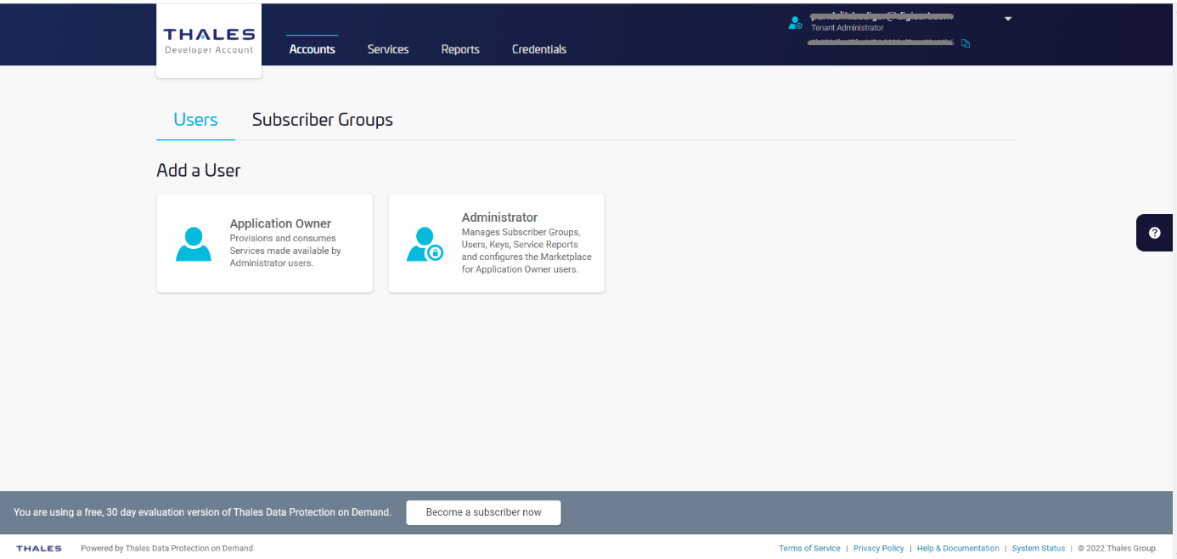

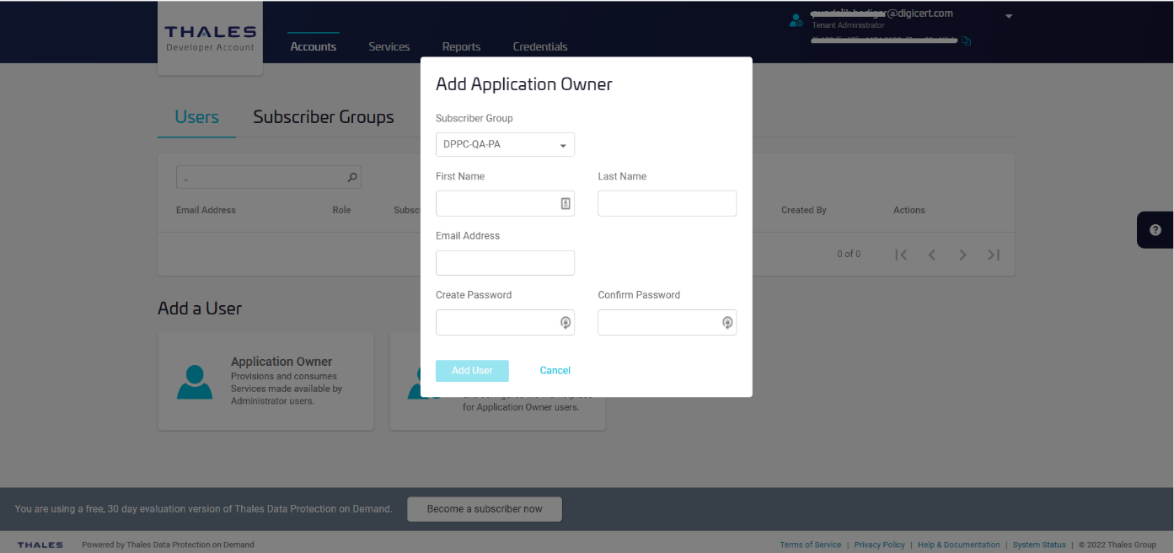

テナント管理者のクレデンシャルを使用して DPoD サイトにサインインします。[アカウント]タブ、[ユーザー]、[ユーザーの追加]の下にある[アプリケーション所有者]の順に選択します。

ユーザー詳細をフォームに入力し、[ユーザーの追加]をクリックします。

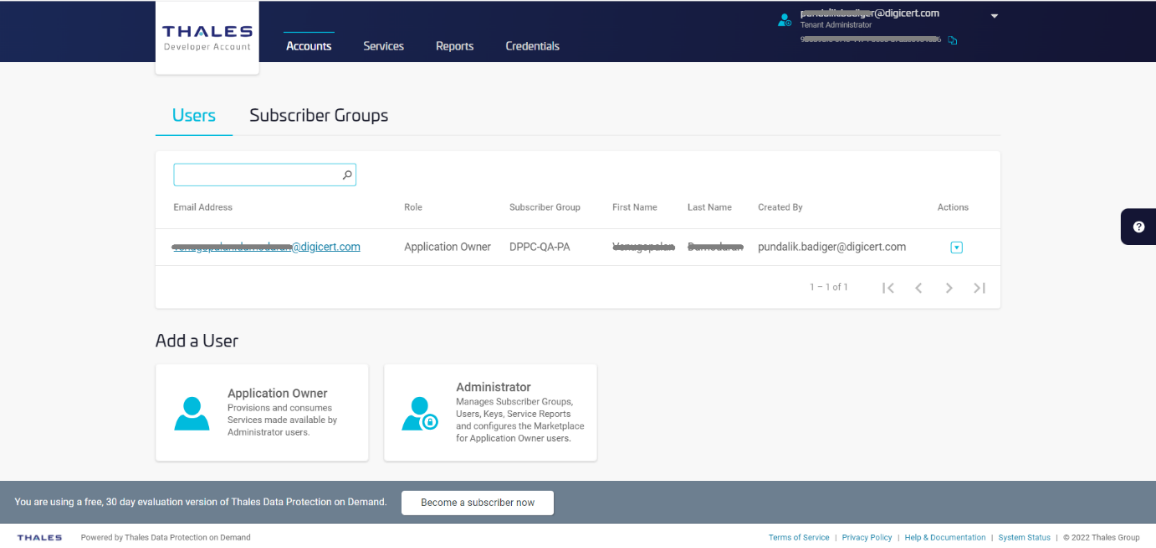

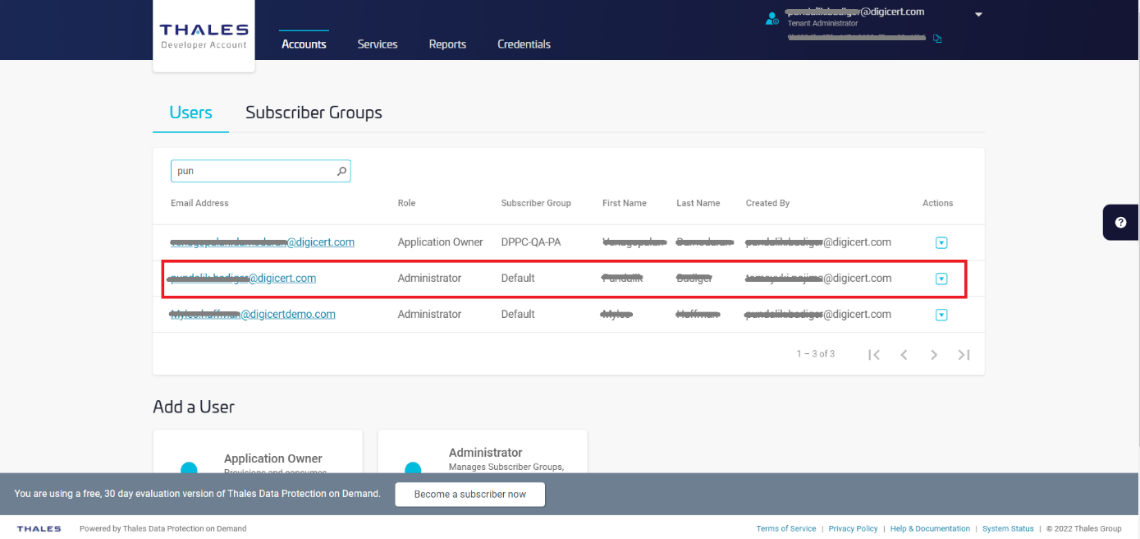

ユーザーが作成されました。

テナント管理者として管理者を追加する

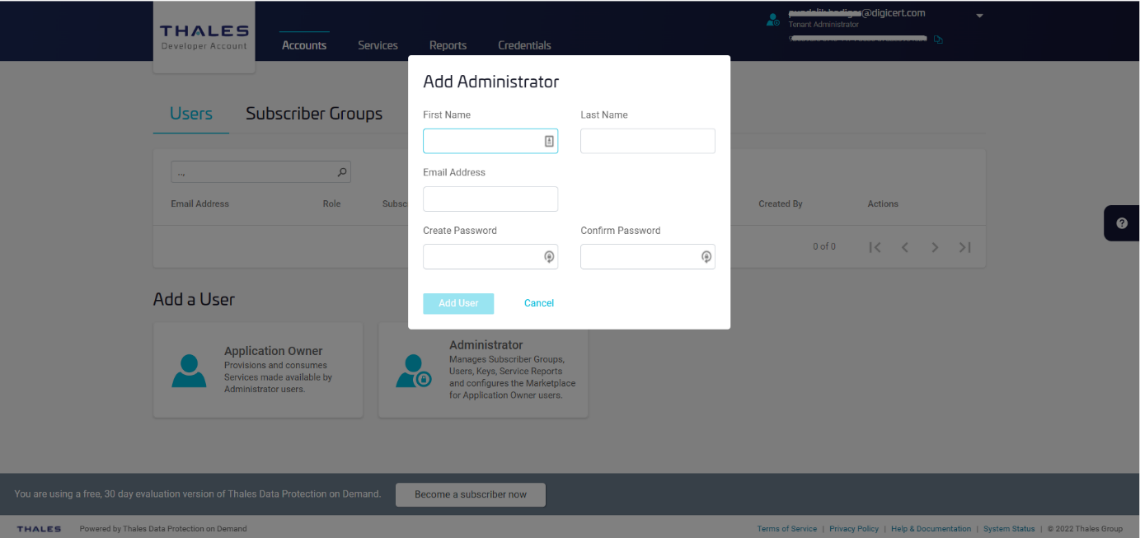

DPoD サイトにサインインし、[アカウント]タブ、[ユーザー]、[ユーザーの追加]の下にある[管理者]の順に選択します。

管理者詳細をフォームに入力し、[ユーザーの追加]をクリックします。

管理者が作成されました。

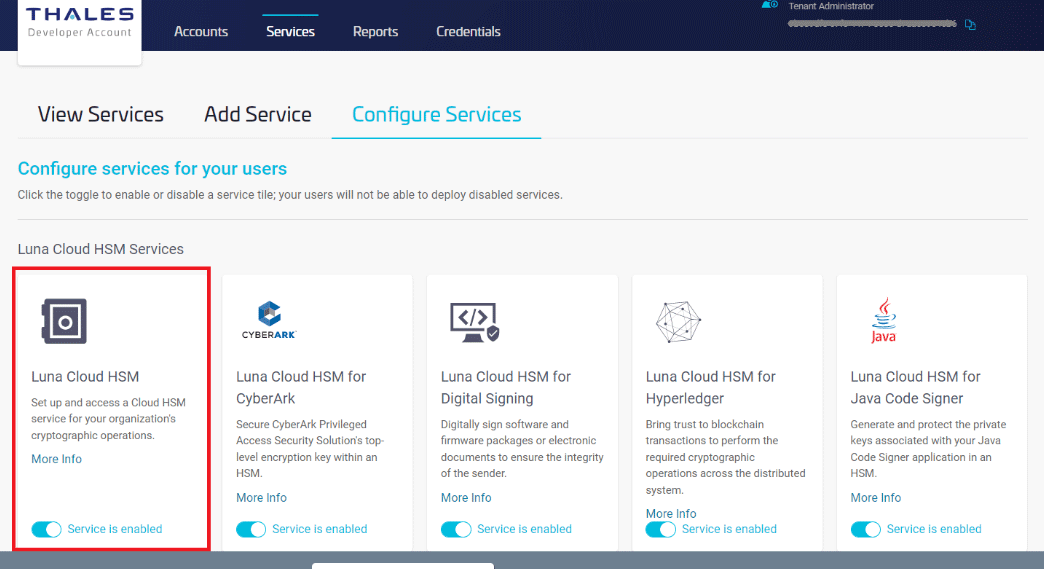

テナント管理者として Luna Cloud HSM サービスを有効にする

[サービス]タブを選択し、[サービスの設定]をクリックします。

[Luna Cloud HSM] サービスタイル(組織の暗号化操作向けに Cloud HSM サービスの設定とアクセスを行う)で、トグルをクリックしてサービスを有効にします。

アプリケーション所有者として新規のサービスとサービスクライアントを追加する

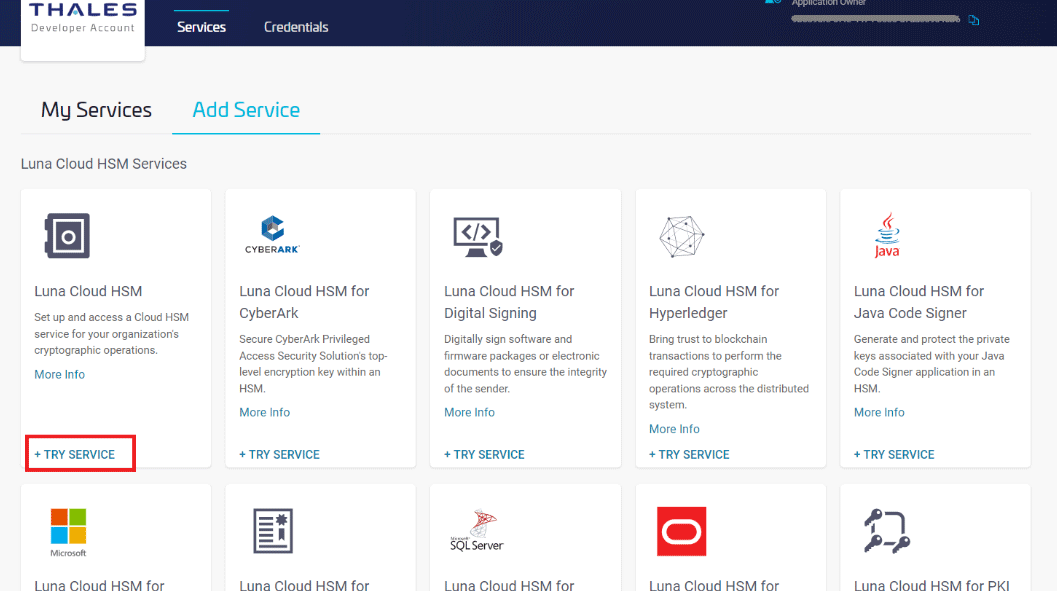

アプリケーション所有者としてサインインし、[新規サービスの追加]を選択して、[Luna Cloud HSM]サービスタイルの下にある[+サービスを試す]をクリックします。

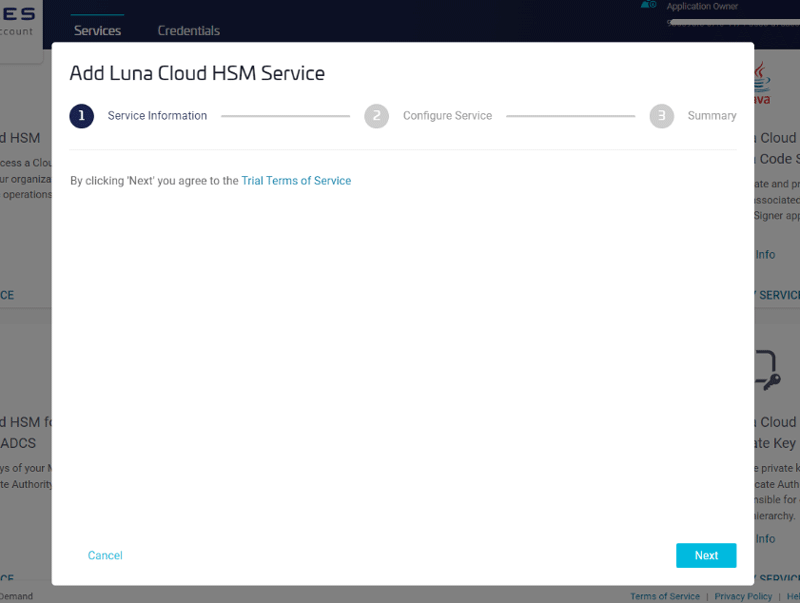

手順 1: サービス情報。

[次へ]をクリックします([次へ]をクリックすると、トライアルサービス規約に同意したことになります)

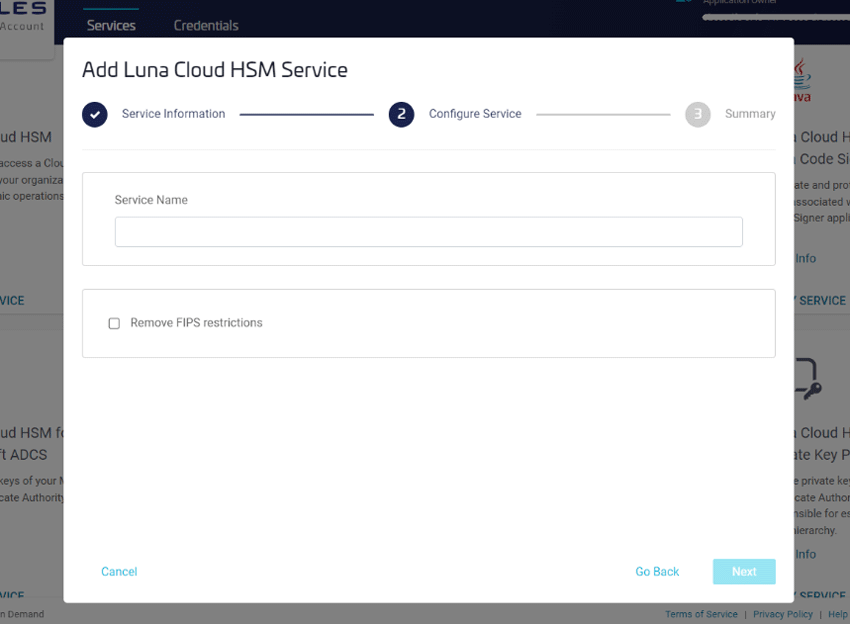

手順 2: サービスを設定します。

[サービス名]を入力し、[FIPS 制限を解除]を選択したい場合はチェックを入れ、[次へ]をクリックします。

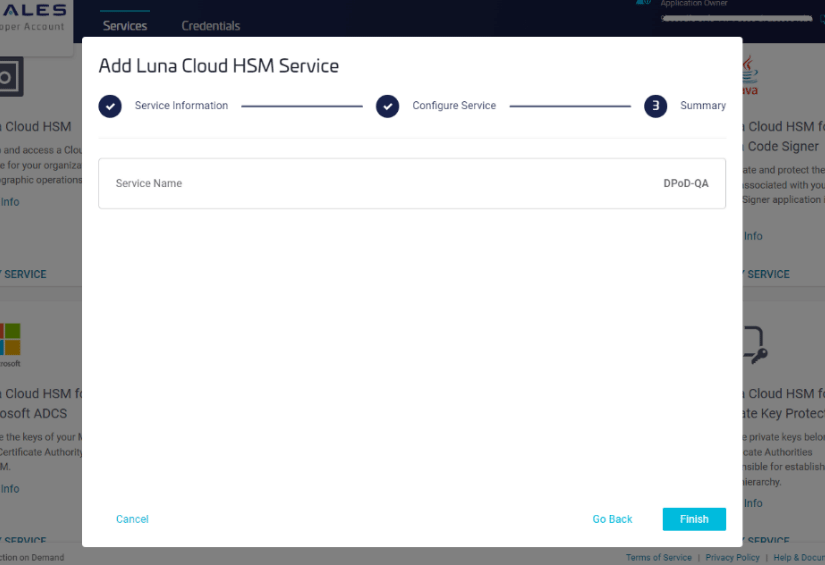

手順 3: まとめ

サービス名を確認し、[完了]をクリックします。

処理に数秒かかります。

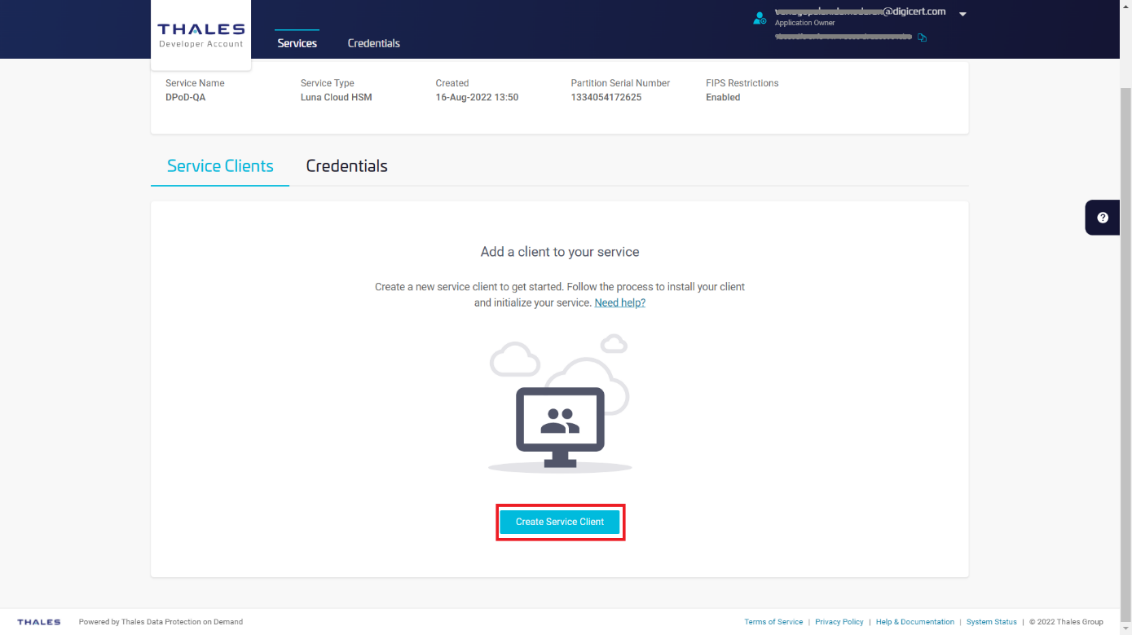

[サービスクライアントの作成]をクリックします。

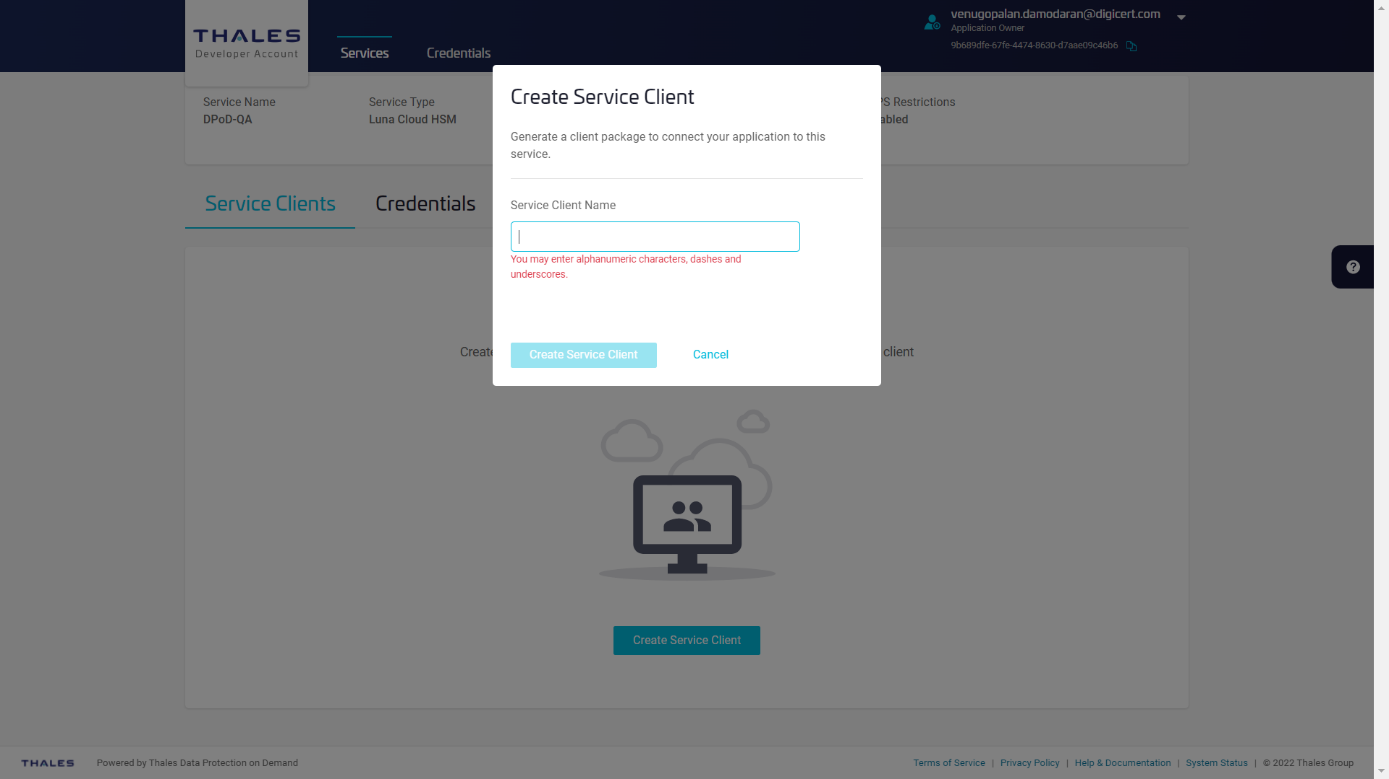

[サービスクライアント名]を入力し、[サービスクライアントの作成]をクリックします。

処理に数秒かかります。

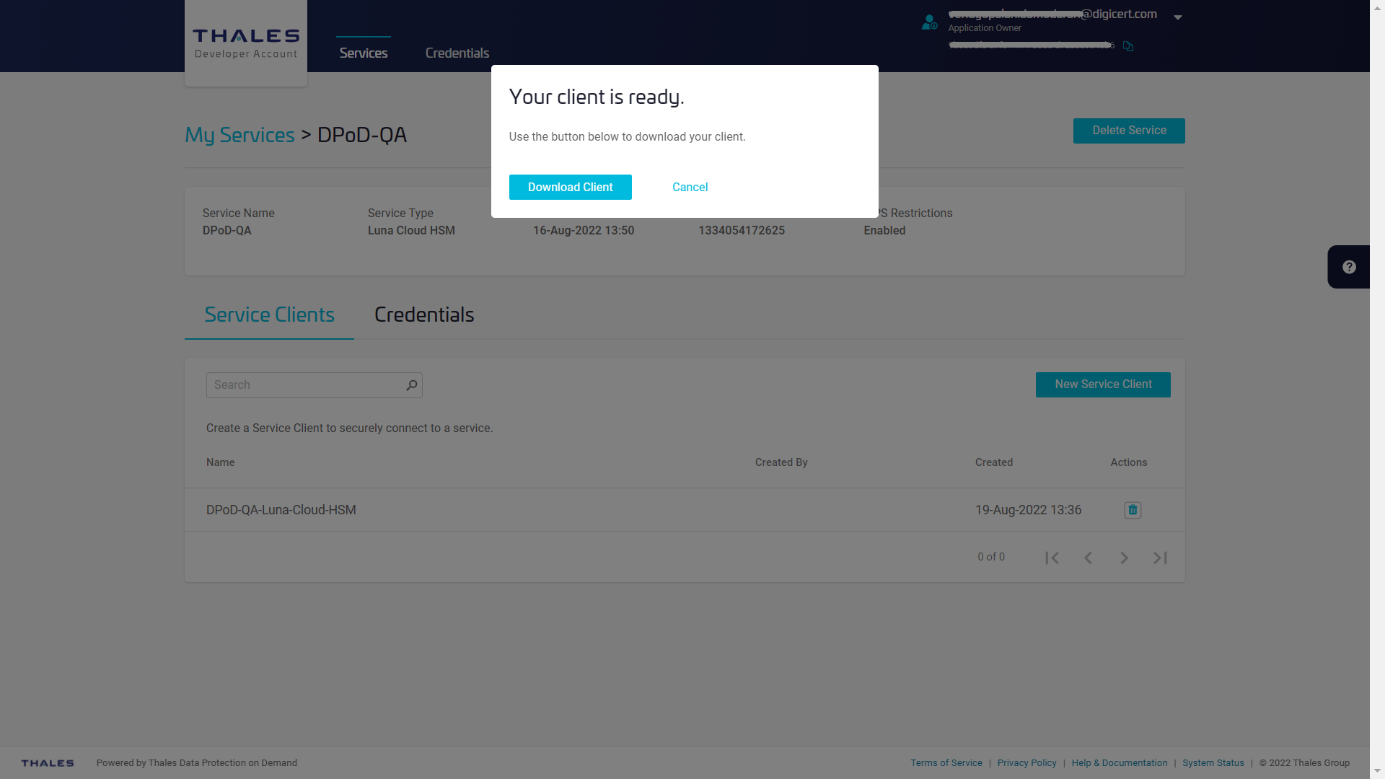

[クライアントのダウンロード]をクリックし、サービスクライアントソフトウェアをワークステーションにダウンロードします。

アーカイブファイルの名前は、「setup-<サービスクライアント名>.zip」です。すべてのツールがこのファイルに含まれています。

Windows 用サービスクライアントをインストールする

Windows サービスクライアントのインストールでは、HSMoD サービスに対するシステムの接続を設定するのに必要な HSM on Demand(HSMoD)サービスクライアント資料を .zip ファイルで提供します。サービスクライアントの .zip には、事前設定済みの crystoki-template.ini ファイルと、ライブラリファイルおよびバイナリファイルのセットを含むクライアントアーカイブファイルが含まれています。Windows オペレーティングシステムから HSMoD サービスにアクセスするには、次の手順を完了します。

ダウンロードしたアーカイブファイルを解凍します。

Windows GUI または解凍ツールを使用して、ファイルを解凍します。解凍されたファイルは次のとおりです。

01/09/2025 07:32 AM 1,458 Chrystoki.conf 01/09/2025 07:32 AM 1,293 crystoki-template.ini 01/09/2025 07:32 AM 1,293 crystoki.ini 01/09/2025 07:32 AM 35,153,920 cvclient-min.tar 01/09/2025 07:32 AM 9,808,025 cvclient-min.zip 01/09/2025 07:32 AM 187,170 EULA.zip 01/09/2025 07:32 AM 8,455,964 lch-support-linux-64bit 01/09/2025 07:32 AM 8,790,016 lch-support-win-64bit.exe 01/09/2025 07:32 AM 8,399 partition-ca-certificate.pem 01/09/2025 07:32 AM 1,383 partition-certificate.pem 01/09/2025 07:32 AM 5,660 server-certificate.pem

cvclient-min-zip ファイルを解凍します。

Windows GUI または解凍ツールを使用して、同じフォルダ内でファイルを解凍します。解凍されたファイルは次のとおりです。

01/08/2025 11:39 PM <DIR> cert 01/08/2025 11:39 PM <DIR> csp 01/08/2025 11:39 PM <DIR> ksp 01/08/2025 11:39 PM <DIR> plugins 01/08/2025 11:39 PM <DIR> WindowsEventProvider 01/09/2025 07:32 AM 1,458 Chrystoki.conf 06/28/2024 12:29 AM 536,208 ckdemo.exe 06/28/2024 12:29 AM 2,269,840 cmu.exe 06/28/2024 12:29 AM 4,962,960 cryptoki.dll 01/09/2025 07:32 AM 1,293 crystoki-template.ini 01/09/2025 06:04 AM 3,364 crystoki.ini 01/09/2025 07:32 AM 35,153,920 cvclient-min.tar 01/09/2025 07:32 AM 9,808,025 cvclient-min.zip 01/09/2025 07:32 AM 187,170 EULA.zip 01/09/2025 07:32 AM 8,455,964 lch-support-linux-64bit 01/09/2025 07:32 AM 8,790,016 lch-support-win-64bit.exe 06/28/2024 12:29 AM 256,656 LunaAPI.dll 06/28/2024 12:29 AM 4,242,064 lunacm.exe 06/28/2024 12:29 AM 755,881 LunaProvider.jar 06/28/2024 12:29 AM 594,576 multitoken.exe 06/28/2024 12:29 AM 7,145 openssl.cnf 01/09/2025 07:32 AM 8,399 partition-ca-certificate.pem 01/09/2025 07:32 AM 1,383 partition-certificate.pem 06/28/2024 12:29 AM 216,208 SafeNetKSP.dll 01/09/2025 07:32 AM 5,660 server-certificate.pem 06/28/2024 12:29 AM 490 setenv.cmd 06/28/2024 12:29 AM 32,023 setenv.ps1 06/28/2024 12:29 AM 2,657,424 vtl.exe

注記

前の手順で作成したディレクトリ内に cvclient-min.zip を解凍します。新しい cvclient-min.zip ディレクトリには解凍しないでください。次の手順の setenv コマンドでこの場所が必要です。

crystoki.ini が存在する場合は、次の手順に進む前に削除してください。

環境変数を設定します。

管理者として[コマンドプロンプト]を開き、cvclient-min ファイルが解凍されたディレクトリに移動して、次のコマンドを実行します。

> setenv.cmd Generated C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\crystoki.ini

crystoki.ini は次のとおりです。

[Chrystoki2] LibNT=C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\cryptoki.dll LibNT32=C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\cryptoki.dll [CardReader] RemoteCommand=1 LunaG5Slots=0 [Luna] DefaultTimeOut=500000 PEDTimeout1=100000 PEDTimeout2=200000 PEDTimeout3=20000 KeypairGenTimeOut=2700000 CloningCommandTimeOut=300000 CommandTimeoutPedSet=720000 [Presentation] ShowEmptySlots=no [Misc] PE1746Enabled=1 ToolsDir=C:\Program Files\SafeNet\LunaClient\ PluginModuleDir=C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\plugins WindowsEventProvider=C:\Users\Test\CloudHSM\setup-DPPCCloudHSM\WindowsEventProvider\LunaClientEventProvider.dll [XTC] Enabled=1 TimeoutSec=600 [LunaSA Client] SSLConfigFile=C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\openssl.cnf ReceiveTimeout=20000 TCPKeepAlive=1 NetClient=1 ServerCAFile=C:\Users\Test\CloudHSM\setup-DPPCCloudHSM\cert\server\CAFile.pem ClientCertFile=C:\Users\Test\CloudHSM\setup-DPPCCloudHSM\\cert\client\ClientNameCert.pem ClientPrivKeyFile=C:\Users\Test\CloudHSM\setup-DPPCCloudHSM\cert\client\ClientNameKey.pem [REST] AuthTokenConfigURI=https://lab-digicert.uaa.system.snakefly.dpsas.io/.wellknown/openid-configuration AuthTokenClientId=4dd589be-1d9d-43b1-9cf0-faee5f5006c5 AuthTokenClientSecret=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX RestClient=1 ClientTimeoutSec=120 ClientPoolSize=32 ClientEofRetryCount=15 ClientConnectRetryCount=900 ClientConnectIntervalMs=1000 ServerPort=443 ServerName=na.hsm.dpondemand.io

注記

この際に ChrystokiConfigurationPath がこのディレクトリに設定されます。

crystoki.ini ファイルが生成されます。

LunaCM を起動します。

LunaCM を起動します。cvclient-min.zip ファイルを解凍したディレクトリから lunacm.exe を実行します。コマンドがエラーなしで実行された場合、接続は正常に機能しています。

>lunacm.exe lunacm.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. Available HSMs: Slot Id -> 3 Label -> DPoD-QA-Luna-Cloud-HSM Serial Number -> 1334054172625 Model -> Cryptovisor7 Firmware Version -> 7.3.0 CV Firmware Version -> 2.0.5 Plugin Version -> Cloud 2.5.0-960 Configuration -> Luna User Partition With SO (PW) Signing With Cloning Mode Slot Description -> Net Token Slot FM HW Status -> FM Not Supported Current Slot Id: 3

注記

プロキシサーバーを使用する場合、https_proxy の環境変数を次のとおり設定する必要があります。

> set https_proxy=http://<proxy-server>/<port>

LunaClient を設定する

パーティションとユーザーを初期化する

アクティブなスロットを設定します。

初期化されていないアプリケーションパーティションを選択します。

lunacm:> slot set -slot 3 Current Slot Id: 3 (Luna User Slot 7.3.0 (PW) Signing With Cloning Mode) Command Result : No Error

注記

lunacm で slot list を実行することでスロット番号を確認できます。

アプリケーションパーティションを初期化します。

セキュリティオフィサー(SO)用のパーティションを作成し、初期パスワード、クローン作成用のドメイン名を設定し、次のとおりプロンプトに応答します。

lunacm:> partition init -label DPPC-QA You are about to initialize the partition. Are you sure you wish to continue? Type 'proceed' to continue, or 'quit' to quit now -> proceed Enter password for Partition SO: ******** Re-enter password for Partition SO: ******** Option -domain was not specified. It is required. Enter the domain name: ****** Re-enter the domain name: ****** Command Result : No Error

注記

ラベル: DPPC-QA とドメイン: DEVJP

パーティション の SO としてログインします。

セキュリティオフィサー(SO)としてパーティションにログインするには次のコマンドを実行します。ショートカット po を使用できます。

lunacm:> role login -name po enter password: ******** Command Result : No Error

クリプトオフィサーのロールを初期化し、初期パスワードを設定します。

クリプトオフィサー(CO)のロールを初期化するには次のコマンドを実行します。ショートカット co を使用できます。

lunacm:> role init -name co enter new password: ******** re-enter new password: ******** Command Result : No Error

ログアウトします。

パーティションの SOはクリプトオフィサーを作成できますが、クリプトユーザーを作成できるのはクリプトオフィサーのみです。クリプトオフィサーが新規設定したパスワードでログインするのを許可するには、ログアウトする必要があります。

lunacm:> role logout Command Result : No Error

注記

クリプトオフィサーがログインし、パーティションの SO が設定した初期クレデンシャルを変更すると、CO のチャレンジシークレット/パスワードを使用するアプリケーションはそのパーティション内で暗号処理を実行できます。クリプトオフィサーは、パーティション内のクリプトオブジェクトの作成、変更、削除、および既存のクリプトオブジェクトの使用(署名/検証)が可能です。クリプトオフィサーが作成したオブジェクトを使用できるが変更できない「クリプトユーザー」と呼ばれる機能制限付きのロールを作成することもできます。ロールの分掌は一部のセキュリティ体制や運用状況において重要であり、業界や政府の監督のために監査基準を満たす必要がある場合においても同様です。

クリプトオフィサーとしてログインします。

lunacm:> role login -name co enter password: ******** Command Result : No Error

注記

クリプトオフィサーのパスワードは、初回ログイン時のみ有効です。初回ログインセッション中、またはその後のログイン時に、role changepw コマンドを使用して初期パスワードを変更する必要があります。パスワードを変更しない場合、ロールに依存した操作の実行時に CKR\_PIN\_EXPIRED エラーが発生します。

パーティションの SO が設定した初期パスワードをまだ変更していない場合は変更します。

lunacm:> role changepw -name co enter existing password: ******** enter new password: ******** re-enter new password: ******** Command Result : No Error

クリプトユーザーを作成します。

lunacm:> role init -name cu enter new password: ******** re-enter new password: ******** Command Result : No Error

クリプトユーザーは、クリプトオフィサーが提供したクレデンシャルでログインし、初期パスワードを変更できるようになりました。クリプトユーザーは、アプリケーションを使用して、クリプトオフィサーがパーティション内で作成したキーやオブジェクトを用いた暗号処理を実行できるようになりました。

注記

クリプトユーザーロールのパスワードは、初回ログイン時のみ有効です。CU は、初回ログインセッション中、またはその後のログイン時に、role changepw コマンドを使用して初期パスワードを変更する必要があります。パスワードを変更しない場合、ロールに依存した操作の実行時に CKR\_PIN\_EXPIRED エラーが発生します。

クリプトユーザーとしてログインします。

lunacm:> role logout Command Result : No Error lunacm:> role login -name cu enter password: ******** Command Result : No Error

クリプトユーザーのパスワードを変更します。

lunacm:> role changepw -name cu enter existing password: ******** enter new password: ******** re-enter new password: ******** Command Result : No Error

注記

初期 PIN は変更する必要があります。

高可用性(HA)を設定する

注記

この機能は DPoD サービスには対応していませんが、Thales バックエンドには複数の LunaPCI を備えた冗長システムが存在します。したがって、HA グループの設定は不要です。

CSP を設定する

SafeNet CSP の場合、ユーティリティ register.exe がレジストリを処理します。 CSP を設定するには、管理者としてコマンドプロンプトを開き、次のコマンドを実行します。

CSP ライブラリを登録する

C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\csp>register.exe /library register.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna enhanced RSA and AES provider for Microsoft Windows. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna Cryptographic Services for Microsoft Windows. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna SChannel Cryptographic Services for Microsoft Windows.

パーティションを登録する

C:\Users\Test\CloudHSM\setup-DPPC-CloudHSM\csp>register.exe register.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. *************************************************************************** * * * Safenet LunaCSP, Partition Registration * * * * Protect the HSM's challenge for the selected partitions. * * * * NOTE: * * This is a WEAK protection of the challenge. * * After you have configured all applications that will use * * the LunaCSP and ran them once, you MUST run: * * register /partition /strongprotect * * to strongly protect the registered challenges. * * * *************************************************************************** This is a destructive procedure and will overwrite any previous registrations. Do you wish to continue?: [y/n]y Do you want to register the partition named ''?[y/n]: y Enter Crypto-Officer challenge for partition '' :************ Success registering the encrypted challenge for partition ":3". Registered 1 partition(s) for use by the LunaCSP.

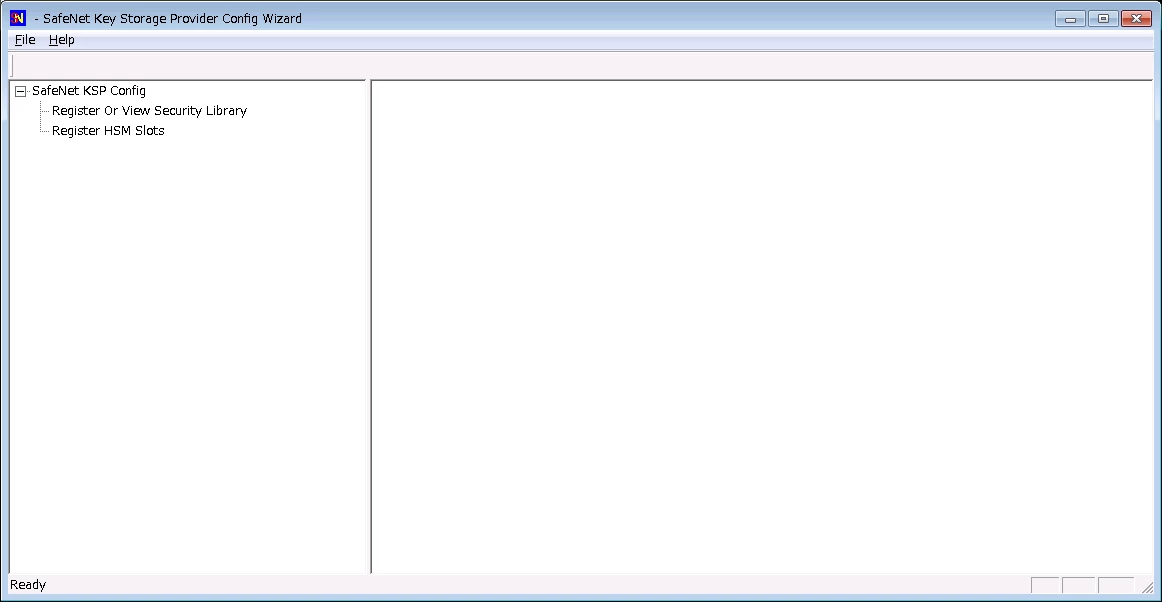

KSP を設定する

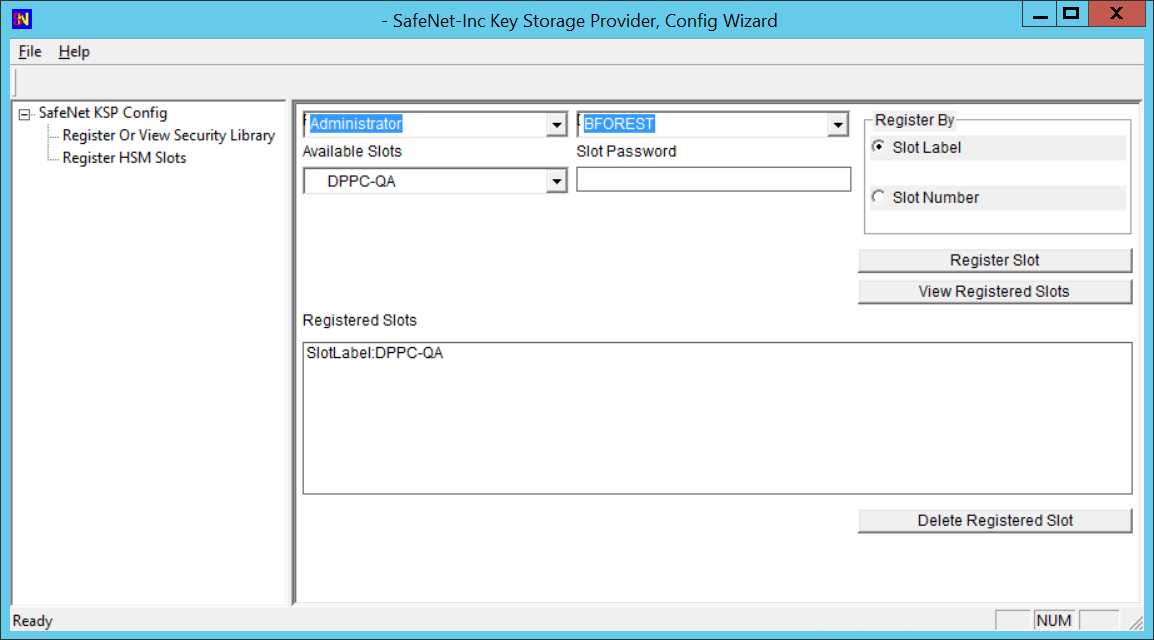

KSP(CNG)を設定するには、KspConfig.exe を実行します。SDK リファレンスガイドの「CNG 向け KSP」に記載されているグラフィカルな KspConfig.exe の使用手順に従います。 次のウィンドウが表示されます。

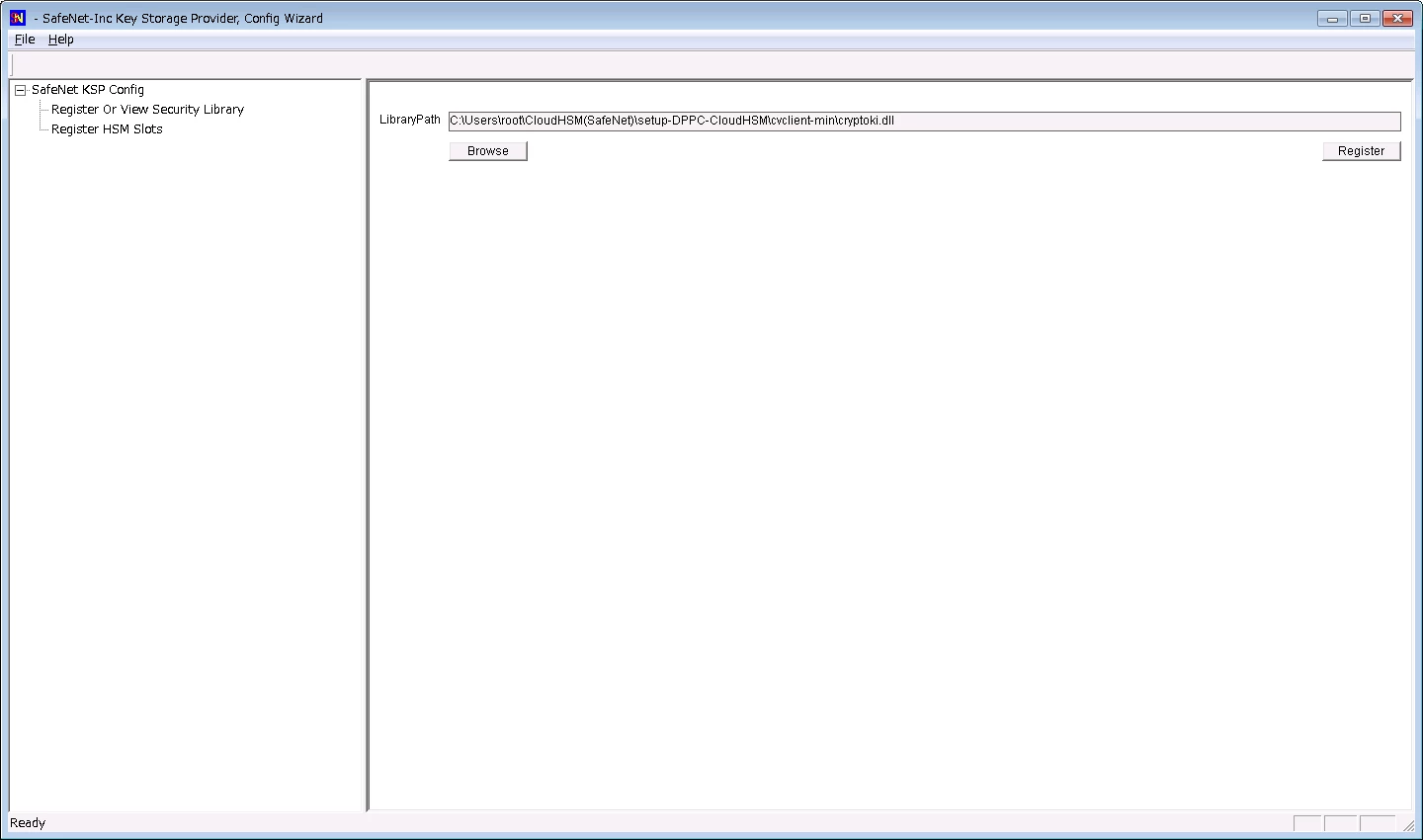

[セキュリティライブラリの登録または表示]をダブルクリックし、値として <解凍されたディレクトリ>\cryptoki.dll を選択します。

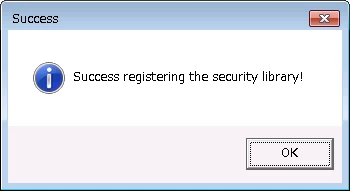

[登録]ボタンをクリックすると、次のメッセージが表示されます。

管理者/<ドメイン名>については、[HSM スロットの登録]をダブルクリックします。

管理者を選択します。

<ドメイン名>を選択します。

使用可能なスロットのグループ名(DPPC-QA)を選択します。

パスワードを入力します

[スロットの登録]をクリックします。

注記

[スロットの登録]をクリックしても変化がありませんが、この手順は必須です。

Luna KSP(Luna KSPConfig ユーティリティを使用)を登録する際には、次のユーザーとドメインの組み合わせを使用します。

これらの手順を実行するユーザーとドメイン。

Web アプリケーションを実行し、秘密鍵を使用するユーザーとドメイン。

ローカルユーザーと NT Authority ドメインユーザー。

システムの LocalSystem と NTAuthority。

注記

Autoenrollment Server を実装する場合、Luna CSP のインストールと登録も必要です。詳細については、Luna 製品のドキュメントを参照してください。

CSR を生成して証明書をインストールする

CSR 用の情報ファイルを作成します。

CSP 経由で certreq.exe を使用して CSR を生成するには、ProviderName を Luna Cryptographic Services for Microsoft Windows に設定する必要があります。inf ファイルの例を以下に示します。

[NewRequest] KeyUsageProperty = "NCRYPT_ALLOW_ALL_USAGES" RequestType = PKCS10 ProviderName = "Luna Cryptographic Services for Microsoft Windows" ProviderType = 1 Subject = "CN=Registration Authority" KeyContainer = "CSPRA20221001" MachineKeySet = TRUE HashAlgorithm = SHA256 KeyAlgorithm = RSA KeyLength = 2048

HSM 経由で CSR を生成します。

SafeNetKSP.dll と LunaCSP.dll を C:\Windows\System32 にコピーし、管理者としてコマンドプロンプトを開いて次のコマンドを実行します。

> certreq -new <inf-file> <csr-file>

CSR ファイルは次のとおり生成されます。

-----BEGIN NEW CERTIFICATE REQUEST----- MIIDjzCCAncCAQAwITEfMB0GA1UEAwwWUmVnaXN0cmF0aW9uIEF1dGhvcml0eTCC .... C610uaqncn6FvLu5pygZYFEVtOanCXNQRRUWiDGWKjHF+10GMh+V5YUur55T4W80 0uwK -----END NEW CERTIFICATE REQUEST-----

RA 証明書を取得します。

「Get a client authentication certificate」を参照してください。

RA 証明書をインストールします。

「RA 証明書をインストールする」を参照してください。

クライアント認証証明書を取得する

このセクションでは、Generic User Certificate テンプレート、CSR 登録方法、認証方法としての登録コードを使用するクライアント認証証明書の取得手順について説明します。ただし、次の組み合わせのいずれかを使用してクライアント認証証明書を取得できます。

テンプレート | 登録方法 | 認証方法 |

|---|---|---|

Generic User Certificate | CSR | 手動承認 |

Generic User Certificate | REST API | 登録コードまたはサードパーティ製アプリ |

Generic Device Certificate | CSR | 手動承認または登録コード |

Generic Device Certificate | REST API | 登録コードまたはサードパーティ製アプリ |

プロファイルの作成

DigiCert ONE にサインインし、Trust Lifecycle Manager に移動します。

左側のナビゲーションメニューから[プロファイルの管理]、[プロファイル]の順に選択します。

[プロファイルの追加]を選択します。

Generic User Certificateテンプレートを選択します。[一般情報]セクションで、プロファイルのニックネームを入力し、[事業部門]と[発行 CA]を選択します。

[登録方法]のドロップダウンから、CSR を選択します。

[認証方法]のドロップダウンから、登録コードを選択します。

[次へ]を選択します。

[証明書]フィールドで、有効期間の単位(年数、月数、日数)を選択し、テキストボックスにその値を入力します。

注: 発行 CA の残存有効期間より有効期間の長いエンドエンティティ証明書は発行できません。このセクションでは、発行 CA の有効期限を参照用として表示します。

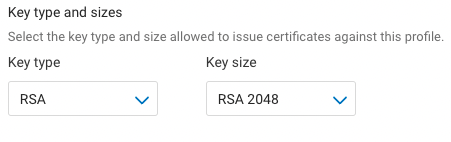

ドロップダウンリストから使用可能なアルゴリズムを選択します。使用可能なアルゴリズムは、プロファイルで選択された発行 CA に基づきます。

ドロップダウンリストから[キータイプ]と[属性]を選択します。

同一のシート ID に対して複数の証明書を発行する場合は、[複製証明書を許可する]チェックボックスを選択します。

[更新]オプションでは、ドロップダウンリストから更新期間を選択します。デフォルト(推奨)値は 30 日間です。

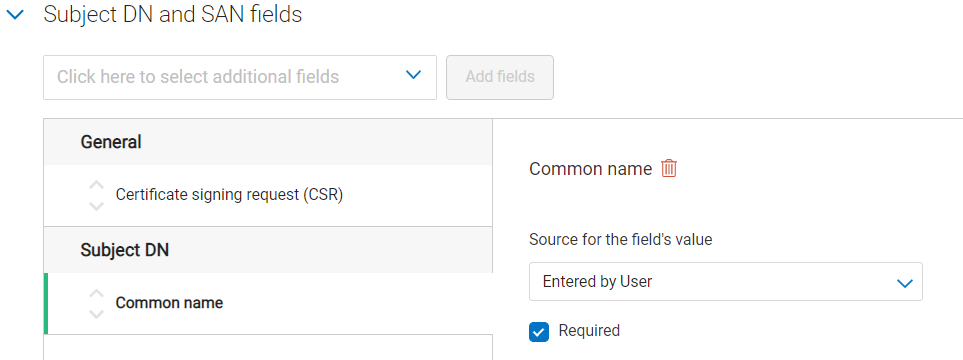

[Subject DN]と[SAN]の各フィールドをドロップダウンリストから選択します。[コモンネーム]フィールドを選択し、[フィールドの追加]を選択します。

選択した各フィールドについて、[フィールドの値のソース]ドロップダウンから[ユーザーによる入力]を選択します。

[次へ]を選択します。

キー使用(KU)のエクステンションの重要度と値を指定します。注: 表示される KU オプションは、使用する証明書テンプレートによって異なります。

拡張キー使用(EKU)のエクステンションの重要度と値を指定します。注: クライアント認証は最低限必要な EKU 値です。

[次へ]を選択します。

[証明書の配布形式]では、使用する証明書の配布形式と証明書発行時に含める証明書チェーンとして[PKCS#7 PEM]と[ルート CA を含む CA チェーンを含める]を選択します。

[電子メール設定と通知]では、証明書失効通知メールに使用するテンプレートを指定します。

[管理者連絡先]では、証明書通知メールにデフォルトまたはカスタムの管理者連絡先を含めるかどうかを指定します。注:[エンドユーザー向けの内部サポートの連絡先を含める]は任意ですが、これを推奨します。

[シート ID のマッピング]では、シート ID として使用する証明書フィールドを選択します。これはライセンス目的で各登録エンティティを一意に識別します。

[作成]を選択します。新規に作成した証明書プロファイルが証明書プロファイルリストに表示されます。

ユーザー/デバイスシートを追加する

左側のナビゲーションメニューから[シートの管理]、[ユーザーシートの追加]の順に選択します。

[シート名]を入力します。

[シート ID] を入力します。

[メール](任意)を入力します。

[電話番号]の詳細(任意)を入力します。

[事業部門]を選択します。

[ユーザーシートの作成]を選択します。

[今すぐ登録]を選択します。

「Create Profile」セクションで作成したプロファイルを[プロファイルの選択]ドロップダウンから選択します。

[登録]を選択します。

証明書取得に必要な[登録コード]をコピーします。

メールに記載されているリンクにアクセスします。

手順 11 でコピーした[登録コード]を入力します。

「Generate CSR」セクションで生成された証明書署名申請(CSR)を入力します。

[コモンネーム]を入力します。

[更新]を選択します。

証明書をダウンロードします。

クライアント認証証明書のアップロード

Account Manager に移動します。

左側のナビゲーションメニューから[アクセス]、[サービスユーザー]の順に選択します。

クライアント認証証明書をアップロードするサービスユーザーを選択します。

[認証証明書]セクションで[クライアント認証証明書のアップロード]を選択します。

[ニックネーム]を入力します。

「Add User/Device Seat」セクション(手順 17)でダウンロードしたクライアント認証証明書を DER または PEM 形式でエクスポートします。[ファイルをクリックまたはドラッグしてアップロード]を選択し、証明書を選択します。

[クライアント認証証明書のアップロード]を選択します。

RA 証明書をインストールする

(PKCS#7 ファイルが保存されているフォルダ上で)コマンドプロンプトを開き、次のコマンドを実行します。

> certreq -accept <issued-cert>

上記のコマンドを実行する前に、信頼できるルート証明書をまずインストールする必要があります。インストールしない場合、次のエラーが表示されます。

Certificate Request Processor: A certificate chain could not be built to a trusted root authority. 0x800b010a (-2146762486 CERT_E_CHAINING)