SafeNet Network HSM

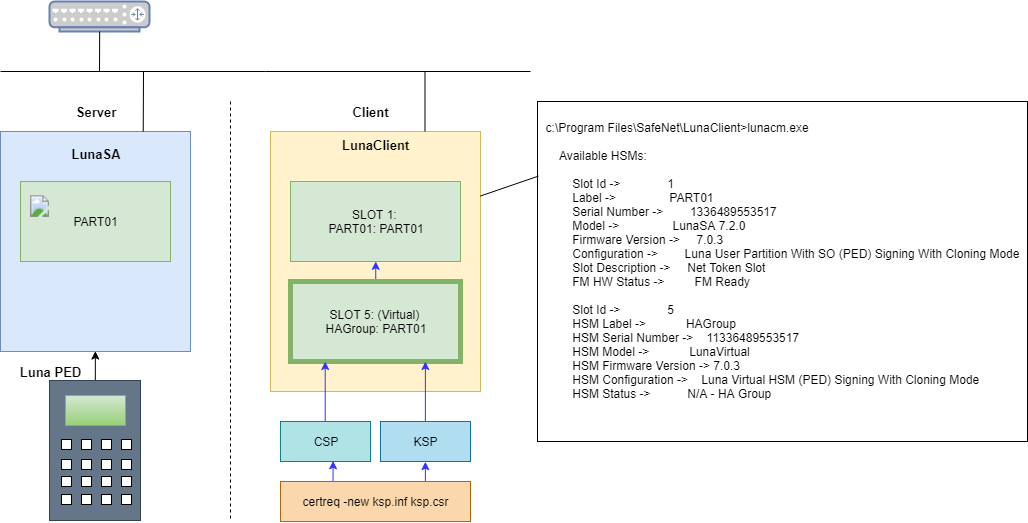

SafeNet Network HSM 7(旧称: Luna SA)はネットワーク HSM です。これを使用して、ユーザーはパーティションを作成し、DigiCert® Trust Lifecycle Manager への強力な認証に必要な RA キーなどのキーを保存できます。専用セキュリティアプリケーションと共有セキュリティアプリケーションにおいて、セキュリティ、接続性、管理の簡便性を強化する多くの機能を備えています。

SafeNet Network HSM 7 のパーティションにアクセスするには、Network Trust Link Service(NTLS)経由で Luna HSM Client を使用します。

|

Luna HSM Client をインストールする

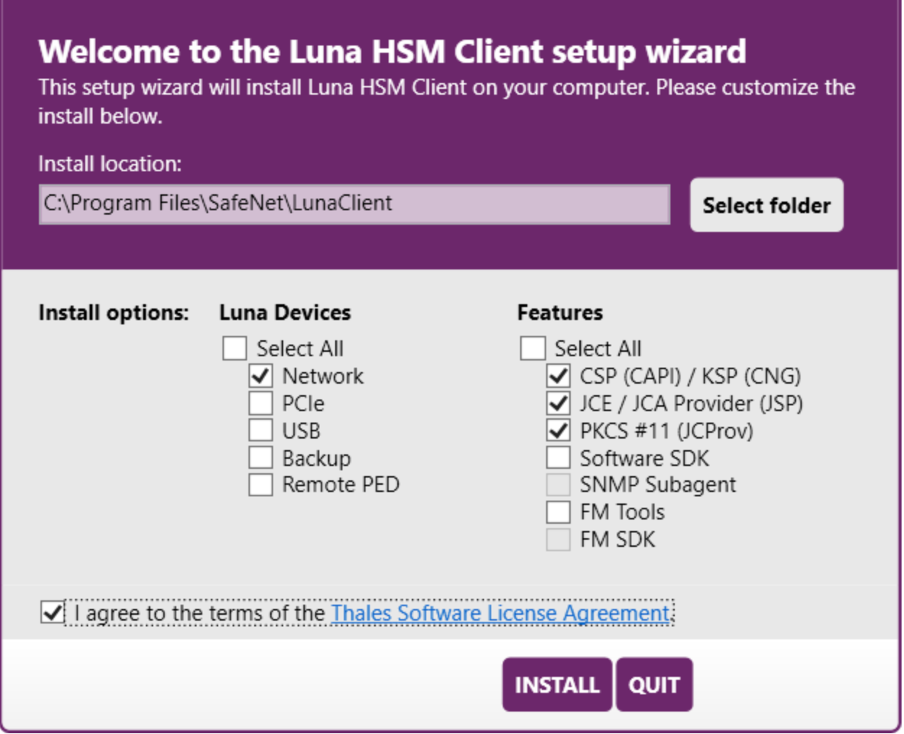

クライアントマシンに Luna HSM Client ソフトウェアをインストールするには、次の手順を実行します。

管理者として、LunaHSMClient.exe を実行します。

インストールのオプションと機能を選択します。

次の Luna デバイス(環境に応じて一部のオプションと機能は任意)にチェックを入れます。

ネットワーク

(任意)リモート PED

次の機能(環境に応じて一部のオプションと機能は任意)にチェックを入れます。

CSP(CAPI) / KSP(CNG)

(任意)JCE / JCA プロバイダ(JSP)

(任意)PKCS #11(JCProv)

ソフトウェア使用許諾契約を確認し、[インストール]を選択します。

完了するまで待ちます。進行状況を示すバーがウィンドウの下部に表示されます。

インストールが完了したら、[OK].を選択します。[終了]を選択します。

Luna HSM Client を設定する

以下に示す手順を実行する前に、パーティションの作成が必要です。本ドキュメントでは、これを<パーティション名>と呼びます。

Luna HSM Client を設定するには、次の手順に従います。

コマンドプロンプトウィンドウを開き、次のコマンドを実行します。

> cd C:\Program Files\SafeNet\LunaClient > lunacm.exe

ネットワークトラストリンク(NTL)を作成します。これはワンステップ設定です。NTL を作成済みの場合は、手順 4 に進みます。

lunacm:> clientconfig deploy -server <SERVER-HOSTNAME> -client <CLIENT-HOSTNAME> -par <PARTITION-NAME> Please wait while we set up the connection to the HSM. This may take several minutes... Please enter appliance admin role user's password: Command Result : No Error lunacm.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. Slot Id -> 1 Label -> <PARTITION-NAME> Serial Number -> 1314971349473 Model -> LunaSA 7.7.1 Firmware Version -> 7.7.0 Configuration -> Luna User Partition With SO (PED) Signing With Cloning Mode Slot Description -> Net Token Slot FM H Status -> FM Ready Current Slot Id: 1 lunacm:> clientconfig v The following Luna SA Slots/Partitions were found: Slot Serial # Label ==== ================ ===== 1 1314971349473 <PARTITION-NAME> Command Result : No Error

ワンステップ設定(上記手順 2)を実行しない場合は、次の手順に従います。

サーバー証明書を取得します。

サーバー証明書は HSM 上に作成済みであるため、サーバーからコピーする必要があります。

> pscp -scp admin@<SERVER-HOSTNAME>:server.pem

クライアント側でサーバーを追加します。

> vtl addServer -n <SERVER-HOSTNAME> -c server.pem New server <SERVER-HOSTNAME> successfully added to server list.

クライアント証明書を作成します。

> vtl createCert -n <CLIENT-HOSTNAME> Private Key created and written to: C:\Program Files\SafeNet\LunaClient\cert\client\<CLIENT-HOSTNAME>Key.pem Certificate created and written to: C:\Program Files\SafeNet\LunaClient\cert\client\<CLIENT-HOSTNAME>.pem

クライアント証明書をサーバーにアップロードします。

> pscp -scp cert\client\<CLIENT-HOSTNAME>.pem admin@<SERVER-HOSTNAME>: admin@<SERVER-HOSTNAME>'s password: <CLIENT-HOSTNAME>.pem | 1 kB | 1.1 kB/s | ETA: 00:00:00 | 100%

次に、サーバー側で次の手順を実行します。

クライアントを登録し、SSH 経由で HSM に接続します。

lunash:> client register -client <CLIENT-HOSTNAME> -hostname <CLIENT-HOSTNAME> 'client register' successful. Command Result : 0 (Success)

クライアントにパーティションを割り当て、SSH 経由で HSM に接続します。

lunash:> client assignPartition -client <CLIENT-HOSTNAME> -partition <PARTITION-NAME> 'client assignPartition' successful. Command Result : 0 (Success)

今度は、クライアント側で次の手順を実行します。

接続設定を確認します。

作業ディレクトリは、C:\Program Files\SafeNet\LunaClient です。

> vtl listServers Server: <SERVER-HOSTNAME> HTL required: no > vtl verify vtl (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. The following Luna SA Slots/Partitions were found: Slot Serial # Label ==== ================ ===== 1 1314971349473 <PARTITION-NAME>

ログを設定します(任意)。作業ディレクトリは、C:\Program Files\SafeNet\LunaClient です。次の例ではログフォルダの名前は c:\temp ですが、変更可能です。

> vtl logging configure c:\temp Success setting log path to c:\temp > vtl logging show Client logging written to: c:\temp\LunaCryptokiLog.htm

高可用性(HA)を設定する

HA グループを作成します。

コマンドプロンプトウィンドウを開き、次のクライアントコマンドを実行します。

> cd C:\Program Files\SafeNet\LunaClient > lunacm.exe lunacm:> slot set -s <SLOT-NUMBER> lunacm:> hagroup creategroup -se <SERIALNUMBER> -label <HA-LABEL> Enter the password: ************ New group with label "HAGroup" created with group number <SERIALNUMBER>. Group configuration is: HA Group Label: <HA-LABEL> HA Group Number: 11336489553517 HA Group Slot ID: Not Available Synchronization: enabled Group Members: 1336489553517 Needs sync: no Standby Members: <none> Slot # Member S/N Member Label Status ====== ========== ============ ====== 1 1336489553517 <PARTITION-NAME>alive Command Result : No Error lunacm.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. Available HSMs: Slot Id -> 1 Label -> <PARTITION-NAME> Serial Number -> 1336489553517 Model -> LunaSA 7.7.1 Firmware Version -> 7.7.0 Configuration -> Luna User Partition With SO (PED) Signing With Cloning Mode Slot Description -> Net Token Slot FM HW Status -> FM Ready Slot Id -> 5 HSM Label -> <HA-LABEL> HSM Serial Number -> 11336489553517 HSM Model -> LunaVirtual HSM Firmware Version -> 7.7.0 HSM Configuration -> Luna Virtual HSM (PED) Signing With Cloning Mode HSM Status -> N/A - HA Group Current Slot Id: 1

注記

上記の手順を実行した場合、CSP と KSP の両方を再設定する必要があります。

[HA のみ]を有効にします

lunacm:> slot set -s <HA-SLOT-NO> Current Slot Id: <HA-SLOT-NO> (Virtual HSM 7.7.0 (PED) Signing With Cloning Mode) Command Result : No Error lunacm:> hagroup ho -e "HA Only" has been enabled. Command Result : No Error lunacm:> hagroup ho -s This system is configured to show only HA slots. (HA Only is enabled) Command Result : No Error

CSP の設定

注記

Autoenrollment Server のデプロイには、CSP の設定が必要です。

SafeNet CSP の場合、ユーティリティ register.exe(64 ビッド版)がレジストリを処理します。 CSP を設定するには、コマンドプロンプトウィンドウを開き、次のコマンドを実行します。

CSP ライブラリを登録します

C:\Program Files\SafeNet\LunaClient\CSP>register.exe /library register.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna enhanced RSA and AES provider for Microsoft Windows. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna Cryptographic Services for Microsoft Windows. Success registering SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Luna SChannel Cryptographic Services for Microsoft Windows.

パーティションを登録します

C:\Program Files\SafeNet\LunaClient\CSP>register.exe register.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. *************************************************************************** * * * Safenet LunaCSP, Partition Registration * * * * Protect the HSM's challenge for the selected partitions. * * * * NOTE: * * This is a WEAK protection of the challenge. * * After you have configured all applications that will use * * the LunaCSP and ran them once, you MUST run: * * register /partition /strongprotect * * to strongly protect the registered challenges. * * * *************************************************************************** This is a destructive procedure and will overwrite any previous registrations. Do you wish to continue?: [y/n]y Do you want to register the partition named '<PARTITION-NAME>'?[y/n]: y Enter challenge for partition '<PARTITION-NAME>' : <Only hit "Enter" then the PED Authentication will be requested> Success registering the ENCRYPTED challenge for partition '<PARTITIONNAME>:1'. Only the LunaCSP will be able to use this data. Registered 1 partition(s) for use by the LunaCSP.

HA パーティションを登録します

HA が設定されている場合は、次のコマンドを実行します。

c:\Program Files\SafeNet\LunaClient\CSP>register.exe /h register.exe (64-bit) v10.7.2-16. Copyright (c) 2024 Thales Group. All rights reserved. *************************************************************************** * * * Safenet LunaCSP, Partition Registration * * * * Protect the HSM's challenge for the selected partitions. * * * * NOTE: * * This is a WEAK protection of the challenge. * * After you have configured all applications that will use * * the LunaCSP and ran them once, you MUST run: * * register /partition /strongprotect * * to strongly protect the registered challenges. * * * *************************************************************************** This is a destructive procedure and will overwrite any previous registrations. Do you wish to continue?: [y/n]y Do you want to register the partition named ''?[y/n]: y Enter challenge for partition '' :************ Success registering the ENCRYPTED challenge for partition ':1'. Only the LunaCSP will be able to use this data. Registered 1 partition(s) for use by the LunaCSP.

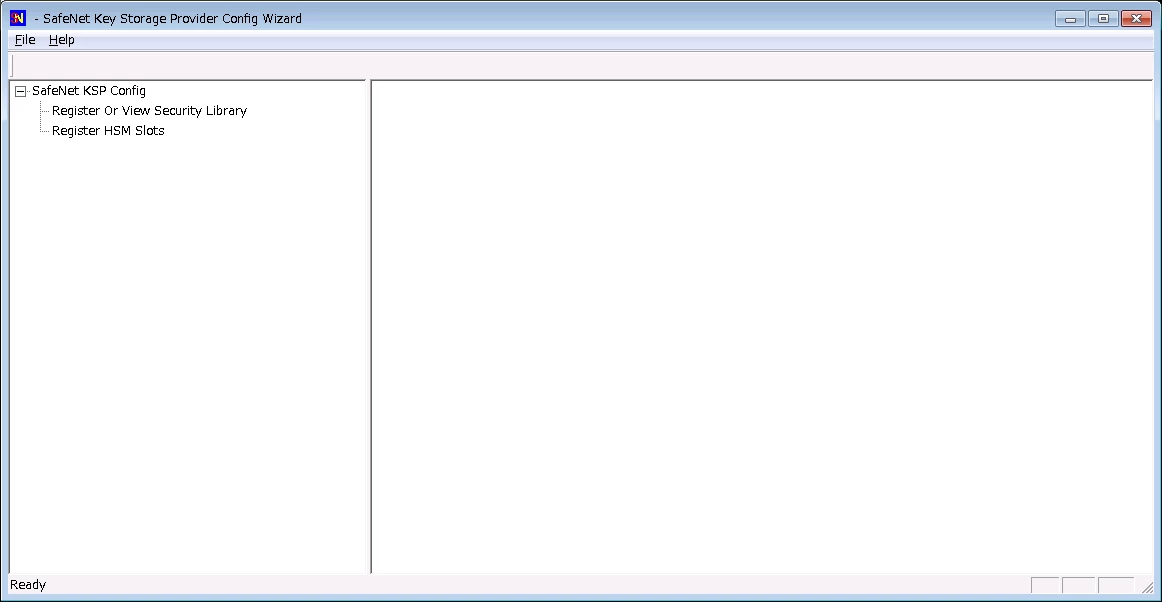

KSP の設定

KSP(CNG)を設定するには、KspConfig.exe(デフォルトの場所は C:\Program Files\SafeNet\LunaClient\KSP\)を実行します。

SDK リファレンスガイドの「CNG 向け KSP」に記載されているグラフィカルな KspConfig.exe の使用手順に従います。

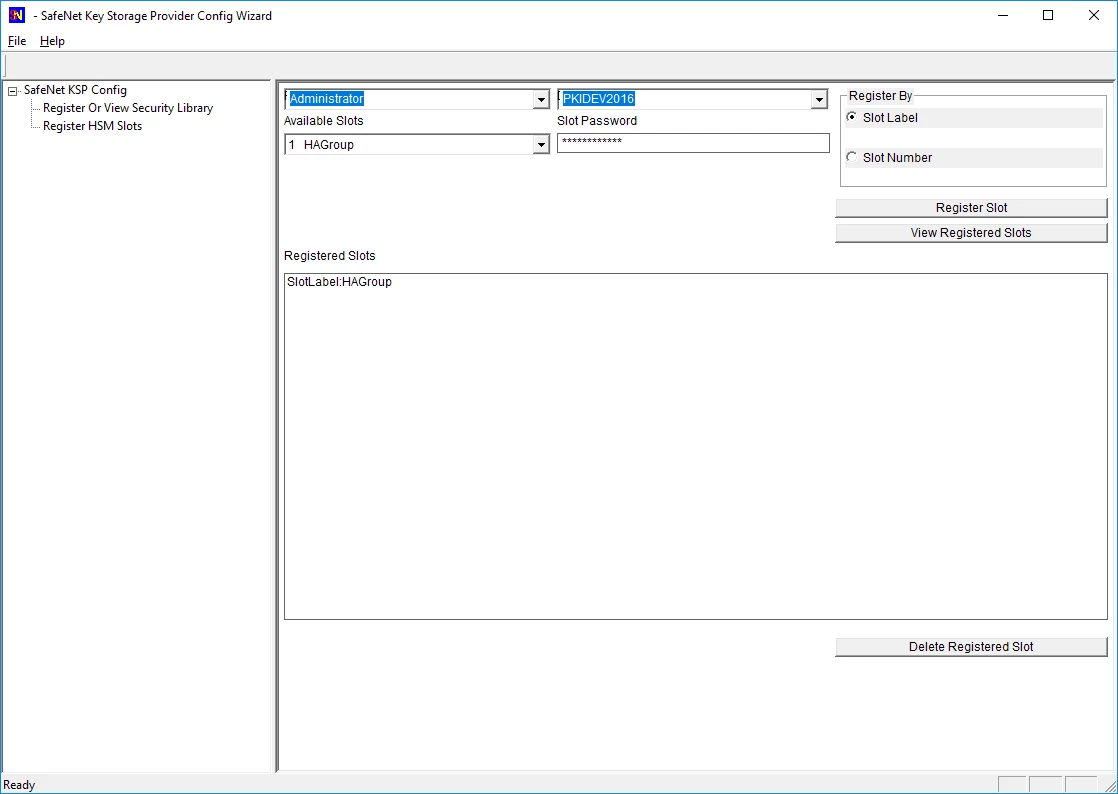

次のウィンドウが表示されます。

|

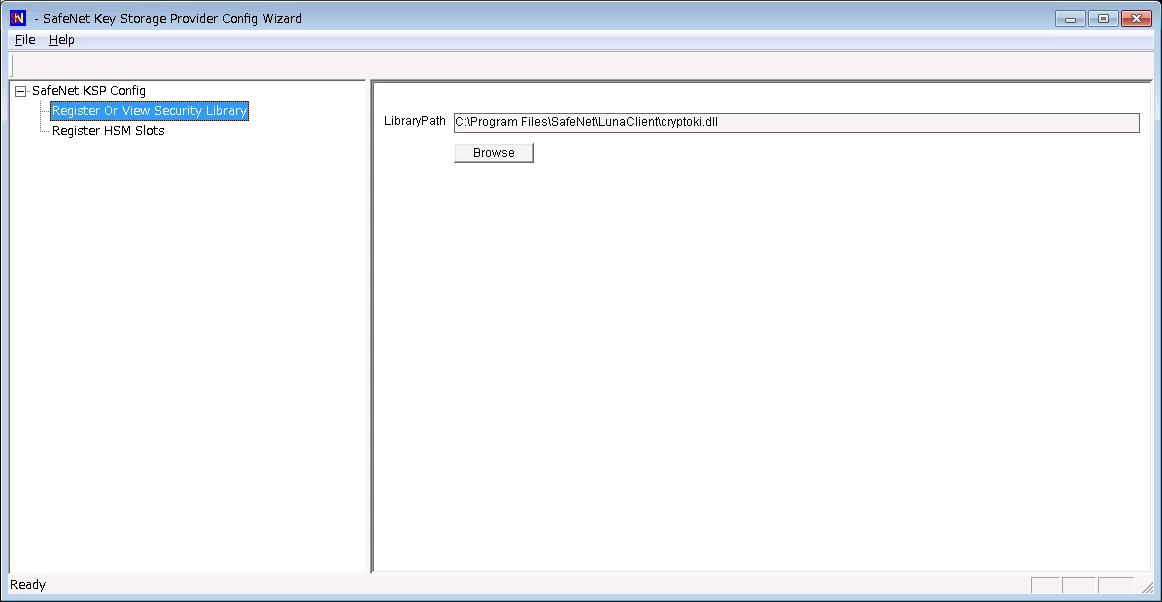

[セキュリティライブラリの登録または表示]をダブルクリックし、値として

C:\Program Files\SafeNet\LunaClient\cryptoki.dllを確認します。

管理者/<ドメイン名>については、[HSM スロットの登録]をダブルクリックします。

管理者を選択します

<ドメイン名>を選択します

[使用可能なスロット]の[HA グループ]を選択します

パスワードを入力します

[スロットの登録]を選択します。

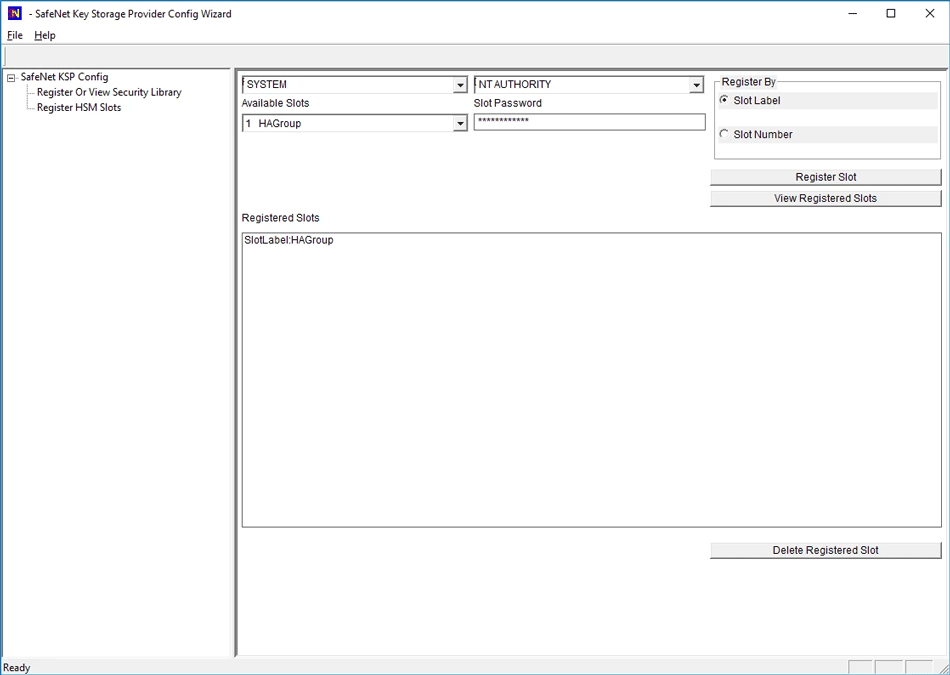

SYSTEM/NT 権限については、[HSM スロットの登録]をダブルクリックします。

[システム]を選択します。

[NT AUTHORITY]を選択します。

[使用可能なスロット]の[HA グループ]を選択します。

パスワードを入力します

[スロットの登録]を選択します。

注記

[スロットの登録]をクリックしても[登録済みスロット]には変化がありませんが、この手順は必須です。

Luna KSP(Luna KSPConfig ユーティリティを使用)を登録する際には、次のユーザーとドメインの組み合わせを使用します。

これらの手順を実行するユーザーとドメイン。

Web アプリケーションを実行し、秘密鍵を使用するユーザーとドメイン。

ローカルユーザーと NT Authority ドメインユーザー。

システムの LocalSystem と NTAuthority。

注記

Autoenrollment Server を実装する場合、Luna CSP のインストールと登録も必要です。詳細については、SafeNet 製品のドキュメントを参照してください。

CSR の生成

CSR 用の情報ファイルを作成します。CSP 経由で certreq.exe を使用して CSR を生成するには、ProviderName を Luna Cryptographic Services for Microsoft Windows に設定する必要があります。.inf ファイルは次のようになります。

[NewRequest] KeyUsageProperty = "NCRYPT_ALLOW_ALL_USAGES" RequestType = PKCS10 ProviderName = "Luna Cryptographic Services for Microsoft Windows" ProviderType = 1 Subject = "CN=Registration Authority" KeyContainer = "CSPRA20220725" MachineKeySet = TRUE HashAlgorithm = SHA256 KeyAlgorithm = RSA KeyLength = 2048

HSM 経由で CSR を生成します。

注記

<inf-file> は手順 1 で作成したファイル、<csr-file> は出力ファイルです。

コマンドプロンプトを開き、次のコマンドを実行します。

> certreq -new <inf-file> <csr-file>

CSR ファイルは次のとおり生成されます。

-----BEGIN NEW CERTIFICATE REQUEST----- MIIDjzCCAncCAQAwITEfMB0GA1UEAwwWUmVnaXN0cmF0aW9uIEF1dGhvcml0eTCC .... C610uaqncn6FvLu5pygZYFEVtOanCXNQRRUWiDGWKjHF+10GMh+V5YUur55T4W80 0uwK -----END NEW CERTIFICATE REQUEST-----

クライアント認証証明書を取得します。

「クライアント認証証明書を取得する」のセクションを参照してください。

RA 証明書をインストールします。

「Install RA certificate」のセクションを参照してください。