Microsoft CA サーバーを設定して統合の準備をする

これらの設定ステップに従って、DigiCert® Trust Lifecycle Manager との統合のために Microsoft CA サーバーを準備します。

まだ Active Directory Certificate Services(AD CS)で使用するグループがない場合は作成します。このグループは Microsoft CA サーバーと証明書テンプレートへのアクセスを付与するために使用します。

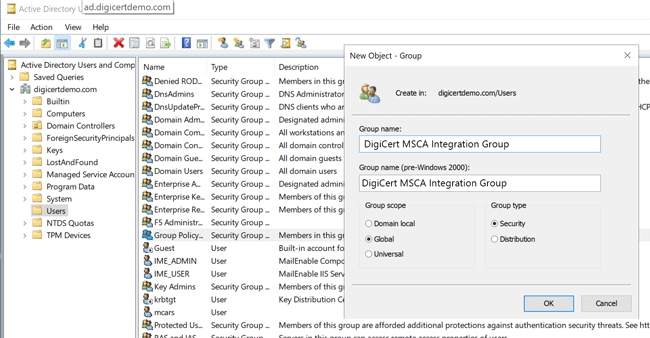

Windows サーバーでグループを作成するには、次の操作を実行します。

[Server Manager] > [Active Directory Users and Computers]を開きます。

組織単位(OU)かグループを作成しようとするフォルダを右クリックして、[新規] > [グループ]を選択します。

グループにフレンドリ名、

Globalグループ範囲、およびグループタイプSecurityを割り当てます。

例: [DigiCert MSCA Integration Group] というグループ名を追加

次に、統合に使用するサービスユーザーを作成して、「ステップ 1」のセキュリティグループのメンバーにします。

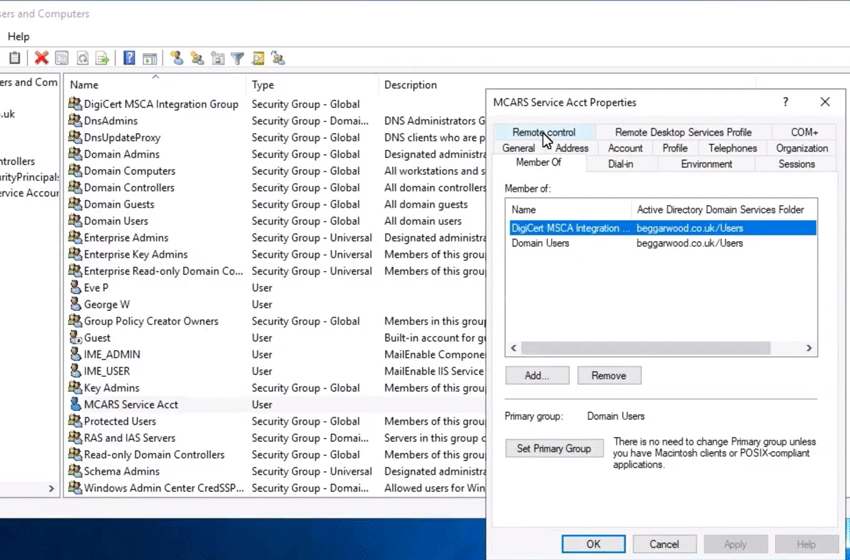

次の通り、サービスユーザーを作成してグループに追加します。

[Server Manager] > [Active Directory Users and Computers]を開きます。

組織単位(OU)かサービスユーザーを作成しようとするフォルダを右クリックして、[新規] > [ユーザー]を選択します。

基本的なユーザープロパティを設定します。ユーザー名とパスワードをメモして、Trust Lifecycle Manager でコネクタを設定する際に使用できるようにします。

ユーザープロパティの[Member Of]タブで、[追加]を選択して、ステップ 1 のセキュリティグループにユーザーを追加します。

例: [DigiCert MSCA Integration Group]というグループにサービスユーザーを追加する。

次に、DigiCert® Trust Lifecycle Manager が使用して Microsoft CA に対して証明書を申請できる Microsoft CA 証明書テンプレートを作成します。

Trust Lifecycle Manager を通じて申請しようとする Microsoft CA のタイプに対し、それぞれ別のテンプレートを作成します。これには[ユーザー]および[サーバー]証明書が含まれる場合があります。

デフォルトの Microsoft CA テンプレートを証明書テンプレート作成の基本とします。

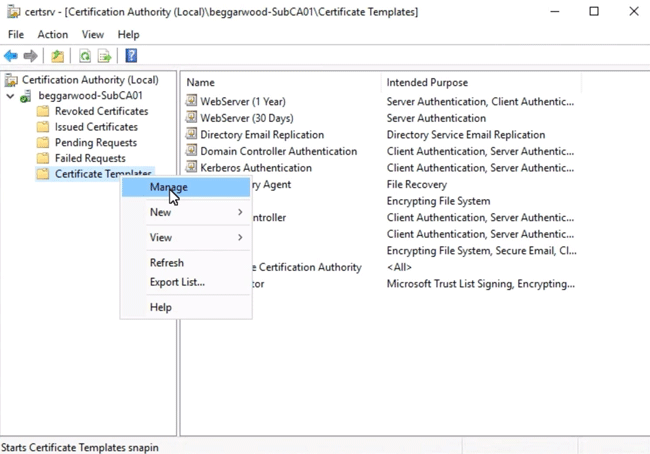

[Server Manager] > [認証局]を開きます。

[CA]を展開し、[証明書テンプレート]を右クリックして[管理]を選択して、証明書テンプレートコンソールにアクセスします。

例: 証明書テンプレートの管理。

証明書テンプレートコンソールの右側のぺインで使用する適切なデフォルトのテンプレートを見つけて、右クリックし、[Duplicate template]を選択します。サーバーの証明書には、[サーバー]のデフォルトテンプレートを使用します。ユーザーの証明書には、代わりに[ユーザー]のデフォルトテンプレートで開始します。

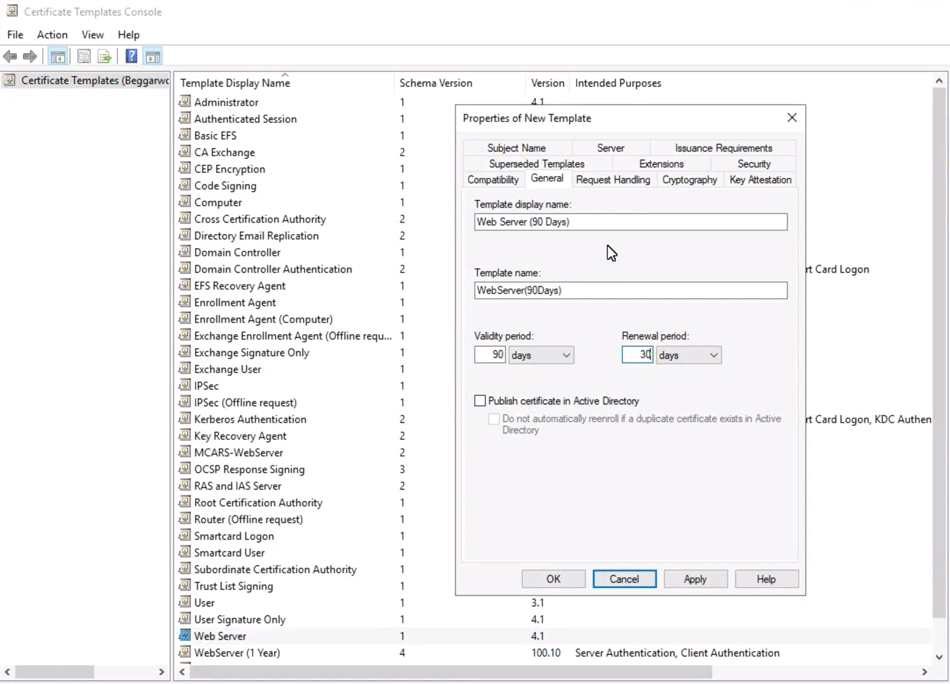

次の通り、新規の証明書テンプレートの基本プロパティを設定します。

[一般]タブ: 新規の証明書テンプレートにフレンドリ名を割り当てて、このテンプレートで発行される証明書の有効期限と更新期間を設定します。

[互換性]タブ: 最新の値に互換性オプションを設定して、最新の TLS 証明書機能をサポートします。

[Subject Name]タブ: [Supply in the request]オプションが選択されていることを確認します。

その他のタブ: 自身の事業と暗号化要件に従って設定します。

選択が完了したら、[OK]を選択して、新しい証明書テンプレートを保存します。証明書テンプレートを右クリックして[プロパティ]を選択することで、後からいつでも証明書テンプレートを更新することができます。

例: 証明書テンプレートコンソールで証明書テンプレートの一般プロパティを設定。

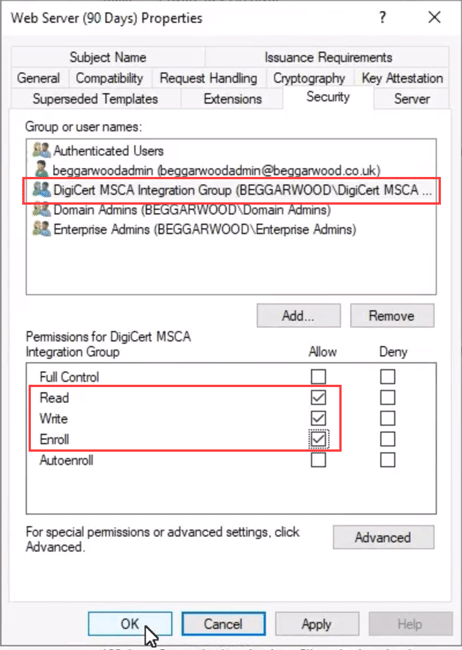

ステップ 1 のセキュリティグループを追加するよう、ステップ 3 で作成した Microsoft CA 証明書テンプレートを設定して、DigiCert コネクタがアクセスできるようにします。

セキュリティグループを証明書テンプレートに追加するには、次の操作を実行します。

Microsoft CA 証明書テンプレートコンソールで、テンプレートを右クリックして[プロパティ]を選択します。

[セキュリティ]タブで、[追加]を選択してステップ 1のセキュリティグループを追加します。

このセキュリティグループに次の権限を付与して、[OK]を選択して保存します。

Read: DigiCert に、この Microsoft 証明書テンプレートからのデータの読み込みを許可します。Write: DigiCert に、この Microsoft 証明書テンプレートを使用した証明書の管理を許可します。Enroll: DigiCert に、この Microsoft 証明書テンプレートを使用した新規の証明書の申請を許可します。

例: [DigiCert MSCA Integration Group]というセキュリティグループを、必要な権限と共に[Web Server (90 days)]という証明書テンプレートに追加する。

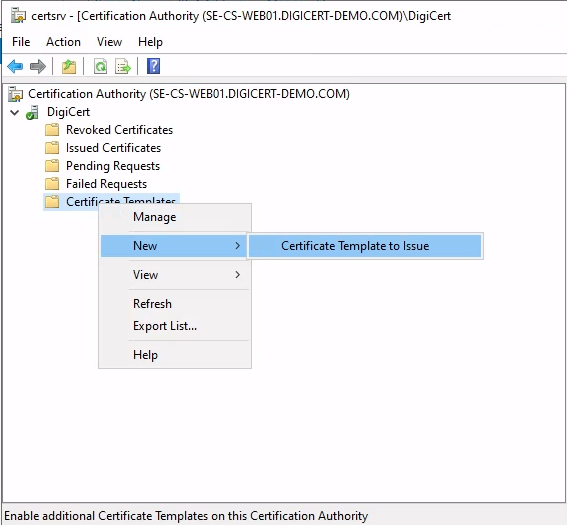

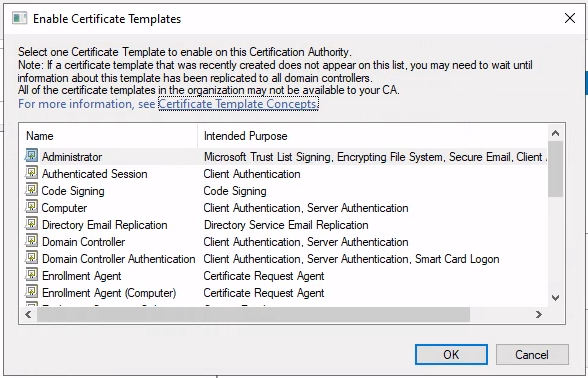

ステップ 3 で作成した証明書テンプレートの発行を有効化して、Trust Lifecycle Manager を使用して証明書を要求できるようにします。

Microsoft CA サーバーで証明書テンプレートの発行を有効化するには、次の操作を実行します。

[Server Manager] > [認証局]を開きます。

[CA]を展開し、[証明書テンプレート]を右クリックして[新規] > [Certificate Template to Issue]を選択します。

開いた[Enable Certificate Templates]ダイアログで、発行を有効にするテンプレートを選択して[OK]を選択します。

Trust Lifecycle Manager を使用して、証明書を発行しようとするテンプレート毎にこのプロセスを繰り返します。

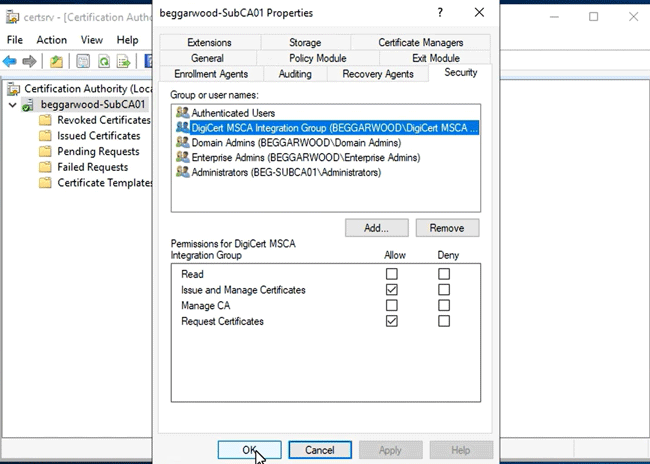

最後に、ステップ 1 のセキュリティグループを追加するために、Microsoft CA サーバー自体の権限を設定して、DigiCert コネクタが必要な操作を実行できるようにします。

セキュリティグループを Microsoft CA サーバーに追加するには、次の操作を実行します。

[CA]を右クリックして、[Properties]を選択します。

[セキュリティ]タブで、[追加]を選択してステップ 1のセキュリティグループを追加します。

このグループに次の権限を付与して、[OK]を選択して保存します。

Issue and Manage Certificates: DigiCert が Microsoft CA に対して証明書を申請および失効させるのを許可します。Request Certificates: DigiCert が Microsoft CA から証明書を検出しインポートするのを許可します。

例: [DigiCert MSCA Integration Group]というセキュリティグループを、必要な権限と共にローカルの Microsoft CA サーバーに追加。

追加設定

Microsoft CA から発行された証明書の以下のオプションを有効化するには、該当するセクションの設定を完了します。

発行した証明書のサブジェクト DN にメールアドレスを追加するには、次の 2 つのオプションがあります。

CSR: 証明書署名要求(CSR)のサブジェクト DN にメールアドレスを含めます。このオプションはデフォルトで利用可能です。

要求属性: API ベースの発行要求の

attributes.subject.emailプロパティにあるメールアドレスを含めます。

オプション 2 については、要求属性として送信されたフィールドが、発行された証明書のサブジェクト DN に追加されることを許可するよう Microsoft CA を設定する必要があります。次の Windows サーバーの certutil コマンドを使用して、Microsoft CA の設定を更新します。

certutil -setreg ca\CRLFlags +CRLF_ALLOW_REQUEST_ATTRIBUTE_SUBJECT

この変更のコマンドを適用した後で、Microsoft CA サーバーを再起動します。

ヒント

Trust Lifecycle Manager の対応する証明書プロファイルで、REST API 申請方式を選択します。[Source for the field's value]をREST requestに設定した状態で、[Email]フィールドを[Subject DN]に追加します。

DigiCert エージェントを使用して、Microsoft CA が発行した証明書で Web サーバーの証明書管理を自動化すると、証明書要求の最初の SAN が発行された証明書の CN になることを許可できます。デフォルトでは、要求に SAN だけが存在するとき、CN は空白のままです。

証明書の CN の上書きを可能にするには、次の Windows Server certutil コマンドを使用して、Microsoft CA の設定を更新します。

certutil -setreg ca\CRLFlags +CRLF_ALLOW_REQUEST_ATTRIBUTE_SUBJECT

この変更のコマンドを適用した後で、Microsoft CA サーバーを再起動します。

Microsoft CA が発行した証明書で、A10 および Citrix ADC(NetScaler) アプライアンスの証明書管理を自動化するとき、発行した証明書で SAN をサポートする必要がある場合は、SAN が要求の追加属性として送信されることを許可する必要があります。

これらのアプライアンスのタイプの追加属性として送信された SAN をサポートするには、次の Windows Server certutil コマンドを使用して、Microsoft CA 設定を更新します。

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

この変更のコマンドを適用した後で、Microsoft CA サーバーを再起動します。

次の手順

Microsoft CA サーバーが設定されたことで、Trust Lifecycle Manager に Microsoft CA コネクタを追加する準備が整いました。