CertCentral

2022 changes

31 december 2022

DigiCert Onderhoudsschema voor 2022

Om de planning van uw certificaattaken te vergemakkelijken, hebben we onze onderhoudsvensters voor 2022 van tevoren gepland. Zie DigiCert Onderhoudsschema voor 2022 - Deze pagina wordt bijgewerkt met alle actuele informatie over het onderhoudsschema.

Omdat we klanten over de hele wereld hebben, begrijpen we dat er niet één moment is dat voor iedereen het best uitkomt. We hebben echter de data over het gebruik door onze klanten geanalyseerd en tijdstippen geselecteerd die het minste effect hebben op onze klanten.

Over ons onderhoudsschema

Onderhoud wordt gepland voor het eerste weekend van elke maand, tenzij anders vermeld.

Voor elk gepland onderhoudsvenster is 2 uur gepland.

Hoewel we redundante resources inzetten om onze services te beschermen, zijn sommige DigiCert-services mogelijk tijdelijk niet beschikbaar.

De normale dienstverlening wordt hervat zodra het onderhoud is voltooid.

Voor live-updates over het onderhoud abonneert u zich op de pagina DigiCert Status. U ontvangt dan e-mails over het begin en het einde van het onderhoud.

Neem voor meer informatie over deze onderhoudsvensters contact op met uw accountmanager of met DigiCert Support.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Opmerking

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Opmerking

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Opmerking

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Opmerking

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Opmerking

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Opmerking

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Let op

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

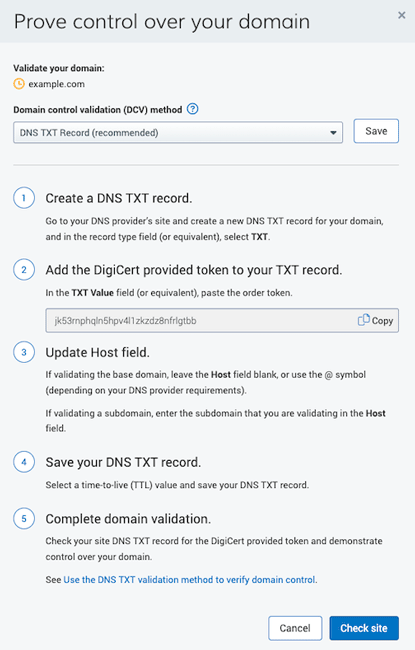

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Opmerking

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Opmerking

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Opmerking

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Tip

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

6 juni 2022

Verbeteringen aan de CertCentral Report Library API

DigiCert is verheugd de volgende verbeteringen aan te kondigen aan de CertCentral Report Library API:

Het uitvoeren van rapporten opschorten door geplande rapporten te verwijderen

We hebben een nieuw eindpunt toegevoegd: Gepland rapport verwijderen. Het verwijderen van een gepland rapport schort toekomstige uitvoeringen van het rapport op. Uitgevoerde rapporten met dezelfde rapportage-ID blijven nadat u het geplande rapport heeft verwijderd beschikbaar om te worden gedownload.

Opmerking

Voorheen kon u alleen de planning van een rapport bewerken, of een gepland rapport en alle voltooide uitvoeringen van een rapport verwijderen.

Rapporten genereren met alleen gegevens van een subaccount

Voor de eindpunten Rapport maken en Rapport bewerken hebben we een nieuwe optie toegevoegd aan de lijst met toegestane division_filter_type waarden: EXCLUDE_ALL_DIVISIONS. Gebruik deze waarde om alle gegevens van het bovenliggende account uit te sluiten van het rapport. Rapporten die deze optie gebruiken bevatten alleen gegevens van de gekozen subaccounts (sub_account_filter_type).

Opmerking

Voorheen kon u geen subaccountrapporten genereren zonder gegevens van een of meer afdelingen in het bovenliggende account op te nemen.

Meer informatie

4 juni 2022

Gepland onderhoud

DigiCert voert gepland onderhoud uit op 4 juni 2022 tussen 22:00 en -24:00 uur MDT (5 juni 2022, tussen 04:00 en 06:00 uur UTC). Hoewel we redundante resources inzetten om uw services te beschermen, zijn sommige DigiCert-services mogelijk tijdelijk niet beschikbaar.

Wat kan ik doen?

Plan al uw urgente orders, verlengingen en heruitgiften vóór of na het onderhoudsvenster.

Houd rekening met onderbrekingen als u de API's gebruikt voor onmiddellijke uitgifte van certificaten of voor geautomatiseerde taken.

Schrijf u in voor live onderhoudsupdates op de DigiCert-statuspagina. Dan ontvangt u ook e-mails over het begin en het einde van het onderhoud.

Zie DigiCert Gepland onderhoud 2022 voor informatie over datums en tijden voor gepland onderhoud.

De normale dienstverlening wordt hervat zodra het onderhoud is voltooid.

31 mei 2022

CertCentral Services API: Verbeterde respons API Orderinformatie

Update: Om API-gebruikers meer tijd te geven om de impact van de wijzigingen in de API Orderinformatie op hun integraties te evalueren, stellen we deze update uit tot 31 mei 2022. Oorspronkelijk zouden de hieronder beschreven wijzigingen op 25 april 2022 worden uitgebracht.

Op 31 mei 2022 brengt DigiCert de volgende verbeteringen aan aan de API Orderinformatie. Deze wijzigingen verwijderen ongebruikte waarden en werken de datastructuur van het orderdetailsobject bij zodat deze consistenter is voor orders in verschillende staten van verschillende producttypes.

Zie de referentiedocumentatie voor het eindpunt Orderinformatievoor meer informatie en responsvoorbeelden voor openbare TLS, Code Signing, Document Signing en Class 1 S/MIME-certificaten.

Als u vragen hebt of hulp nodig hebt bij deze wijzigingen, neem dan contact op met uw accountmanager of DigiCert Support.

Algemene verbeteringen

De volgende wijzigingen gelden voor orders van verschillende certificaattypen, ongeacht de status van de order.

Verwijderde parameters:

public_id(string)Voor alle orders geldt dat de API niet langer de parameter

public_idzal retourneren. DigiCert ondersteunt niet langer de Express Install workflow die eenpublic_idwaarde vereiste.certificate.ca_cert_id(string)Voor alle DV-certificaatorders geldt dat de API niet langer de parameter

ca_cert_idzal retourneren. De waarde van deze parameter is een interne ID voor het uitgevende ICA-certificaat en kan niet extern worden gebruikt. De API sluit de parameterca_cert_idreeds uit van de orderdetails voor andere producttypes.Gebruik om de naam en de openbare ID van het uitgevende ICA-certificaat dat aan de order is gekoppeld te krijgen in plaats daarvan het object

ca_cert.verified_contacts(matrix van objecten)Voor Document Signing-certificaatorders geldt dat de API niet langer de matrix

verified_contactszal retourneren. De API sluit de matrixverified_contactsreeds uit van de orderdetails voor andere producttypes.certificate.dns_names(matrix van strings)Als er geen DNS-namen aan de order gekoppeld zijn (bijvoorbeeld als de order voor een Code Signing-, Document Signing-, of een Class 1 S/MIME certificaat is), zal de API stoppen met het retourneren van de

dns_namesmatrix.Voorheen retourneerde de API een

dns_namesmatrix met een lege string:[" "]certificate.organization_units(matrix van strings)Als er geen organisatie-eenheden aan de order gekoppeld zijn, zal de API stoppen met het retourneren van een

organization_unitsmatrix.Voorheen retourneerde de API voor sommige producttypes een

organization_unitsmatrix met een lege string:[" "]certificate.cert_validityIn het

cert_validityobject retourneert de API uitsluitend een sleutel-/waardepaar voor de eenheid die is gebruikt om de geldigheidsperiode van het certificaat in te stellen toen de order werd gemaakt. Wanneer bijvoorbeeld de geldigheidsperiode voor het certificaat 1 jaar is, zal hetcert_validityobject eenyearsparameter met een waarde 1 retourneren.Voorheen retourneerde het

cert_validityobject soms waarden voor zoweldaysalsyears.

Toegevoegde parameters:

order_validity(object)Voor Code Signing, Document Signing en client-certificaatorders, zal de API beginnen met het retourneren van een

order_validityobject.Het

order_validityobject retourneert dedays,years, ofcustom_expiration_datevoor de geldigheidsperiode van de order. De API neemt al eenorder_validityobject in de orderdetails op voor openbare SSL/TLS-producten.payment_profile(object)Voor DV-certificaatorders geldt dat, als de order is gekoppeld aan een opgeslagen creditcard, de API beginnen met het retourneren van een

payment_profileobject. De API neemt al eenpayment_profileobject op in de orderdetails voor andere producttypes.server_licenses(integer)Voor alle DV-certificaatorders geldt dat de API zal beginnen met het retourneren van de parameter

server_licenseszal retourneren. De API neemt al een parameterserver_licensesop in de orderdetails voor andere producttypes.

Niet-goedgekeurde orderaanvragen

De volgende wijzigingen zijn alleen van toepassing op certificaatorders die in afwachting van goedkeuring zijn of zijn afgewezen. Deze wijzigingen brengen de gegevensstructuur van de respons dichter bij wat de API retourneert nadat de aanvraag is goedgekeurd en de order bij DigiCert is ingediend voor validatie en uitgifte.

Voor het beheren van niet-goedgekeurde en geweigerde aanvragen raden we aan Aanvraag-eindpunten(/request) te gebruiken in plaats van de orderdetails op te halen. We hebben de /request eindpunten zo ontworpen dat u orderaanvragen die in behandeling of afgewezen zijn kunt beheren zonder dat de eindpunten wijzigen.

Opmerking

Voor een snellere uitgifte van certificaten raden we aan een workflow te gebruiken die de goedkeuringsstap voor nieuwe certificaatorders overslaat of weglaat. Als uw API-workflow de goedkeuringsstap al overslaat of weglaat, kunt u de onderstaande wijzigingen veilig negeren. Meer informatie over het verwijderen van de goedkeuringsstap.

Toegevoegde parameters:

disable_ct(booleaans)allow_duplicates(booleaans)cs_provisioning_method(string)

Verwijderde parameters:

server_licenses(integer)Voor niet-goedgekeurde orders geldt dat de API niet langer de parameter

server_licenseszal retourneren. De API zal de parameterserver_licensesblijven opnemen in de orderdetails voor goedgekeurde orderaanvragen.

Verbeterd organization object

Om te zorgen voor een consistente gegevensstructuur in de orderdetails voor niet-goedgekeurde en goedgekeurde orderaanvragen, zal de API een gewijzigd organization object retourneren voor niet-goedgekeurde orderaanvragen.

De API zal voor alle producttypes niet langer de volgende onverwachte eigenschappen retourneren voor niet-goedgekeurde orderaanvragen:

organization.status(string)organization.is_hidden(booleaans)organization.organization_contact(object)organization.technical_contact(object)organization.contacts(matrix van objecten)

De API zal voortaan voor alle producttypes de volgende verwachte eigenschappen retourneren voor niet-goedgekeurde orderaanvragen:

organization.name(string)organization.display_name(string)organization.assumed_name(string)organization.city(string)organization.country(string)

Om ervoor te zorgen dat er geen gegevens over de organisatie opgenomen worden in de respons Orderinformatie, gebruikt u het API-eindpunt Organisatie-informatie.

24 mei 2022

CertCentral geeft GeoTrust- en RapidSSL DV-certificaten uit met nieuwe intermediate CA-certificaten

Op 24 mei 2022, tussen 09:00 uur en 11:00 uur MDT (15:00 uur en 17:00 uur UTC), zal DigiCert de onderstaande GeoTrust en RapidSSL intermediate (ICA) certificaten vervangen. We kunnen niet langer DV-certificaten met een maximale geldigheidsduur (397 dagen) afgeven van deze intermediates.

GeoTrust TLS DV RSA Mixed SHA256 2020 CA-1

GeoTrust TLS DV RSA Mixed SHA256 2021 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2020 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Zie het kennisbank-artikel DigiCert ICA Update.

Wat betekent dit voor mij?

Het uitrollen van nieuwe ICA-certificaten heeft geen gevolgen voor uw bestaande DV-certificaten. Actieve certificaten die zijn uitgegeven op basis van de vervangen ICA-certificaten blijven vertrouwd totdat ze verlopen.

Alle nieuwe certificaten, waaronder certificaten die opnieuw worden uitgegeven, zullen echter worden uitgegeven op basis van de nieuwe ICA-certificaten. Om ervoor te zorgen dat het vervangen van ICA-certificaten ongemerkt gebeurd, moet u altijd het meegeleverde ICA-certificaat toevoegen aan elk TLS-certificaat dat u installeert.

Oude versies van Intermediate CA-certificaten vastpint

De acceptatie van de oude versies van de intermediate CA-certificaten in harde code hebt vastgelegd

Een vertrouwensarchief (truststore) beheert dat de oude versies van de Intermediate CA-certificaten bevat

Actie vereist

Als u certificaten vastpint, hardcodering accepteert of een vertrouwensarchief beheert, dient u uw omgeving zo snel mogelijk bij te werken. U moet stoppen met het vastpinnen en hardcoderen van ICA-certificaten of de noodzakelijke wijzigingen aan te brengen om te waarborgen dat uw GeoTrust DV- en RapidSSL DV-certificaten die worden uitgegeven van de nieuwe ICA-certificaten vertrouwd zijn. Met andere woorden: zorg ervoor dat ze gelinkt kunnen worden aan hun nieuwe ICA-certificaat en vertrouwde Root.

Zie de pagina DigiCert Trusted Root Authority-certificaten om kopieën te downloaden van de nieuwe Intermediate CA-certificaten.

Wat moet ik doen als ik meer tijd nodig heb?

Als u meer tijd nodig heeft om uw omgeving bij te werken, kunt u de oude 2020 ICA-certificaten blijven gebruiken totdat ze verlopen zijn. Neem contact op met DigiCert Support, zij kunnen dat dan voor uw account instellen. Na 31 mei 2022 zullen RapidSSL DV- en GeoTrust DV-certificaten die zijn afgegeven op basis van de ICA-certificaten van 2020 echter worden ingekort tot minder dan één jaar.

18 mei 2022

CertCentral: DigiCert KeyGen, onze nieuwe service voor het sleutelgeneratie

DigiCert introduceert zijn nieuwe service voor sleutelgeneratie: KeyGen. Gebruik KeyGen om uw Client- en Code Signing-certificaten te genereren en te installeren vanuit uw browser. KeyGen kan zowel op macOS als Windows worden gebruikt en wordt ondersteund door alle bekende browsers.

Met KeyGen hoeft u geen CSR te genereren om uw Client- en Code Signing-certificaten te bestellen. Plaats uw bestelling zonder CSR. Nadat we de bestelling hebben verwerkt en uw certificaat klaar is, stuurt DigiCert een "Genereer uw certificaat" e-mail met instructies voor het gebruik van KeyGen om uw certificaat te ontvangen.

Hoe werkt KeyGen?

KeyGen genereert een sleutelpaar en gebruikt vervolgens de openbare sleutel om een CSR (aanvraag voor certificaatondertekening) te maken. KeyGen stuurt de CSR naar DigiCert, en DigiCert stuurt het certificaat terug naar KeyGen. Vervolgens downloadt KeyGen een PKCS12 (.p12)-bestand dat het certificaat en de privésleutel bevat nar uw computer. Het wachtwoord dat u tijdens het proces voor het genereren van certificaten aanmaakt, beschermt het PKCS12-bestand. Wanneer u het wachtwoord gebruikt om het certificaatbestand te openen, wordt het certificaat geïnstalleerd in uw persoonlijk certificaatarchief.

Voor meer informatie over het genereren van Client- en Code Signing-certificaten vanuit uw browser, raadpleegt u de volgende instructies:

maandag 9 mei 2022

CertCentral Services API: Vast gegevenstype voor lege gebruikerswaarde in API-respons Orderinformatie

We hebben het probleem opgelost waarbij de API Orderinformatie (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) het verkeerde gegevenstype retourneerde voor het veld user wanneer er geen gebruiker aan de order was gekoppeld. Nu retourneert het eindpunt Orderinformatie voor orders zonder gebruikersgegevens een leeg user object ("user": {} ) in plaats van een lege matrix ("user": []) te retourneren.

7 mei 2022

Gepland onderhoud

Update: Er is geen geplande uitval tijdens het onderhoud op 7 mei MDT (8 mei UTC).

DigiCert voert gepland onderhoud uit op 7 mei 2022 tussen 22:00 en 24:00 uur MDT (8 mei 2022, tussen 04:00 en 06:00 UTC). Hoewel we redundante resources inzetten om uw services te beschermen, zijn sommige DigiCert-services mogelijk tijdelijk niet beschikbaar.

De normale dienstverlening wordt hervat zodra het onderhoud is voltooid.

Wat kan ik doen?

Pas uw planning dienovereenkomstig aan:

Plan al uw urgente orders, verlengingen en heruitgiften buiten het onderhoudsvenster.

Houd rekening met onderbrekingen als u de API's gebruikt voor onmiddellijke uitgifte van certificaten of voor geautomatiseerde taken.

Voor live-updates over het onderhoud abonneert u zich op de pagina DigiCert Status. U ontvangt dan e-mails over het begin en het einde van het onderhoud.

Zie DigiCert Gepland onderhoud 2021 voor informatie over datums en tijden voor onderhoud.

maandag 18 april 2022

CertCentral: Meerjarige abonnementen zijn nu beschikbaar voor Verified Mark-certificaten

We zijn blij te kunnen aankondigen dat er nu meerjarige abonnementen beschikbaar zijn voor Verified Mark-certificaten (VMC's) in CertCentral en CertCentral ServiceAPI.

Met een meerjarig abonnement van DigiCert® betaalt u één gereduceerde prijs voor tot zes jaar Verified Mark-certificaatdekking. Met een meerjarig abonnement kiest u de gewenste dekkingsduur (maximaal zes jaar). Totdat het abonnement verloopt, geeft u het certificaat zonder extra kosten opnieuw uit telkens wanneer het einde van de geldigheidsperiode is bereikt.

Opmerking

Afhankelijk van de lengte van uw abonnement, moet u wellicht uw domein en organisatie meerdere keren opnieuw valideren tijdens uw meerjarige abonnement.

Meerjarige abonnementen voor VMC in de Services API

Wanneer u in de Services API een orderaanvraag voor een VMC indient, gebruikt u het object order_validity om de duur van de dekking voor uw meerjarig abonnement (1-6 jaar) in te stellen. Zie voor meer informatie:

Wat is een Verified Mark-certificaat?

Verified Mark-certificaten (VMC's) zijn een nieuw type certificaat waarmee bedrijven een gecertificeerd merklogo naast het 'afzender'-veld in de inbox van klanten kunnen weergeven.

Uw logo is zichtbaar voordat het bericht wordt geopend.

Het logo bevestigt de DMARC-status van uw domein en de geverifieerde identiteit van uw organisatie.

maandag 11 april 2022

CertCentral Services API: API-eindpunten voor domeinvergrendeling

DigiCert is verheugd te kunnen aankondigen dat onze functie voor het vergrendelen van domeinen nu beschikbaar is in de CertCentral Services API.

Opmerking

Voordat u de eindpunten voor het vergrendelen van domeinen kunt gebruiken, moet u eerst de optie domeinvergrendeling inschakelen voor uw CertCentral-account. Zie Domeinvergrendeling – Domeinvergrendeling inschakelen voor uw account.

Nieuwe API-eindpunten

Domeinvergrendeling activeren voor een bepaald domein.

Domeinvergrendeling deactiveren

Domeinvergrendeling deactiveren voor een bepaald domein.

CAA controleren (domeinvergrendeling)

Controleer een bepaalde DNS CAA-bronrecord van een domein op een domenvergrendelingsaccounttoken.

Bijgewerkte API-eindpunten

We hebben de respons bijgewerkt voor de eindpunten Domeininformatie en Domeinen weergeven zodat ze nu de volgende parameters met domeinvergrendelingsgegevens bevatten:

domain_locking_status(string)Status van domeinvergrendeling Wordt alleen geretourneerd wanneer domeinvergrendeling is ingeschakeld voor de account.

account_token(string)Accounttoken domeinvergrendeling Wordt alleen geretourneerd wanneer domeinvergrendeling is ingeschakeld voor de account, en als domeinvergrendeling minstens een keer voor de domein is geactiveerd geweest.

Zie voor informatie:

5 april 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Einde levensduur voor accountupgrades van Symantec, GeoTrust, Thawte of RapidSSL naar CertCentral™

Vanaf 5 april 2022, MDT, kunt u uw Symantec-, GeoTrust-, Thawte- of RapidSSL-account niet langer upgraden naar CertCentral™.

Als u nog niet bent overgestapt naar DigiCert CertCentral, upgrade dan nu om de websitebeveiliging te behouden en toegang te blijven houden tot uw certificaten.

Hoe kan ik mijn account upgraden?

Neem onmiddellijk contact op met DigiCert Support om uw account te upgraden. Zie voor informatie over het proces voor het upgraden van het account Upgraden naar CertCentral: Wat u moet weten

Wat gebeurt er als ik mijn account niet upgrade naar CertCentral?

Na 5 april 2022 zult u een nieuw CertCentral-account moeten krijgen en handmatig alle accountgegevens toevoegen, zoals domeinen en organisaties. Daarnaast zult u geen van uw actieve certificaten naar uw nieuwe account kunnen migreren.

Voor hulp bij het opzetten van uw nieuwe CertCentral-account na 5 april 2022, kunt u contact opnemen met DigiCert Support.

2 april 2022

Gepland onderhoud

DigiCert voert gepland onderhoud uit op 2 april 2022 tussen 22:00 en 24:00 uur MDT (3 april 2022, tussen 04:00 en 06:00 uur UTC). De onderstaande services kunnen tijdens deze periode maximaal twee uur niet beschikbaar zijn.

Let op

Waar geen zomertijd in acht wordt genomen, is het onderhoud een uur eerder.

Uitval in verband met onderhoud aan de infrastructuur

We starten dit onderhoud aan de infrastructuur om 22:00 uur MDT (04:00 UTC). De onderstaande services kunnen dan maximaal twee uur niet beschikbaar zijn.

Uitgifte van CertCentral® TLS-certificaten:

TLS-certificaataanvragen die tijdens deze periode worden ingediend, zullen mislukken

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

CIS en CertCentral® SCEP:

Certificate Issuing Service (CIS) zal niet beschikbaar zijn

CertCentral Simple Certificate Enrollment Protocol (SCEP) zal niet beschikbaar zijn

Aanvragen die tijdens deze periode worden ingediend, zullen mislukken

CIS API's retourneren de foutmelding "503 service niet beschikbaar"

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

Directe Cert Portal validatie nieuw domein en nieuwe organisatie:

Nieuwe domeinen die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Nieuwe organisaties die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

Certificaatuitgifte voor QuoVadis® TrustLink®

Trustlink-certificaataanvragen die tijdens deze periode worden ingediend, zullen vertraging oplopen

De aanvragen zullen worden toegevoegd aan een wachtrij voor latere verwerking

Aanvragen in de wachtrij worden verwerkt nadat de services weer zijn hersteld

PKI Platform 8 validatie nieuw domein en nieuwe organisatie:

Nieuwe domeinen die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Nieuwe organisaties die tijdens deze periode ter validatie worden ingediend, zullen mislukken

De aanvragen zullen worden toegevoegd aan een wachtrij voor latere verwerking

Aanvragen in de wachtrij worden verwerkt nadat de services weer zijn hersteld

Toegang tot de User Authorization Agent (UAA) services zal worden uitgeschakeld: geldt zowel voor de UAA Admin- als de User-webportalen

Wat kan ik doen?

Pas uw planning dienovereenkomstig aan:

Plan al uw urgente orders, verlengingen en heruitgiften buiten het onderhoudsvenster.

Houd rekening met onderbrekingen als u de API's gebruikt voor onmiddellijke uitgifte van certificaten of voor geautomatiseerde taken.

Voor live-updates over het onderhoud abonneert u zich op de pagina DigiCert Status. U ontvangt dan e-mails over het begin en het einde van het onderhoud.

Zie DigiCert gepland onderhoud 2022 voor informatie over datums en tijden voor gepland onderhoud.

De normale dienstverlening wordt hervat zodra het onderhoud is voltooid.

30 maart 2022

CertCentral: Er is nu bulk-hervalidatie van domeinen beschikbaar

DigiCert is verheugd aan te mogen kondigen dat onze bulk-hervalidatiefunctie voor domeinen nu beschikbaar is. Verspil geen tijd aan het indienen van één domein tegelijk voor hervalidatie. Gebruik onze bulk-hervalidatiefunctie voor domeinen om 2 tot 25 domeinen in een keer in te dienen voor revalidatie.

Vergeet niet dat domeinvalidatie slechts 397 dagen geldig is. Om de uitgifte van certificaten naadloos te laten verlopen, raadt DigiCert aan de domeincontrolevalidatie (DCV) ruim voordat de validatie van het domein vervalt uit te voeren.

Opmerking

Momenteel ondersteunt de functie voor bulkdomeinen alleen de e-mail-DCV-methode. Om een andere DCV-methode te gebruiken, zult u elk domein apart moeten indienen.

Probeer het zelf

Ga in het linker hoofdmenu van uw CertCentral-account naar Certificaten > Domeinen.

Selecteer op de pagina Domeinen de domeinen die u wilt indienen voor hervalidatie.

Selecteer in de meerkeuzelijst Domeinen indienen voor hervalidatie Domeinen indienen voor e-mailgebaseerde validatie.

Zie Prevalidatie van domeinen: Bulkhervalidatie van domeinen.

24 maart 2022

Einde levensduur voor SSL Tools

Vanaf 24 maart 2022 zult u wanneer u SSL Tools bezoekt een pop-up te zien krijgen die u laat weten dat SSL Tools niet langer beschikbaar is. We raden u aan de DigiCert® SSL Installation Diagnostics Tool te gebruiken.

Let op

Als u andere functies of pagina's van SSL Tools bezoekt, zullen we u naar andere websitepagina's op digicert.com sturen die identieke of gelijkaardige diensten aanbieden.

Wat is de SSL Installation Diagnostic Tool?

De SSL Installation Diagnostic Tool is een gratis, openbaar beschikbare tool die het volgende controleert:

Certificaatinstallaties

Webserverconfiguraties

Wat moet ik doen?

Begin de DigiCert® SSL Installation Diagnostics Tool te gebruiken. We raden u aan het volgende te doen:

Vervang in uw browser de bladwijzers van de SSL Tool met die van de DigiCert® SSL Installation Diagnostics Tool.

Als u op uw website links naar SSL Tools hebt, zou u deze moeten vervangen door links naar de SSL Installation Diagnostics Tool.

maandag 21 maart 2022

DigiCert-sitezegel nu verkrijgbaar voor Basic OV- en EV-certificaatorders

Bij DigiCert Basic OV- en EV-certificaatordersinclude is het DigiCert-sitezegel inbegrepen. U kunt nu het DigiCert-sitezegel installeren op site die door uw Basic SSL certificaat wordt beschermd. Sitezegels bieden uw klanten de zekerheid dat uw website is beveiligd door DigiCert, een van 's werelds bekendste namen in SSL/TLS-beveiliging.

Wanneer u op de sitezegels klikt, ziet u aanvullende details over het domein, de organisatie, het TLS/SSL-certificaat en de validatie.

Meer informatie over het configureren en installeren van uw DigiCert-sitezegel.

DigiCert Smart Seal

DigiCert biedt ook een innovatiever type sitezegel - het DigiCert Smart Seal. Dit geavanceerde zegel is interactiever en aantrekkelijker dan het DigiCert-sitezegel. We hebben een aanwijseffect en animatie toegevoegd, en de mogelijkheid om uw bedrijfslogo weer te geven middels het aanwijseffect en in de animatie.

10 maart 2022

CertCentral: DNS CNAME DCV-methode nu beschikbaar voor DV-certificaatorders

In CertCentral en de CertCentral Services API kunt u nu de DNS CNAME-domeincontrolevalidatiemethode (DCV) gebruiken om de domeinen op uw DV-certificaatorder te valideren.

Opmerking

Voorheen kon u de DNS CNAME DCV-methode alleen gebruiken om de domeinen op OV- en EV-certificaatorders te valideren en bij het prevalideren van domeinen.

De DNS CNAME DCV-methode gebruiken op uw DV-certificaatorder:

In CertCentral:

Wanneer u een DV TLS-certificaat bestelt, kunt u DNS CNAME selecteren als DCV-methode.

Op de pagina orderdetails van het DV TLS-certificaat kunt u de DCV-methode wijzigen in DNS CNAME Record.

In de Services API:

Stel bij het aanvragen van een DV TLS-certificaat de waarde van de parameter dcv_method aanvraag in op dns‑cname‑token.

Opmerking

Het AuthKey-proces voor het genereren van aanvraagtokens voor onmiddellijke uitgifte van DV-certificaten biedt geen ondersteuning voor de DNS CNAME DCV-methode. U kunt echter wel de File Auth (http-token) en DNS TXT (dns-txt-token) DCV-methoden gebruiken. Voor meer informatie gaat u naar Onmiddellijke uitgifte van DV-certificaten.

Voor meer informatie over de DCV-methode DNS CNAME:

8 maart 2022

CertCentral Services API: Verbeterde respons eindpunt Domeinen weergeven

Om het gemakkelijker te maken informatie te vinden over de status van de domeincontrolevalidatie (DCV) voor domeinen in uw CertCentral-account, hebben we deze responsparameters toegevoegd aan domeinobjecten in de API-respons Domeinen weergeven:

dcv_approval_datetime: Datum en tijd van de voltooiing van de meest recente DCV-controle voor het domein.last_submitted_datetime: Datum en tijd dat het domein voor de laatste keer was ingediend ter validatie.

Zie voor meer informatie de documentatie over het eindpunt Domeinen weergeven.

5 maart 2022

Gepland onderhoud

DigiCert voert gepland onderhoud uit op 5 maart 2022 tussen 22:00 en 24:00 uur MDT (6 maart 2022, tussen 05:00 en 07:00 UTC). De onderstaande services kunnen tijdens deze periode maximaal twee uur niet beschikbaar zijn.

Uitval in verband met onderhoud aan de infrastructuur

We starten dit onderhoud aan de infrastructuur om 22:00 uur MDT (05:00 UTC). De onderstaande services kunnen dan maximaal twee uur niet beschikbaar zijn.

Uitgifte van CertCentral™ TLS -certificaten:

TLS-certificaataanvragen die tijdens deze periode worden ingediend, zullen mislukken

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

CIS en CertCentral™ SCEP:

Certificate Issuing Service (CIS) zal niet beschikbaar zijn

CertCentral Simple Certificate Enrollment Protocol (SCEP) zal niet beschikbaar zijn

Aanvragen die tijdens deze periode worden ingediend, zullen mislukken

CIS API's retourneren de foutmelding "503 service niet beschikbaar"

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

Directe Cert Portal validatie nieuw domein en nieuwe organisatie:

Nieuwe domeinen die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Nieuwe organisaties die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Mislukte aanvragen moeten opnieuw worden ingediend nadat de services weer zijn hersteld

Certificaatuitgifte voor QuoVadis™ TrustLink™

Trustlink-certificaataanvragen die tijdens deze periode worden ingediend, zullen vertraging oplopen

De aanvragen zullen worden toegevoegd aan een wachtrij voor latere verwerking

Aanvragen in de wachtrij worden verwerkt nadat de services weer zijn hersteld

PKI Platform 8 validatie nieuw domein en nieuwe organisatie:

Nieuwe domeinen die tijdens deze periode ter validatie worden ingediend, zullen mislukken

Nieuwe organisaties die tijdens deze periode ter validatie worden ingediend, zullen mislukken

De aanvragen zullen worden toegevoegd aan een wachtrij voor latere verwerking

Aanvragen in de wachtrij worden verwerkt nadat de services weer zijn hersteld

Wat kan ik doen?

Pas uw planning dienovereenkomstig aan:

Plan al uw urgente orders, verlengingen en heruitgiften buiten het onderhoudsvenster.

Houd rekening met onderbrekingen als u de API's gebruikt voor onmiddellijke uitgifte van certificaten of voor geautomatiseerde taken.

Voor live-updates over het onderhoud abonneert u zich op de pagina DigiCert Status. U ontvangt dan e-mails over het begin en het einde van het onderhoud.

Zie DigiCert gepland onderhoud 2022 voor datums en tijden voor gepland onderhoud.

De normale dienstverlening wordt hervat zodra het onderhoud is voltooid.

17 februari 2022

CertCentral: Verbeterd goedkeuringsproces voor EV TLS-certificaataanvragen via geverifieerde contactpersonen

We hebben in CertCentral en de CertCentral Services API het proces voor het aanvragen van EV TLS-certificaten bijgewerkt, zodat er alleen goedkeuringsmails voor EV TLS-aanvragen worden verzonden naar de geverifieerde contactpersonen die u op de certificaataanvraag hebt vermeld.

Opmerking

Voorheen was het zo dat als u een EV TLS-certificaat aanvroeg, wij de goedkeuringsmail voor de EV-order naar alle geverifieerde contactpersonen voor de organisatie stuurden.

Geverifieerde contactpersonen toevoegen aan een EV TLS-certificaataanvraag:

CertCentral

Wanneer ui een EV TLS-certificaat aanvraagt kunt u:

De bestaande geverifieerde contactpersonen die aan de organisatie zijn toegewezen behouden

Contactpersonen verwijderen (op z'n minst één is vereist)

Nieuwe contacten toevoegen (we moeten elk nieuw contact valideren, wat de uitgifte van het certificaat kan vertragen)

Services API

Neem wanneer u een EV TLS-certificaat aanvraagt de geverifieerde contacten op in de

organization.contactsmatrix van de JSON-aanvraag. Voor geverifieerde contactpersonen is de waarde van hetcontact_typeveldev_approver.

Meer informatie over EV TLS-certificaataanvragen:

Zie Een EV SSL/TLS-certificaat bestellen voor CertCentral.

Zie Een Basic-EV bestellen, Een Secure Site EV bestellen en Een Secure Site Pro EV bestellen voor Services API.

12 februari 2022

Uitbreiding van de serie IP-adressen die voor DigiCert-services worden gebruikt

In het kader van ons geplande onderhoud op 12 februari 2022 tussen 22:00 en 24:00 uur MST (13 februari 2022, tussen 05:00 en 07:00 UTC) breidt DigiCert de reeks IP-adressen uit die we voor onze services gebruiken. Deze extra IP-adressen maken deel uit van onze inspanningen om de uptime van de service te verhogen en de noodzaak voor downtime van de service tijdens gepland onderhoud te verminderen.

Wat moet ik doen?

Als uw bedrijf witte lijsten* gebruikt, dient u het blok IP-adressen dat hieronder wordt vermeld op te nemen voor 12 februari 2022 zodat uw DigiCert-services en API-integraties normaal blijven functioneren.

Opmerking

*Witte lijsten zijn lijsten voor firewalls die alleen gespecificeerde IP-adressen toestaan om specifieke taken uit te voeren of verbinding te maken met uw systeem.

Nieuwe reeks IP-adressen

Voeg voor 12 februari 2020 deze reeks IP-adressen toe aan uw witte lijst*: 216.168.240.0/20

Belangrijk

We vervangen of verplaatsen geen enkel IP-adres. We breiden alleen de reeks IP-adressen uit die we gebruiken om onze diensten te leveren.

Meer informatie vindt u in ons kennisbank-artikel: Expanding Range of IP Addresses for DigiCert Services (Uitbreiding van onze reeks IP-adressen voor DigiCert-services). Neem bij vragen gerust contact op met uw accountmanager of met DigiCert Support.

Betrokken services:

CertCentral / Services API

ACME

Discovery / API

Firewall-instellingen voor Discovery-sensoren

ACME-automatisering / API

Certificate Issuing Service (CIS)

Simple Certificate Enrollment Protocol (SCEP)

URL voor API-toegang

Direct Cert Portal / API

DigiCert-website

Validatieservices

PKI Platform 8

PKI Platform 7 (Japan en Australië)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Manager

Automation Manager

9 februari 2022

CertCentral Services API: Verbeteringen aan domeininformatie

We hebben de API-respons bijgewerkt voor Domeininformatie zodat ze nu de expiration_date parameter voor het DCV-token gekoppeld aan het domein bevat. Wanneer u nu de Domeininformatie-API oproept en de waarde van de include_dcv queryparameter instelt als 'waar', omvat het dcv_token object in de respons de expiration_date van het DCV-token voor het domein.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}8 februari 2022

Accountbeveiligingsfunctie: Goedgekeurde e-maildomeinen voor gebruikers

CertCentral-beheerders kunnen nu specificeren voor welke e-maildomeinen gebruikers een CertCentral-account kunnen aanmaken. Dit helpt te voorkomen dat e-mails worden verzonden naar niet-goedgekeurde, algemene e-maildomeinen (@gmail.com, @yahoo.com), of domeinen die eigendom zijn van derde partijen. Als een gebruiker probeert een e-mailadres in te stellen of te wijzigen in een niet-goedgekeurd domein, krijgt de gebruiker een foutmelding.

Vind deze instellingen in Instellingen > Voorkeuren . Vouw Geavanceerde Instellingen uit en zoek naar de sectie Goedgekeurde e-maildomeinen.

Opmerking

Deze instellingen hebben geen invloed op bestaande gebruikers met niet-goedgekeurde e-mailadressen. Ze zijn alleen van invloed op nieuwe gebruikers en wijzigingen aan e-mailadressen die na het configureren van deze instelling zijn aangebracht.

1 februari 2022

Verified Mark Certificates (VMC): Drie nieuwe goedgekeurde merkenbureaus

We zijn verheugd te kunnen aankondigen dat DigiCert nu nog drie andere bureaus voor intellectueel eigendom erkent voor het verifiëren van het logo voor uw VMC-certificaat. Deze nieuwe bureaus bevinden zich in Korea, Brazilië en India.

Nieuwe goedgekeurde merkenbureaus:

Andere goedgekeurde merkenbureaus:

Wat is een Verified Mark-certificaat?

Verified Mark-certificaten (VMC's) zijn een nieuw type certificaat waarmee bedrijven een gecertificeerd merklogo naast het 'afzender'-veld in de inbox van klanten kunnen weergeven.

Uw logo is zichtbaar voordat het bericht wordt geopend.

Het logo bevestigt de DMARC-status van uw domein en de geverifieerde identiteit van uw organisatie.

Bugfix: E-mail over CS (Code Signing)-certificaatgeneratie alleen naar CS-geverifieerde contactpersoon verzonden

We hebben een bug hersteld in het proces voor de uitgifte van Code Signing (CS)-certificaten, waarbij we de e-mail voor het genereren van het certificaat alleen naar de CS-geverifieerde contactpersoon verzonden. Deze bug deed zich alleen voor wanneer de aanvrager geen CSR bij de Code Signing-certificaataanvraag voegde.

Nu sturen we voor orders die zonder CSR worden ingediend de e-mail voor het genereren van het code signing-certificaat naar:

De certificaataanvrager

De CS-geverifieerde contactpersoon

Aanvullende e-mailadressen opgenomen in de order

Let op

DigiCert raad aan om uw Code Signing-certificaataanvraag met een CSR in te dienen. Momenteel is Internet Explorer de enige browser die het genereren van sleutelparen ondersteunt. Zie ons kennisbank-artikel: Keygen-support gestopt in Firefox 69.

25 januari 2022

Updates voor OV- en EV TLS-certificaatprofielen.

Bij ons werk aan het op één lijn brengen van onze DV-, OV- en EV TLS-certificaatprofielen, brengen we een kleine wijziging aan in onze OV- en EV TLS-certificaatprofielen. Op 25 januari 2022stellen we de extensie Basisbeperkingen in op niet-kritisch in onze OV- en EV TLS-certificaatprofielen.

Let op

DV TLS-certificaten worden al uitgegeven met de extensie Basisbeperkingen Basic Constraints ingesteld op niet-kritisch.

Wat moet ik doen?

U hoeft geen actie te ondernemen. U zou geen verschil mogen merken in het uitgifteproces van uw certificaten. Als het echter voor uw TLS-certificaatproces noodzakelijk is dat de extensie Basisbeperkingen ingesteld is op kritisch, dient u onmiddellijk contact op te nemen met uw accountmanager of DigiCert Support.

maandag 24 januari 2022

Verbeterde Domeinpagina's, Validatiestatusfiler - Voltooid/Gevalideerd

Op de pagina Domeinen, in de vervolgkeuzelijst Validatiestatus, hebben we het filter Voltooid/Gevalideerd bijgewerkt zodat het makkelijker is om domeinen te vinden met voltooide en actieve domeincontrolevalidatie (DCV).

Let op

Wanneer u voorheen naar domeinen met Voltooide/Gevalideerd DCV zocht, retourneerden we alle domeinen met voltooide DCV, zelfs als de domeinvalidatie was verlopen.

Als u nu zoekt naar domeinen met Voltooide/Gevalideerde DCV, retourneren we alleen domeinen met voltooide en actieve DCV in uw zoekresultaten. Gebruik voor het vinden van domeinen met verlopen DCV het filter Verlopen in de vervolgkeuzelijst Validatiestatus.

Domeinen vinden met voltooide en actieve DCV

Ga in het linker hoofdmenu in CertCentral naar Certificaten > Domeinen.

Selecteer op de pagina Domeinen, in de vervolgkeuzelijst Validatiestatus, Voltooid/Gevalideerd.

CertCentral Services API: Verbetering in Domeinen weergeven