CertCentral

2022 changes

31 de diciembre de 2022

Cronograma de mantenimientos 2022 de DigiCert

Para que sea más fácil planificar sus tareas relacionadas con sus certificados, hemos programado nuestro cronograma de períodos de mantenimiento para 2022 con anticipación. Consulte Mantenimiento programado para 2022 de DigiCertEsta página se actualiza con toda la información de nuestro cronograma de mantenimiento.

Debido a que tenemos clientes en todo el mundo, entendemos que no hay un buen momento para todos. Sin embargo, luego de examinar la información de uso por los clientes, seleccionamos los horarios que afectarán a la menor cantidad de clientes posible.

Acerca de nuestro cronograma de mantenimiento

Programamos el mantenimiento para el primer fin de semana de cada mes, salvo indicación contraria.

Cada período de mantenimiento dura 2 horas.

Aunque tenemos redundancias para proteger su servicio, algunos servicios de DigiCert podrían no estar disponibles.

Todas las funciones normales volverán a estar disponibles tras el mantenimiento.

Para obtener actualizaciones en vivo sobre el mantenimiento, suscríbase a la página de estado de DigiCert. Esta suscripción incluye alertas por correo electrónico para saber cuándo comienza y cuándo termina el mantenimiento.

Si necesita más información relacionada con estos períodos de mantenimiento, póngase en contacto con su gestor de cuentas o con el servicio de soporte técnico de DigiCert.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Nota

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Nota

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Nota

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Nota

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Nota

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Nota

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Aviso

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

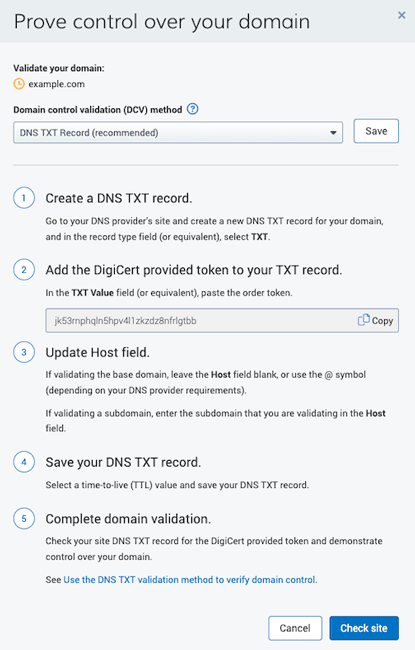

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Nota

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Nota

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Nota

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Sugerencia

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

6 de junio de 2022

Mejoras a la API de la biblioteca de informes de CertCentral

A DigiCert le complace anunciar las siguientes mejoras a la API de la biblioteca de informes de CertCentral:

Suspender ejecuciones de informes al eliminar informes programados

Agregamos un nuevo terminal: Eliminar informe de trabajo. Eliminar un informe programado suspende las futuras ejecuciones de informes. Las ejecuciones de informes completadas con la misma Id. del informe siguen disponibles para la descarga después de que elimine el informe programado.

Nota

Antes, solo podía editar la programación de un informe o eliminar un informe programado y todas las ejecuciones de informes completadas.

Generar informes con los datos de la subcuenta solamente

Para los terminales Crear informe y Editar informe, agregamos una nueva opción a la lista de valores permitidos division_filter_type: EXCLUDE_ALL_DIVISIONS. Use este valor para excluir todos los datos de cuentas principales del informe. Los informes que usan esta opción solo incluyen datos de las subcuentas elegidas (sub_account_filter_type).

Nota

Antes, no podía generar informes de subcuentas sin incluir datos de una o más divisiones en la cuenta principal.

Obtener más información

4 de junio de 2022

Próximo mantenimiento programado

DigiCert realizará un mantenimiento programado el 4 de junio de 2022, entre las 22:00 y las 24:00 MDT (5 de junio de 2022, entre las 04:00 y las 06:00 UTC). Aunque tenemos redundancias para proteger sus servicios, algunos servicios de DigiCert podrían no estar disponibles en ese momento.

¿Qué puedo hacer?

Programe pedidos, renovaciones y reemisiones de alta prioridad antes o después de la ventana de mantenimiento.

Espere que ocurran interrupciones si usa las API para la emisión inmediata de certificados y las tareas automatizadas.

Para obtener actualizaciones en vivo sobre el mantenimiento, suscríbase a la página de estado de DigiCert. Esta suscripción incluye alertas por correo electrónico para saber cuándo comienza y cuándo termina el mantenimiento.

Consulte el mantenimiento programado para 2022 de DigiCert para consultar las fechas y horas del mantenimiento programado.

Los servicios se restablecerán tan pronto como se complete el mantenimiento.

31 de mayo de 2022

API de servicios de CertCentral: Respuesta mejorada de la API de información del pedido

Actualizar: Para dar a los consumidores de la API más tiempo para evaluar la repercusión de los cambios de respuesta de la API de información del pedido en sus integraciones, estamos posponiendo esta actualización hasta el 31 de mayo de 2022. Originalmente, planificamos publicar los cambios descritos a continuación el 25 de abril de 2022.

El 31 de mayo de 2022, DigiCert hará las siguientes mejoras a la API de Información del pedido. Estos cambios eliminan valores no utilizados y actualiza la estructura de datos del objeto de detalles del pedido para ser más consistente para pedidos en distintos estados a través de los tipos de productos.

Para obtener más información y ejemplos de respuestas para certificados TLS públicos, firma de código, firma de documento y certificados de Clase 1 S/MIME, vea la documentación de referencia para el terminal Información del pedido.

Si tiene preguntas o necesita ayuda con estos cambios, póngase en contacto con el representante de su cuenta o con soporte de DigiCert.

Mejoras generales

Los siguientes cambios se aplican a pedidos para distintos tipos de certificados, independientemente del estado del pedido.

Parámetros eliminados:

public_id(cadena)Para todos los pedidos, la API dejará de devolver el parámetro

public_id. DigiCert ya no admite el flujo de trabajo de instalación rápida que requirió un valorpublic_id.certificate.ca_cert_id(cadena)Para los pedidos de certificados DV, la API dejará de devolver el parámetro

ca_cert_id. El valor de este parámetro es una Id. interna para el certificado de la ICA emisora y no se puede usar a nivel externo. La API ya excluye el parámetroca_cert_idde los detalles del pedido para otros tipos de productos.Para obtener el nombre y la Id. pública del certificado de la ICA emisora asociado con el pedido, use el objeto

ca_certen cambio.verified_contacts(matriz de objetos)Para los pedidos de certificado de firma de documento, la API dejará de devolver la matriz

verified_contacts. La API ya excluye la matrizverified_contactsde los detalles del pedido para otros tipos de productos.certificate.dns_names(matriz de cadenas)Si no hay nombres de DNS asociados con el pedido (por ejemplo, si el pedido es para un certificado de firma de código, firma de documento o Clase 1 S/MIME), la API dejará de devolver la matriz

dns_names.Antes, la API devolvía una matriz

dns_namescon una cadena vacía:[" "]certificate.organization_units(matriz de cadenas)Si no hay unidades la organización asociadas con el pedido, la API dejará de devolver una matriz

organization_units.Antes, para algunos tipos de productos, la API devolvía una matriz

organization_unitscon una cadena vacía:[" "]certificate.cert_validityEn el objeto

cert_validity, la API solo devolverá una clave/par de valores para la unidad que se utilicen para establecer el período de validez del certificado cuando se creó el pedido. Por ejemplo, si el período de validez del certificado es de 1 año, el objetocert_validitydevolverá un parámetroyearscon un valor de 1.Antes, el objeto

cert_validitya veces devolvía valores tanto paradayscomoyears.

Parámetros agregados:

order_validity(objeto)Para los pedidos de certificados de firma de código, firma de documento y de cliente, la API comenzará a devolver un objeto

order_validity.El objeto

order_validitydevuelvedays,yearsocustom_expiration_datepara el período de validez del pedido. La API ya incluye unorder_validityobjeto en los detalles del pedido para los productos SSL/TLS públicos.payment_profile(objeto)Para los pedidos de certificados DV, si el pedido está asociado con una tarjeta de crédito guardada, la API comenzará a devolver un objeto

payment_profile. La API ya incluye un objetopayment_profileen los detalles del pedido para otros tipos de producto.server_licenses(número entero)Para los pedidos de certificados DV, la API empezará a devolver el parámetro

server_licenses. La API ya incluye el parámetroserver_licensesen los detalles del pedido para otros tipos de productos.

Solicitudes de pedido no aprobadas

Los siguientes cambios se aplican solamente a solicitudes de pedido de certificado que están pendientes de aprobación o que se han rechazado. Estos cambios llevan la estructura de datos de la respuesta más cerca de lo que la API devuelve después de que se aprueba la solicitud y el pedido se envía a DigiCert para la validación y la emisión.

Para administrar solicitudes no aprobadas y rechazadas, recomendamos utilizar Solicitar terminales (/request) en lugar de recuperar los detalles del pedido. Diseñamos los terminales /request para administrar las solicitudes de pedido de certificados pendientes y rechazados, y estos terminales permanecen sin modificaciones.

Nota

Para una emisión de certificados más rápida, recomendamos usar un flujo de trabajo que saltee u omita el paso de aprobación de la solicitud para los nuevos pedidos de certificados. Si el flujo de trabajo de su API ya saltea u omite el paso de aprobación, puede ignorar de manera segura los cambios a continuación. Obtenga más información sobre cómo eliminar el paso de aprobación:

Parámetros agregados:

disable_ct(booleano)allow_duplicates(booleano)cs_provisioning_method(cadena)

Parámetros eliminados:

server_licenses(número entero)Para solicitudes de pedido no aprobadas, la API dejará de devolver el parámetro

server_licenses. La API seguirá incluyendo el parámetroserver_licensesen los detalles del pedido para las solicitudes de pedido aprobadas.

Objeto organization mejorado

Para brindar una estructura de datos consistente en los detalles del pedido y en las solicitudes de pedido no aprobadas, la API devolverá un objeto organization modificado en las solicitudes de pedido no aprobadas.

La API dejará de devolver las siguientes propiedades no esperadas en las solicitudes de pedido no aprobadas para todos los tipos de producto:

organization.status(cadena)organization.is_hidden(booleano)organization.organization_contact(objeto)organization.technical_contact(objeto)organization.contacts(matriz de objetos)

La API empezará a devolver las siguientes propiedades esperadas, si existen, en las solicitudes de pedido no aprobadas para todos los tipos de producto:

organization.name(cadena)organization.display_name(cadena)organization.assumed_name(cadena)organization.city(cadena)organization.country(cadena)

Para obtener detalles de la organización no incluidos en la respuesta Información del pedido, use el terminal de API Información de la organización.

24 de mayo de 2022

CertCentral va a emitir certificados GeoTrust y RapidSSL DV desde los nuevos certificados de CA intermedia

El 24 de mayo de 2022, entre las 9:00 a. m. y 11:00 a. m. MDT (3:00 p. m. y 5:00 p. m. UTC), DigiCert reemplazará los certificados de CA intermedia (ICA) GeoTrust y RapidSSL mencionados a continuación. Ya no podemos emitir certificados DV con una validez máxima (397 días) desde estas intermedias.

GeoTrust TLS DV RSA combinado SHA256 2020 CA-1

GeoTrust TLS DV RSA combinado SHA256 2021 CA-1

RapidSSL TLS DV RSA combinado SHA256 2020 CA-1

RapidSSL TLS DV RSA combinado SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Consulte el artículo de conocimientos Actualización de la ICA de DigiCert.

¿Cómo me afecta esto?

La implementación de los nuevos certificados de ICA no afecta a sus certificados DV existentes. Los certificados activos emitidos desde los certificados ICA reemplazados seguirán siendo confiables hasta que caduquen.

Sin embargo, todos los nuevos certificados, incluida la reemisión de certificados, se emitirán desde los nuevos certificados de ICA. Para garantizar que las sustituciones de certificados de ICA pasen desapercibidas, incluya siempre el certificado de ICA provisto con cada certificado TLS que instale.

Fijar las versiones antiguas de los certificados CA de intermediarios

Forzar la aceptación de las versiones antiguas de los certificados CA de intermediarios

Operar una tienda de confianza que incluya las versiones antiguas de los certificados CA de intermediarios

Acción requerida

Si practica la fijación, la aceptación de codificado de forma rígida u opera una tienda de confianza, actualice su entorno a la mayor brevedad posible. Debe dejar de fijar y usar certificados de ICA de codificado de forma rígida o hacer los cambios necesarios para garantizar que sus certificados GeoTrust DV y RapidSSL DV emitidos desde los nuevos certificados de ICA san confiables. En otras palabras, asegúrese de que puedan encadenarse a su nuevo certificado de ICA y raíz confiable.

Consulte la página Certificados de autoridad de raíz confiable de DigiCert para descargar copias de los nuevos certificados de CA intermedia.

¿Qué pasa si necesito más tiempo?

Si necesita más tiempo para actualizar su entorno, puede seguir usando los antiguos certificados de ICA de 2020 hasta que caduquen. Póngase en contacto con soporte técnico de DigiCert, y ellos podrán configurar eso para su cuenta. No obstante, después del 31 de mayo de 2022, los certificados RapidSSL DV y GeoTrust DV emitidos desde los certificados de ICA de 2020 se truncarán a menos de un año.

18 de mayo de 2022

CertCentral: DigiCert KeyGen, nuestro nuevo servicio de generación de claves

A DigiCert le complace anunciara nuestro nuevo servicio de generación de claves: KeyGen. Use KeyGen para generar e instalar sus certificados de cliente y firma de código desde su navegador. KeyGen se puede usar en macOS y Windows y es compatible con todos los navegadores importantes.

Con KeyGen, no puede generar una CSR para pedir sus certificados de cliente y de código de firma. Realice su pedido sin una CSR. Después de que procesemos el pedido y su certificado esté listo, DigiCert envía un correo electrónico de "Generar su certificado" con instrucciones sobre cómo usar KeyGen para obtener su certificado.

¿Cómo funciona KeyGen?

KeyGen genera un par de claves y después usa la clave pública para crear una solicitud de firma de certificado (CSR). KeyGen envía la CSR a DigiCert, y DigiCert enviamos el certificado de regreso a KeyGen. Después, KeyGen descarga un archivo PKCS12 (.p12) a su escritorio que contiene el certificado y la clave privada. La contraseña que crea durante el proceso de generación de certificado protege el archivo PKCS12. Cuando usa la contraseña para abrir el archivo del certificado, el certificado se instala en su almacén de certificados personales.

Para obtener más información sobre cómo generar certificados de cliente y de firma de código desde su navegador, consulte las siguientes instrucciones:

9 de mayo de 2022

API de servicios de CertCentral: Tipo de datos solucionados para el valor del usuario vacío en la respuesta de la API de la información del pedido

Solucionamos un problema donde la API de Información del pedido (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) devolvió el tipo de datos incorrecto para el campo user cuando ningún usuario está asociado con el pedido. Ahora, para los pedidos sin datos del usuario, el terminal Información del pedido devuelve un objeto vacío user ("user": {} ) en vez de devolver una matriz vacía ("user": []).

7 de mayo de 2022

Próximo mantenimiento programado

Actualizar: No hay un tiempo de inactividad planificado durante el mantenimiento del 7 de mayo MDT (8 de mayo, UTC).

DigiCert realizará un mantenimiento programado el 7 de mayo de 2022, entre las 22:00 y las 24:00 MDT (8 de mayo de 2022, entre las 04:00 y las 06:00 UTC). Aunque tenemos redundancias para proteger sus servicios, algunos servicios de DigiCert podrían no estar disponibles en ese momento.

Los servicios se restablecerán tan pronto como completemos el mantenimiento.

¿Qué puedo hacer?

Planifique en consecuencia:

Programe pedidos, renovaciones y reemisiones de alta prioridad antes o después de la ventana de mantenimiento.

Espere que ocurran interrupciones si usa las API para la emisión inmediata de certificados y las tareas automatizadas.

Para obtener actualizaciones en vivo sobre el mantenimiento, suscríbase a la página de estado de DigiCert. Esta suscripción incluye alertas por correo electrónico para saber cuándo comienza y cuándo termina el mantenimiento.

Consulte el calendario de mantenimiento 2022 de DigiCert para fechas y horas del mantenimiento.

18 de abril de 2022

CertCentral: Los planes multianuales ahora están disponibles para certificados de marca verificada

Nos complace anunciar que los Planes multianuales ahora se encuentran disponibles para certificados de marca verificada (VMC) en CertCentral y en la API de servicios de CertCentral.

Los Planes multianuales de DigiCert® le permiten pagar un único precio con descuento por hasta seis años de cobertura de marca verificada. Con un Plan multianual, usted elige la duración de la cobertura que desea (hasta seis años). Hasta que el plan caduque, puede volver a emitir el certificado sin costo cada vez que llegue al final de su período de validez.

Nota

Según la duración de su plan, es posible que deba revalidar su dominio y organización varias veces durante el Plan multianual.

Planes multianuales para VMC en la API de servicios

En la API de servicios, cuando envía una solicitud de pedido para un VMC, use el objeto order_validity para establecer la duración de cobertura para su Plan multianual (de 1 a 6 años). Para obtener más información, consulte

¿Qué es un certificado de marca verificada?

Los certificados de marca verificada (VMC) son un nuevo tipo de certificado que permite a las compañías ubicar un logotipo de la marca certificada junto al campo “remitente” en las bandejas de entrada del cliente.

Su logotipo está visible antes de que se abra el mensaje.

Su logotipo actúa como confirmación del estado de DMARC de su dominio y de la identidad autenticada de su organización.

11 de abril de 2022

API de servicios de CertCentral: Terminales de API de bloqueo de dominio

A DigiCert le complace anunciar que nuestra función de bloqueo de dominio ahora está disponible en la API de servicios de CertCentral.

Nota

Antes de poder usar los terminales de bloqueo de dominio, primero debe habilitar el bloqueo de dominio para su cuenta de CertCentral. Consulte Bloqueo de dominio: habilitar el bloqueo de dominio para su cuenta.

Nuevos terminales de API

Activar el bloqueo de dominio para un determinado dominio.

Desactivar el bloqueo de dominio

Desactivar el bloqueo de dominio para un determinado dominio.

Verificar CAA (bloqueo de dominio)

Verificar un registro de recursos de CAA de DNS de un dominio determinado para un token de cuenta de bloqueo de dominio.

Actualizar terminales de API

Actualizamos la respuesta para los terminales Información de dominio y Lista de dominios para incluir los siguientes parámetros con detalles del bloqueo de dominio:

domain_locking_status(cadena)Estado de bloqueo del dominio. Solo se devuelve si el bloqueo de dominio está habilitado para la cuenta.

account_token(cadena)Autentificador de cuenta de bloqueo de dominio. Solo se devuelve si el bloqueo de dominio está habilitado para la cuenta y si el bloqueo de dominio se ha activado para el dominio al menos una vez.

Para obtener más información, consulte:

5 de abril de 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Fin de la vida para las actualizaciones de la cuenta desde Symantec, GeoTrust, Thawte o RapidSSL a CertCentral™

Desde el 5 de abril de 2022, MDT, ya no puede actualizar su cuenta Symantec, GeoTrust, Thawte o RapidSSL a CertCentral™.

Si todavía no se mudó a DigiCert CertCentral, actualice ahora para mantener la seguridad de su sitio web y tener acceso continuo a sus certificados.

¿Cómo actualizo mi cuenta?

Para actualizar su cuenta, póngase en contacto con soporte técnico de DigiCert de inmediato. Para obtener más información sobre el proceso de actualización de la cuenta, consulte Actualizar a CertCentral: Lo que debe saber

¿Qué sucede si no actualizo mi cuenta a CertCentral?

Después del 5 de abril de 2022, debe obtener una nueva cuenta de CertCentral y agregar manualmente toda la información de la cuenta, como dominios y organizaciones. Además, no podrá migrar ninguno de los certificados activos a su nueva cuenta.

Para ayudar a configurar su nueva cuenta de CertCentral después del 5 de abril de 2022, póngase en contacto con el soporte técnico de DigiCert.

2 de abril de 2022

Próximo mantenimiento programado

DigiCert realizará un mantenimiento programado el 2 de abril de 2022, entre las 22:00 y las 24:00 MDT (3 de abril de 2022, entre las 04:00 y las 06:00 UTC). Durante este tiempo, es posible que algunos servicios estén inactivos por hasta dos horas.

Aviso

El mantenimiento se realizará una hora más temprano para aquellos que no cumplen con el horario de verano.

Tiempo de inactividad por mantenimiento de la infraestructura

Comenzaremos el mantenimiento relacionado con esta estructura a las 22:00 MDT (04:00 UTC). Luego, los servicios enumerados a continuación es posible que estén inactivos por hasta dos horas.

Emisión de certificado TLS de CertCentral®:

Las solicitudes de certificados TLS enviadas durante este tiempo fallarán

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

CIS y SCEP de CertCentral®:

El Servicio de emisión de certificados (CIS) estará inactivo

El Protocolo de inscripción de certificados simple (SCEP) de CertCentral estará inactivo

Las solicitudes enviadas durante este tiempo fallarán

Las API CIS arrojarán un error de "El servicio 503 no está disponible"

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

Nuevo dominio y validación de organización del portal Direct Cert:

Los nuevos dominios enviados para la validación durante este tipo fallarán

Las nuevas organizaciones enviadas para la validación durante este tipo fallarán

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

Emisión de certificados QuoVadis® TrustLink®:

Las solicitudes de certificados de TrustLink enviadas durante este tiempo se retrasarán

Las solicitudes se añadirán a una cola para su procesamiento posterior

Las solicitudes en cola se procesarán después de que se restablezcan los servicios

Nuevo dominio y validación de organización de Plataforma PKI 8:

Los nuevos dominios enviados para la validación durante este tipo fallarán

Las nuevas organizaciones enviadas para la validación durante este tipo fallarán

Las solicitudes se añadirán a una cola para su procesamiento posterior

Las solicitudes en cola se procesarán después de que se restablezcan los servicios

El acceso a los servicios de agente de autorización del usuario (UAA) estará deshabilitado: tanto en los portales de administrador de UAA y en los portales web del usuario

¿Qué puedo hacer?

Planifique en consecuencia:

Programe pedidos, renovaciones y reemisiones de alta prioridad antes o después de la ventana de mantenimiento.

Espere que ocurran interrupciones si usa las API para la emisión inmediata de certificados y las tareas automatizadas.

Para obtener actualizaciones en vivo sobre el mantenimiento, suscríbase a la página de estado de DigiCert. Esta suscripción incluye alertas por correo electrónico para saber cuándo comienza y cuándo termina el mantenimiento.

Para las fechas y horas de mantenimiento programado, consulte Mantenimiento programado para 2022 de DigiCert.

Los servicios se restablecerán tan pronto como completemos el mantenimiento.

30 de marzo de 2022

CertCentral: La revalidación masiva de dominios ahora está disponible

A DigiCert le complace anunciar que nuestra función de validación masiva de dominios ahora está disponible. No pase tiempo adicional enviando un dominio a la vez para la revalidación. Use la función de revalidación masiva de dominios para enviar de 2 a 25 dominios a la vez para la revalidación.

Recuerde, la validación del dominio solo es válida por 397 días. Para mantener la emisión de certificados sin problemas, DigiCert recomienda completar la validación de control de dominio (DCV) con anticipación antes de que la validación del dominio venza.

Nota

Actualmente, la función de dominio masivo solo admite el método de DCV por correo electrónico. Para usar otro método DCV, tendrá que enviar cada dominio individualmente.

Véalo usted mismo

En su cuenta de CertCentral, en el menú principal izquierdo, vaya a Certificados > Dominios.

En la página Dominios, seleccione los dominios que desea enviar para la revalidación.

En la lista desplegable Enviar dominios para la revalidación, seleccione Enviar dominios para validación basada en correo electrónico.

Consulte Validación previa del dominio: Revalidación masiva de dominios.

24 de marzo de 2022

Fin de la vida de las herramientas de SSL

Desde el 24 de marzo de 2022, cuando visite Herramientas de SSL, verá un mensaje emergente que le hará saber que las Herramientas de SSL ya no están disponibles. Lo alentamos a usar la Herramienta de diagnóstico de instalación SSL de DigiCert®.

Aviso

Si visita otras funciones/páginas de Herramientas de SSL, lo guiaremos hasta otras páginas del sitio en digicert.com que ofrezcan servicios idénticos o similares.

¿Cuál es la Herramienta de diagnóstico de instalación SSL?

La Herramienta de diagnóstico de instalación SSL es una herramienta gratuita, disponible públicamente que verifica lo siguiente:

Instalaciones de certificados

Configuraciones del servidor web

¿Qué debo hacer?

Comenzar a usar la Herramienta de diagnóstico de instalación SSL de DigiCert®. Querrá hacer lo siguiente:

En su navegador, reemplace los marcadores de la Herramienta de SSL con la Herramienta de diagnóstico de instalación SSL de DigiCert®.

Si tiene enlaces a las Herramientas de SSL en su sitio web, reemplácelos con enlaces a la Herramienta de diagnóstico de instalación SSL.

21 de marzo de 2022

Sello del sitio DigiCert ahora disponible para pedidos de certificados OV y EV

Los pedidos de certificados OV y EV básicos de DigiCert incluyen el sello del sitio de DigiCert. Ahora, puede instalar el sello del sitio de DigiCert en el mismo sitio que su certificado SSL básico protege. Los sellos del sitio proporcionan a sus clientes la garantía de que su sitio web está asegurado por DigiCert, uno de los nombres más reconocidos en seguridad TLS/SSL.

Al hacer clic en el sello del sitio, verá detalles adicionales sobre el dominio, la organización, el certificado TLS/SSL y la validación.

Aprenda a configurar e instalar su sello del sitio de DigiCert

Sello inteligente DigiCert

DigiCert también ofrece un tipo de sello del sitio más innovador: el sello inteligente DigiCert. Este sello avanzado es más interactivo e interesante que el sello del sitio de DigiCert. Añadimos un efecto de desplazamiento, una animación y la posibilidad de mostrar el logotipo de su empresa en el efecto de desplazamiento y la animación.

10 de marzo de 2022

CertCentral: Método DCV DNS CNAME ahora disponible para pedidos de certificados DV

En CertCentral y la API de servicios de CertCentral, ahora puede usar el método de validación de control de dominio (DCV) CNAME de DNS para validar los dominios en su pedido de certificado DV.

Nota

Antes, solo podía usar el método DNS CNAME DCV para validar los dominios en pedidos de certificados OV y EV y al realizar la validación previa de los dominios.

Para usar el método DNS CNAME DCV en su pedido de certificado DV:

En CertCentral:

Al pedir un certificado TLS DV, puede seleccionar DNS CNAME como el método de DCV.

En la página de detalles del pedido del certificado TLS DV, puede cambiar el método DCV a registro de DNS CNAME.

En la API de servicios:

Al solicitar un certificado TLS DV, establezca un valor del parámetros de la solicitud dcv_method para dns-cname-token.

Nota

El proceso de AuthKey para generar tokens de solicitud para la emisión inmediata de certificados DV no admite el método DCV DNS CNAME. Sin embargo, puede usar los métodos DCV autenticación de archivo (http‑token) y DNS TXT (dns‑txt‑token). Para obtener más información, visite emisión inmediata de certificados DV.

Para obtener más información sobre cómo usar el método DCV DNS CNAME:

Para CertCentral:

Para la API de servicios:

8 de marzo de 2022

API de servicios de CertCentral: Respuesta mejorada de terminal Lista de dominios

Para hacer que sea más fácil encontrar información sobre el estado de la validación de control de dominio (DCV) para los dominios en su cuenta de CertCentral, añadimos estos parámetros de la respuesta a los objetos del dominio en la respuesta de la API Lista de dominios:

dcv_approval_datetime: Fecha y hora de finalización de la verificación DCV más reciente para el dominio.last_submitted_datetime: Fecha y hora en que el dominio se envió por última vez para la validación.

Para obtener más información, consulte la documentación de referencia para el terminal Lista de dominios

5 de marzo de 2022

Próximo mantenimiento programado

DigiCert realizará un mantenimiento programado el 5 de marzo de 2022, entre las 22:00 y las 24:00 MST (6 de marzo de 2022, entre las 05:00 y las 07:00 UTC). Durante este tiempo, es posible que algunos servicios estén inactivos por hasta dos horas.

Tiempo de inactividad por mantenimiento de la infraestructura

Comenzaremos el mantenimiento relacionado con esta estructura a las 22:00 MST (05:00 UTC). Luego, los servicios enumerados a continuación es posible que estén inactivos por hasta dos horas.

Emisión de certificado TLS de CertCentral™:

Las solicitudes de certificados TLS enviadas durante este tiempo fallarán

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

CIS y SCEP de CertCentral™:

El Servicio de emisión de certificados (CIS) estará inactivo

El Protocolo de inscripción de certificados simple (SCEP) de CertCentral estará inactivo

Las solicitudes enviadas durante este tiempo fallarán

Las API CIS arrojarán un error de "El servicio 503 no está disponible"

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

Nuevo dominio y validación de organización del portal Direct Cert:

Los nuevos dominios enviados para la validación durante este tipo fallarán

Las nuevas organizaciones enviadas para la validación durante este tipo fallarán

Las solicitudes de error deben volver a emitirse una vez restablecidos los servicios

Emisión de certificados QuoVadis™ TrustLink™:

Las solicitudes de certificados de TrustLink enviadas durante este tiempo se retrasarán

Las solicitudes se añadirán a una cola para su procesamiento posterior

Las solicitudes en cola se procesarán después de que se restablezcan los servicios

Nuevo dominio y validación de organización de Plataforma PKI 8:

Los nuevos dominios enviados para la validación durante este tipo fallarán

Las nuevas organizaciones enviadas para la validación durante este tipo fallarán

Las solicitudes se añadirán a una cola para su procesamiento posterior

Las solicitudes en cola se procesarán después de que se restablezcan los servicios

¿Qué puedo hacer?

Planifique en consecuencia:

Programe pedidos, renovaciones y reemisiones de alta prioridad antes o después de la ventana de mantenimiento.

Espere que ocurran interrupciones si usa las API para la emisión inmediata de certificados y las tareas automatizadas.

Para obtener actualizaciones en vivo sobre el mantenimiento, suscríbase a la página de estado de DigiCert. Esta suscripción incluye alertas por correo electrónico para saber cuándo comienza y cuándo termina el mantenimiento.

Para las fechas y horas de mantenimiento programado, consulte la Programación de mantenimiento de 2022 de DigiCert.

Los servicios se restablecerán tan pronto como completemos el mantenimiento.

17 de febrero de 2022

CertCentral: Proceso de aprobación de la solicitud de certificado EV TLS de contacto verificado mejorado

En CertCentral y en la API de servicios de CertCentral, actualizamos el proceso de solicitud de certificado EV TLS para que solo envíe los correos electrónicos de aprobación de la solicitud de EV TLS a los contactos verificados que usted incluya en la solicitud de certificado.

Nota

Antes, cuando solicitaba un certificado EV TLS, enviábamos un correo electrónico de aprobación del pedido EV a todos los contactos verificados para la organización.

Agregar contactos verificados a una solicitud de certificado EV TLS:

CertCentral

Al solicitar un certificado EV TLS, puede:

Mantener los contactos verificados existentes asignados a la organización

Eliminar contactos (se requiere uno al menos)

Agregar nuevos contactos (debemos validar cada contacto nuevo, lo cual puede retrasar la emisión del certificado)

API de servicios

Al solicitar un certificado EV TLS, incluya los contactos verificados en la matriz

organization.contactsde la solicitud JSON. Para los contactos verificados, el valor del campocontact_typeesev_approver.

Para obtener más información sobre las solicitudes de certificados EV TLS:

Para CertCentral, consulte Pedir un certificado EV SSL/TLS.

Para la API de servicios, consulte Pedir EV básico, Pedir Secure Site EV, y Pedir Secure Site Pro EV.

12 de febrero de 2022

Expandir el intervalo de direcciones IP usado para servicios de DigiCert

Como parte de nuestro mantenimiento programado el 12 de febrero de 2022, 22:00-24:00 MST (13 de febrero de 2022, 05:00-07:00 UTC), DigiCert está ampliando el intervalo de direcciones IP que usamos para nuestros servicios. Estas direcciones IP adicionales son parte de nuestros esfuerzos por incrementar el tiempo de actividad del servicio y reducir la necesidad de inactividad del servicio durante el mantenimiento programado.

¿Qué debo hacer?

Si la compañía usa listas de permitidos*, actualícelas para incluir el bloqueo de las direcciones IP mencionadas a continuación antes del 12 de febrero de 2022, para mantener sus servicios de DigiCert e integraciones de API funcionando según lo esperado.

Nota

*Las listas de permitidos son listas para firewalls que solamente permiten que direcciones IP especificadas realicen tareas específicas o se conecten a su sistema.

Nuevo intervalo de direcciones IP

Agregue este intervalo de direcciones IP a su lista de permitidos*: 216.168.240.0/20

Importante

No estamos reemplazando ni eliminando ninguna dirección IP. Solo estamos ampliando el intervalo de direcciones IP que usamos para prestar nuestros servicios.

Para una referencia sencilla, consulte nuestro artículo de conocimientos, Ampliar el intervalo de direcciones IP para los servicios de DigiCert. Si tiene preguntas, póngase en contacto con su gestor de cuentas o con el soporte técnico de DigiCert.

Servicios afectados:

API de servicios de CertCentral:

ACME

Discovery/API

Configuración del firewall del sensor Discovery

Automatización de ACME/API

Servicio de emisión de certificados (CIS)

Protocolo de inscripción de certificados simple (SCEP)

URL de acceso API

Portal Direct Cert/API

Sitio web de DigiCert

Servicios de validación

Plataforma PKI 8

Plataforma PKI 7 (Japón y Australia)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Manager

Automation Manager

9 de febrero de 2022

API de servicios de CertCentral: Mejora en la información de los dominios

Actualizamos la respuesta de la API Información de dominio para que incluya el parámetro expiration_date para el token de DCV asociado con el dominio. Ahora, cuando llame a la API de Información de dominio y establezca el valor del parámetro de la consulta include_dcv como verdadero, el objeto dcv_token en la respuesta incluye el expiration_date del token de DCV para el dominio.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}8 de febrero de 2022

Función de seguridad de la cuenta: Dominios de correo electrónico de usuario aprobados

Los administradores de CertCentral ahora pueden especificar para qué dominios de correo electrónico los usuarios pueden crear una cuenta de CertCentral. Esto ayuda a evitar que los correos electrónicos se envíen a dominios de correo electrónico genéricos, no aprobados (@gmail.com, @yahoo.com) o dominios que sean propiedad de terceros. Si un usuario intenta establecer o cambiar una dirección de correo electrónico del usuario para un dominio no aprobado, recibe un error.

Encuentre esta configuración en Configuración > Preferencias. Amplíe Configuración avanzada y busque la sección Dominios aprobados de correo electrónico.

Nota

Esta configuración no afecta a los usuarios existentes con dirección de correo electrónico no aprobadas. Solo afecta a los nuevos usuarios y a los cambios de correo electrónico hechos después de realizar esta configuración.

1 de febrero de 2022

Certificados de marca verificada (VMC): Tres nuevas oficinas de marca registrada aprobadas

Nos complace anunciar que DigiCert ahora reconoce otras tres oficinas de propiedad intelectual para verificar el logotipo de su certificado de VMC. Estas nuevas oficinas están en Corea, Brasil e India.

Nuevas oficinas de marca registrada aprobadas:

Otras oficinas de marca registrada aprobadas:

¿Qué es un certificado de marca verificada?

Los certificados de marca verificada (VMC) son un nuevo tipo de certificado que permite a las compañías ubicar un logotipo de la marca certificada junto al campo “remitente” en las bandejas de entrada del cliente.

Su logotipo está visible antes de que se abra el mensaje.

Su logotipo actúa como confirmación del estado de DMARC de su dominio y de la identidad autenticada de su organización.

Solución de errores: Correo electrónico de generación de certificado de firma de código (CS) enviado solo al contacto verificado de CS

Solucionamos un error en el proceso de emisión de certificados de firma de código (CS) donde enviábamos el correo electrónico de generación del certificado solo al contacto verificado de CS. Este error solo ocurría cuando el solicitando no incluía una CSR con la solicitud de certificado de firma de código.

Ahora, para los pedidos enviados sin una CSR, enviamos el correo electrónico de generación del certificado de firma de código a:

Solicitante del certificado

Contacto verificado de CS

Correos electrónicos adicionales incluidos con el pedido

Aviso

DigiCert recomienda enviar una CSR con su solicitud de certificado de firma de código. En la actualidad, Internet Explorer es el único navegador que admite la generación de par de claves. Consulte nuestro artículo de conocimientos: Keygen no será compatible con Firefox 69.

25 de enero de 2022

Actualizaciones a los perfiles de certificados TLS OV y EV