OIDC を使用したシングルサインオンの設定

以下の手順に従って、DigiCert ONE アカウントで OIDC (OpenID Connect)を使用した SSO (シングルサインオン)を有効にします。他のサインイン方法も有効になっている場合、ユーザーは使用する方法を選択できます。

前提条件

DigiCert ONE で OIDC を設定する前に、以下のことを確認してください。

お使いの IDP (ID プロバイダ)サービス(例: PingOne、Okta)に対する管理者アクセス権を持っていること。

IDP (ID プロバイダ)側で DigiCert ONE が OIDC アプリケーションとして登録されていること。

IDP 側で ID トークンに

preferred_usernameクレームを含めるよう構成していること。

ヒント

OIDC アプリケーションの登録方法やクレームの設定方法については、IDP のドキュメントを参照してください。

OIDC の設定 - DigiCert ONE

[マネージャ]メニュー()で、[アカウント]を選択します。

[アカウント]メニューで、[アカウント]を選択します。

[アカウント]ページの[名前]列で、OIDC 認証を有効にするアカウントを選択します。

[アカウントの詳細]ページの[すべてのアカウントにアクセスできるユーザーのサインイン設定]で、[OIDC でシングルサインオン]を見つけます。[編集]を選択します。

[OpenID Connect 統合の更新]ページで、[OIDC 認証を有効にする]オプションを選択します。

[OpenID Connect 統合の更新]ページで、次の値をコピーして、DigiCert ONE との OIDC 統合を構成する際に IDP 側の必要な場所に入力します。

リダイレクト/コールバック URL: OIDC が有効化されたアカウントにユーザーがサインインすると、OIDC サービスは認証レスポンスとトークン ID を生成します。OIDC サービスは、この URL を使用して、その認証情報を DigiCert ONE に返します。

ログイン開始エンドポイント: デジサートが提供する URL で、ユーザーは OIDC ベースの SSO で DigiCert ONE にサインインできます。

ログアウトエンドポイント: OIDC プロバイダは、ログアウトエンドポイントを使用して、ユーザーがプロバイダ経由でログインしているすべてのアプリケーションからサインアウトさせることができます。

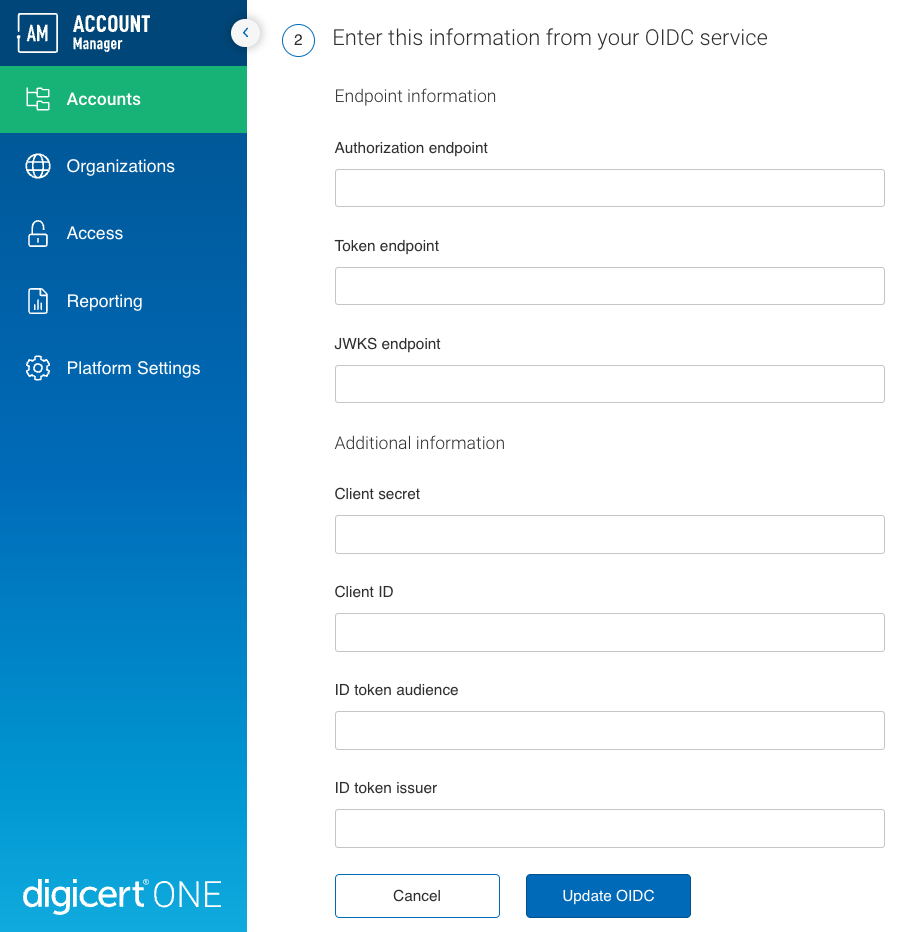

[OIDC サービスからこの情報を入力してください]の下に、IdP から取得した値をそれぞれ入力します。

認可エンドポイント: OIDC サービスの認可エンドポイントです。

トークンエンドポイント: 認証サーバー上のエンドポイントで、DigiCert ONE が OIDC サービスにアクセストークンを要求する際に使用します。

JWKS エンドポイント: 認証サーバー上のエンドポイントで、DigiCert ONE がアクセストークンの署名を検証するための公開鍵を含む JWKS (JSON Web Key Set)を要求する際に使用します。

クライアントシークレット: IDP から提供されるパスワードで、DigiCert ONE が OIDC サービスへの要求を認証するために使用します。

クライアント ID: IDP から提供される ID で、DigiCert ONE が OIDC サービスへの要求時に自身を識別するために使用します。

ID トークンオーディエンス: OIDC サービスが生成する ID トークンの想定受信者です。IDP 側で設定されている IDトークンオーディエンス値と一致している必要があります。

ID トークン発行者: OIDC サービスの ID トークン発行者の名前(URL)です。IDP 側で設定されている IDトークン発行者と一致している必要があります。

[Update OIDC]を選択すると、DigiCert ONE に設定が保存されます。

トラブルシューティング

OIDC を使用した SSO を設定するには、DigiCert® account 用の OIDC アプリケーションを IdP で作成する必要があります。このアプリケーションの作成中に、DigiCert URL が必要になります。アプリケーションの作成後、作成した OIDC アプリケーションから取得した個々の値を DigiCert® account に入力する必要があります。

ヒント

この操作を実行するには、IdP の管理者である必要があります。

選択する IdP:

選択する IdP:

選択する IdP:

選択する IdP:

次の操作

IdP 側で残りのステップをすべて終了し、DigiCert ONE への接続を完了させます。

DigiCert ONE は、アカウント内の既存ユーザーに、「Single sign-on access to DigiCert」というメールを送信します。このメールにより、アカウントに対して SSO が有効になったことがユーザーに通知されます。

二要素認証(2FA)と OIDC を使用した SSO

2FA が有効になっている場合でも、IdP に対してすでに OTP が入力されている場合、デジサートはワンタイムパスワード(OTP)の入力を求めません。