CertCentral

2022 changes

31 dicembre 2022

Programma di manutenzione DigiCert 2022

Per semplificare la pianificazione delle tue attività correlate al certificato, abbiamo programmato anticipatamente i nostri periodi di manutenzione 2022. Consulta Manutenzione programmata DigiCert 2022— Questa pagina viene mantenuta aggiornata con tutte le informazioni sul programma di manutenzione.

Con i clienti in tutto il mondo, capiamo che non esiste un “periodo migliore” per tutti. Tuttavia, dopo aver analizzato i dati sull’utilizzo da parte dei clienti, abbiamo scelto dei periodi che avranno il minimo impatto sui nostri clienti.

Informazioni sul nostro programma di manutenzione

La manutenzione viene programmata per il primo week-end di ciascun mese se non diversamente indicato.

Ciascun periodo di manutenzione viene programmato per 2 ore.

Sebbene abbiamo delle ridondanze per proteggere il tuo servizio, alcuni servizi DigiCert potrebbero essere non disponibili.

Tutte le normali operazioni riprenderanno una volta completata la manutenzione.

Per ricevere aggiornamenti diretti sulla manutenzione, iscriviti alla pagina Stato DigiCert. Questo abbonamento include avvisi di e-mail per quando inizia e finisce la manutenzione.

Se ti servono ulteriori informazioni relative a questi periodi di manutenzione, contatta il tuo account manager o l’assistenza DigiCert.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Nota

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Nota

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Nota

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Nota

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Nota

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Nota

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Avviso

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

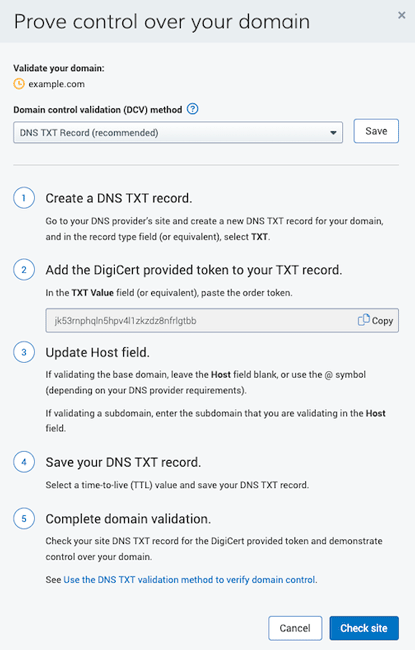

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Nota

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Nota

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Nota

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Suggerimento

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

6 giugno 2022

Miglioramenti dell’API libreria report CertCentral

DigiCert è lieta di annunciare i seguenti miglioramenti all’API libreria report CertCentral:

Sospendi le esecuzioni di report eliminando i report programmati

Abbiamo aggiunto un nuovo endpoint: Elimina report programmato. L’eliminazione di un report programmato sospende le future esecuzioni report. Le esecuzioni di report completate con lo stesso ID report rimangono disponibili per il download dopo aver eliminato il report programmato.

Nota

Prima, potresti modificare solo il programma di un report o eliminare un report programmato e tutte le esecuzioni di report completate.

Genera report solo con dati subaccount

Per gli endpoint Crea report e Modifica report, abbiamo aggiunto una nuova opzione all’elenco dei valori division_filter_type consentiti: EXCLUDE_ALL_DIVISIONS. Usa questo valore per escludere tutti i dati dell’account principale dal report. I report che utilizzano questa opzione includono solo i dati dai subaccount scelti (sub_account_filter_type).

Nota

Prima, non potevi generare i report subaccount senza includere i dati da una o più divisioni nell’account principale.

Scopri di più

4 giugno 2022

Prossima manutenzione programmata

DigiCert eseguirà la manutenzione programmata il 4 giugno 2022, 22:00-24:00 MDT (5 giugno 2022, 04:00-06:00 UTC). Sebbene abbiamo delle ridondanze per proteggere i tuoi servizi, alcuni servizi DigiCert potrebbero essere non disponibili durante questo periodo.

Cosa posso fare?

Programma gli ordini, i rinnovi e le riemissioni con priorità elevata prima o dopo la finestra di manutenzione.

Prevedi delle interruzioni se utilizzi l’API per l’emissione immediata del certificato e altre attività automatizzate.

Per ricevere aggiornamenti diretti sulla manutenzione, iscriviti alla pagina Stato DigiCert. Questo abbonamento include avvisi di e-mail per quando inizia e finisce la manutenzione.

Consulta Manutenzione programmata DigiCert 2022 per le date e gli orari della manutenzione programmata.

I servizi saranno ripristinati non appena la manutenzione sarà completata.

31 maggio 2022

API Services CertCentral: Risposta API per informazioni sull’ordine migliorata

Aggiornamento: Per dare ai clienti API più tempo per valutare l’impatto delle modifiche della risposta API per informazioni sull’ordine al momento della loro integrazione, stiamo posponendo questo aggiornamento fino al 31 maggio 2022. In origine abbiamo programmato di rilasciare le modifiche descritte di seguito il 25 aprile 2022.

Il 31 maggio 2022, DigiCert apporterà i seguenti miglioramenti all’API informazioni ordine. Queste modifiche rimuovono i valori inutilizzati e aggiornano la struttura dei dati dell’oggetto dei dettagli ordine in modo che siano più coerenti per gli ordini in diversi stati attraverso i tipi di prodotto.

Per ulteriori informazioni ed esempi di risposta per i certificati TLS pubblici, di firma codice, firma documento e S/MIME Classe 1, consulta la documentazione di riferimento per l'endpoint Informazioni ordine.

Se hai delle domande o ti serve aiuto con queste modifiche, contatta il tuo rappresentante account o l’assistenza DigiCert.

Miglioramenti generali

Le seguenti modifiche si applicano agli ordini per vari tipi di certificato indipendentemente dallo stato dell’ordine.

Parametri rimossi:

public_id(stringa)Per tutti gli ordini, l’API smetterà di riportare il parametro

public_id. DigiCert non supporta più il flusso di lavoro Express Install che richiedeva un valorepublic_id.certificate.ca_cert_id(stringa)Per gli ordini di certificato DV, l’API smetterà di riportare il parametro

ca_cert_id. Il valore di questo parametro è un ID interno per il certificato ICA emittente e non può essere usato esternamente. L’API esclude già il parametroca_cert_iddai dettagli ordine per altri tipi di prodotto.Per ottenere il nome e l’ID pubblico del certificato ICA emittente associato all’ordine, usare l’oggetto

ca_cert.verified_contacts(matrice di oggetti)Per gli ordini di certificati di firma documento, l’API smetterà di riportare la matrice

verified_contacts. L’API esclude già la matriceverified_contactsdai dettagli ordine per altri tipi di prodotto.certificate.dns_names(matrice di stringhe)Se non vi sono nomi DNS associati all’ordine (ad esempio, se l’ordine riguarda un certificato di firma codice, firma documento o S/MIME Classe 1), l’API smetterà di riportare la matrice

dns_names.Prima, l’API riportava una matrice

dns_namescon una stringa vuota:[" "]certificate.organization_units(matrice di stringhe)Se non vi sono unità di organizzazione associate all’ordine, l’API smetterà di riportare una matrice

organization_units.Prima, per alcuni tipi di prodotto, l’API riportava una matrice

organization_unitscon una stringa vuota:[" "]certificate.cert_validityNell’oggetto

cert_validity, l’API riporterà solo una coppia di chiavi/valori per l’unità usata per impostare il periodo di validità del certificato quando è stato creato l’ordine. Ad esempio, se il periodo di validità del certificato è 1 anno, l’oggettocert_validityriporterà un parametroyearscon il valore 1.Prima, l’oggetto

cert_validitytalvolta riportava dei valori sia perdaysche peryears.

Parametri aggiunti:

order_validity(oggetto)Per gli ordini di certificato di firma codice, firma documento e client, l’API inizierà a riportare un oggetto

order_validity.L’oggetto

order_validityriportadays,yearsocustom_expiration_dateper il periodo di validità ordine. L’API include già un oggettoorder_validitynei dettagli ordine per i prodotti SSL/TLS pubblici.payment_profile(oggetto)Per gli ordini di certificati DV, se l’ordine è associato ad una carta di credito salvata, l’API inizierà a riportare un oggetto

payment_profile. L’API include già un oggettopayment_profilenei dettagli ordine per altri tipi di prodotto.server_licenses(intero)Per gli ordini di certificato DV, l’API inizierà a riportare il parametro

server_licenses. L’API include già il parametroserver_licensesnei dettagli ordine per altri tipi di prodotto.

Richieste di ordine non approvate

Le seguenti modifiche si applicano solo alle richieste d’ordine certificato che sono in attesa di approvazione o che sono state rifiutate. Queste modifiche portano la struttura dei dati della risposta più vicino a ciò che l’API riporta dopo che la richiesta viene approvata e l’ordine viene inviato a DigiCert per la convalida e l’emissione.

Per gestire le richieste non approvate e rifiutate, raccomandiamo di usare gli endpoint Richiesta (/request) anziché recuperare i dettagli ordine. Abbiamo studiato gli endpoint /request per gestire le richieste degli ordini di certificato in attesa e rifiutate, e questi endpoint rimangono invariati.

Nota

Per un’emissione più rapida del certificato, raccomandiamo di utilizzare un flusso di lavoro che salti o ometta la fase di approvazione richiesta per i nuovi ordini di certificato. Se il tuo flusso di lavoro API salta già o omette la fase di approvazione, puoi ignorare le modifiche riportate di seguito senza problemi. Scopri ulteriori informazioni sulla rimozione della fase di approvazione:

Parametri aggiunti:

disable_ct(booleano)allow_duplicates(booleano)cs_provisioning_method(stringa)

Parametri rimossi:

server_licenses(intero)Per le richieste d’ordine non approvate, l’API smetterà di riportare il parametro

server_licenses. L’API continuerà a includere il parametroserver_licensesnei dettagli ordine per le richieste d’ordine approvate.

Oggetto organization migliorato

Per fornire una struttura dati coerente nei dettagli ordine per le richieste d’ordine non approvate e approvate, l’API riporterà un oggetto organization modificato sulle richieste d’ordine non approvate.

L’API smetterà di riportare le seguenti proprietà impreviste sulle richieste d’ordine non approvate per tutti i tipi di prodotto:

organization.status(stringa)organization.is_hidden(booleano)organization.organization_contact(oggetto)organization.technical_contact(oggetto)organization.contacts(matrice di oggetti)

L’API inizierà a riportare le seguenti proprietà impreviste, se esistenti, sulle richieste d’ordine non approvate per tutti i tipi di prodotto:

organization.name(stringa)organization.display_name(stringa)organization.assumed_name(stringa)organization.city(stringa)organization.country(stringa)

Per fare in modo che i dettagli organizzazione non siano inclusi nella risposta Info ordine, utilizza l’endpoint dell’API Info organizzazione.

24 maggio 2022

CertCentral emeyye i certificati DV GeoTrust e RapidSSL dai nuovi certificati CA intermedi

Il 24 maggio 2022, tra le 9:00 e le 11:00 MDT (15:00 e 17:00 UTC), DigiCert sostituirà i certificati CA intermedi (ICA) GeoTrust e RapidSSL elencati di seguito. Non possiamo più emettere certificati DV con la massima validità (397 giorni) da questi intermedi.

GeoTrust TLS DV RSA Mixed SHA256 2020 CA-1

GeoTrust TLS DV RSA Mixed SHA256 2021 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2020 CA-1

RapidSSL TLS DV RSA Mixed SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Consulta l’articolo di KB Aggiornamento ICA DigiCert.

In che modo mi interessa la questione?

L’implementazione di nuovi certificati ICA non interessa i certificati DV esistenti. I certificati attivi emessi dai certificati ICA sostituiti rimarranno attendibili finché non scadono.

Tuttavia, tutti i certificati nuovi, comprese le riemissioni dei certificati, saranno emessi dai nuovi certificati ICA. Per garantire che le sostituzione dei certificati ICA non vengano notate, includi sempre il certificato ICA fornito con ciascun certificato TLS che installi.

Blocca le versioni vecchie dei certificati CA intermedi

Imposta come hard code l’accettazione delle versioni vecchie dei certificati CA intermedi

Usa uno store di fiducia che includa le versioni vecchie dei certificati CA intermedi

Azione necessaria

Se applichi il bloco, l’accettazione hard code o operi uno store di fiducia, aggiorna il tuo ambiente il prima possibile. Dovresti interrompere il blocco e l’hard coding dei certificati ICA o apportare le modifiche necessarie per garantire che i tuoi certificati GeoTrust DV e RapidSSL DV emessi dai nuovi certificati ICA siano attendibili. In altre parole, verifica che possano collegarsi al loro nuovo certificato ICA e alla radice attendibile.

Consulta la pagina Certificati autorità principale attendibile DigiCert per scaricare le copie dei nuovi certificati CA intermedi.

E se mi serve più tempo?

Se ti serve più tempo per aggiornare il tuo ambiente, puoi continuare a usare i vecchi certificati ICA 2020 finché non scadono. Contatta l’assistenza DigiCert che potrà impostarlo per il tuo account. Tuttavia, dopo il 31 maggio 2022, i certificati RapidSSL DV e GeoTrust DV emessi dai certificati ICA 2020 saranno troncati a meno di un anno.

18 maggio 2022

CertCentral: DigiCert KeyGen, il nostro nuovo servizio di generazione chiavi

DigiCert è felice di annunciare il nostro nuovo servizio di generazione chiavi—KeyGen. Usa KeyGen per generare e installare i tuoi certificati client e di firma codice dal tuo browser. KeyGen può essere usato su macOS e Windows ed è supportato da tutti i browser principali.

Con KeyGen, non devi generare una CSR per ordine i tuoi certificati client e di firma codice. Effettua il tuo ordine senza una CSR. Dopodiché, dopo che elaboriamo l’ordine e il tuo certificato è pronto, DigiCert invia un’e-mail "Genera il tuo certificato" con le istruzioni sull’utilizzo di KeyGen per ottenere il tuo certificato.

Come funziona KeyGen?

KeyGen genera una coppia di chiavi, quindi utilizza la chiave pubblica per creare una richiesta di firma certificato (CSR). KeyGen invia la CSR a DigiCert e DigiCert reinvia il certificato a KeyGen. Dopodiché, KeyGen scarica un file PKCS12 (.p12) sul desktop che contiene il certificato e la chiave privata. La password che crei durante il processo di generazione certificato protegge il file PKCS12. Quando utilizzi la password per aprire il file di certificato, il certificato si installa nel tuo archivio certificati personale.

Per ulteriori informazioni sulla generazione di certificati client e di firma codice dal tuo browser, consulta le seguenti istruzioni:

9 maggio 2022

API Services CertCentral: Tipo di dato fisso per valore utente vuoto nella risposta API per le informazioni sull’ordine

Abbiamo risolto un problema dove l’API Informazioni ordine (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) riportava il tipo di dati sbagliato per il campo user quando all’ordine non era associato alcun utente. Adesso, per gli ordini senza dati utente, l’endpoint informazioni ordine riporta un oggetto user vuoto ("user": {} ) anziché riportare una matrice vuota ("user": []).

7 maggio 2022

Prossima manutenzione programmata

Aggiornamento: Non vi sono periodi di inattività programmati durante la manutenzione il 7 maggio MDT (8 maggio UTC).

DigiCert eseguirà la manutenzione programmata il 7 maggio 2022 dalle 22:00 alle 24:00 MDT (8 maggio 2022 dalle 04:00 alle 06:00 UTC). Sebbene abbiamo delle ridondanze per proteggere i tuoi servizi, alcuni servizi DigiCert potrebbero essere non disponibili durante questo periodo.

I servizi saranno ripristinati non appena completiamo la manutenzione.

Cosa posso fare?

Pianifica di conseguenza:

Programma gli ordini, i rinnovi e le riemissioni con priorità elevata prima o dopo la finestra di manutenzione.

Prevedi delle interruzioni se utilizzi l’API per l’emissione immediata del certificato e altre attività automatizzate.

Per ricevere aggiornamenti diretti sulla manutenzione, iscriviti alla pagina Stato DigiCert. Questo abbonamento include avvisi di e-mail per quando inizia e finisce la manutenzione.

Consulta il programma di manutenzione DigiCert 2022 per le date e gli orari di manutenzione.

18 aprile 2022

CertCentral: I piani pluriennali sono ora disponibili per i certificati di marchio verificato

Siamo lieti di annunciare che i piani pluriennali adesso sono disponibili per i certificati di marchio verificato (VMC) in CertCentral e CertCentral Service API.

I piani pluriennali DigiCert® consentono di pagare un unico prezzo scontato per un massimo di sei anni di copertura con certificato di marchio verificato. Con un piano pluriennale, scegli la durata della copertura che desideri (fino a sei anni). Fino alla scadenza del piano, puoi riemettere il certificato gratuitamente ogni volta che raggiunge la fine del suo periodo di validità.

Nota

In base alla durata del piano, potresti dover riconvalidare il tuo dominio e la tua organizzazione più volte durante il piano pluriennale.

Piani pluriennali per VMC in Services API

In Services API, quando invii una richiesta d’ordine per un VMC, usa l’oggetto order_validity per impostare la durata di copertura per il tuo piano pluriennale (1-6 anni). Per ulteriori informazioni consulta:

Cos’è un certificato di marchio verificato?

I certificati di marchio verificato (VMC) sono un nuovo tipo di certificato che consente alle aziende di posizionare un logo di marchio certificato vicino al campo “mittente” nelle caselle di posta in arrivo dei clienti.

Il tuo logo è visibile prima che il messaggio si apra.

Il tuo logo funge da conferma dello stato DMARC del tuo dominio e da identità autenticata della tua organizzazione.

11 aprile 2022

API Services CertCentral: Endpoint API di blocco dominio

DigiCert è lieta di annunciare che la nostra funzione di blocco dominio è ora disponibile in CertCentral Services API.

Nota

Prima di poter utilizzare gli endopoint di blocco dominio, devi prima abilitare il blocco dominio per il tuo account CertCentral. Consulta Blocco dominio – Abilita blocco dominio per il tuo account.

Nuovi endpoint API

Attiva blocco dominio per un determinato dominio.

Disattiva blocco dominio per un determinato dominio.

Controlla un record di risorsa DNS CAA di un determinato dominio per un token di account blocco dominio.

Endpoint API aggiornati

Abbiamo aggiornato la risposta per gli endpoint Info dominio e Elenca domini per includere i seguenti parametri con i dettagli di blocco dominio:

domain_locking_status(stringa)Stato di blocco dominio. Riportato solo se il blocco dominio viene abilitato per l’account.

account_token(stringa)Token di account blocco dominio. Riportato solo se il blocco dominio è abilitato per l’account, e se il blocco dominio è stato attivato per il dominio almeno una volta.

Per ulteriori informazioni, consulta:

5 aprile 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Fine degli aggiornamenti account da Symantec, GeoTrust, Thawte o RapidSSL a CertCentral™

Dal 5 aprile 2022, MDT, non puoi più aggiornare il tuo account Symantec, GeoTrust, Thawte o RapidSSL a CertCentral™.

Se non ti sei già trasferito in DigiCert CertCentral, esegui subito l’upgrade per mantenere la protezione del sito web e l’accesso continuo ai tuoi certificati.

In che modo aggiorno i miei account?

Per aggiornare il tuo account, contatta immediatamente l’assistenza DigiCert. Per ulteriori informazioni sulla procedura di aggiornamento account, consulta Aggiornamento a CertCentral: Cosa devi sapere

Cosa succede se non aggiorno il mio account a CertCentral?

Dopo il 5 aprile 2022, devi richiedere un nuovo account CertCentral e aggiungere manualmente tutte le informazioni account, come domini e organizzazioni. Inoltre, non potrai migrare alcun certificato attivo nel tuo nuovo account.

Per configurare il tuo nuovo CertCentral dopo il 5 aprile 2022, contatta l’assistenza DigiCert.

2 aprile 2022

Prossima manutenzione programmata

DigiCert eseguirà la manutenzione programmata il 2 aprile 2022 dalle 22:00 alle 24:00 MDT (3 aprile 2022 dalle 04:00 alle 06:00 UTC). Durante questo periodo, alcuni servizi potrebbero essere inattivi per un massimo di due ore.

Avviso

La manutenzione avverrà un'ora prima per chi non osserva l'ora legale.

Tempo di inattività per manutenzione correlata all’infrastruttura

Inizieremo la manutenzione correlata all’infrastruttura alle 22:00 MDT (04:00 UTC). Dopodoché, i servizi elencati di seguito potrebbero essere inattivi per un massimo di due ore.

Emissione del certificato TLS CertCentral®:

Le richieste di certificato TLS inviate durante questo periodo non andranno a buon fine

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

CIS e CertCentral® SCEP:

Il Servizio di rilascio dei certificati (CIS) sarà inattivo

Il Protocollo di iscrizione al registro dei certificati semplici (SCEP) CertCentral sarà inattivo

Le richieste inviate durante questo periodo non andranno a buon fine

Le API CIS riporteranno un errore "503 Servizio non disponibile"

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

Nuova convalida dell'organizzazione o del dominio Direct Cert Portal:

I nuovi domini inviati per la convalida durante questo periodo non andranno a buon fine

Le nuove organizzazioni inviate per la convalida durante questo periodo non andranno a buon fine

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

Emissione del certificato QuoVadis® TrustLink®:

Le richieste di certificato TrustLink inviate durante questo periodo saranno ritardate

Le richieste saranno aggiunte ad una coda per l’elaborazione successiva

Le richieste in coda saranno elaborate dopo il ripristino dei servizi

Nuova convalida dell'organizzazione o del dominio PKI Platform 8:

I nuovi domini inviati per la convalida durante questo periodo non andranno a buon fine

Le nuove organizzazioni inviate per la convalida durante questo periodo non andranno a buon fine

Le richieste saranno aggiunte ad una coda per l’elaborazione successiva

Le richieste in coda saranno elaborate dopo il ripristino dei servizi

L’accesso ai servizi User Authorization Agent (UAA) saranno disattivati: i portali web UAA sia amministratore che utente

Cosa posso fare?

Pianifica di conseguenza:

Programma gli ordini, i rinnovi e le riemissioni con priorità elevata prima o dopo la finestra di manutenzione.

Prevedi delle interruzioni se utilizzi l’API per l’emissione immediata del certificato e altre attività automatizzate.

Per ricevere aggiornamenti diretti sulla manutenzione, iscriviti alla pagina Stato DigiCert. Questo abbonamento include avvisi di e-mail per quando inizia e finisce la manutenzione.

Per le date e gli orari di manutenzione programmata, consulta Manutenzione programmata DigiCert 2022.

I servizi saranno ripristinati non appena completiamo la manutenzione.

30 marzo 2022

CertCentral: La riconvalida dominio in gruppo ora è disponibile

DigiCert è lieta di annunciare che la nostra funzione di convalida dominio in gruppo è ora disponibile. Non impiegare altro tempo a inviare un dominio alla volta per la riconvalida. Usa la nostra funzione di riconvalida domini in blocco per inviare da 2 a 25 domini alla volta per la riconvalida.

Nota: la convalida dominio è valida solo per 397 giorni. Per mantenere un’emissione regolare dei certificati, DigiCert consiglia di completare la convalida di controllo dominio (DCV) prima che scada la convalida del dominio.

Nota

Attualmente, la funzione di dominio in gruppo supporta il metodo DCV e-mail. Per usare un altro metodo DCV, dovrai inviare ciascun dominio singolarmente.

Consulta per te stesso

Nel tuo account CertCentral, nel menu principale sinistro, vai su Certificati > Domini.

Nella pagina Domini, seleziona i domini che vuoi inviare per la riconvalida.

Nel menu a discesa Invia i domini per la riconvalida, seleziona Invia domini per la convalida basata su e-mail.

Consulta Pre-convalida dominio: Riconvalida domini in blocco.

24 marzo 2022

Fine degli strumenti SSL

Dal 24 marzo 2022, quando visiti Strumenti SSL, vedrai un messaggio a comparsa che ti comunica che gli Strumenti SSL non sono più disponibili. Ti invitiamo a usare lo Strumento diagnostica installazione SSL DigiCert®.

Avviso

Se visiti altre funzioni/pagine degli Strumenti SSL, ti guideremo in altre pagine del sito su digicert.com che offrono servizi simili o identici.

Cos’è lo Strumento diagnostica installazione SSL?

Lo Strumento diagnostica installazione SSL è uno strumento gratuito pubblicamente disponibile che controlla:

Le installazioni certificato

Le configurazione server web

Cosa devo fare?

Inizia a usare lo Strumento diagnostica installazione SSL DigiCert®. Potrai fare quanto segue:

Nel browser, sostituisci i segnalibri dello Strumento SSL con lo Strumento diagnostica installazione SSL DigiCert®.

Se hai dei link agli Strumenti SSL sul tuo sito web, sostituiscili con i link allo Strumento diagnostica installazione SSL.

21 marzo 2022

Sigillo sito DigiCert ora disponibile per gli ordini di certificato EV ed OV base

Gli ordini di certificato EV ed OV base DigiCert includono il sigillo sito DigiCert. Adesso, puoi installare il sigillo sito DigiCert sullo stesso sito che protegge il tuo certificato SSL base. I sigilli sito forniscono ai tuoi clienti la garanzia che il tuo sito web è protetto da DigiCert—uno dei nomi più riconosciuti nella sicurezza TLS/SSL.

Quando fai clic sul sigillo sito, vedi ulteriori dettagli sul dominio, l’organizzazione, il certificato TLS/SSL e la convalida.

Scopri come configurare e installare il tuo sigillo sito DigiCert

DigiCert Smart Seal

DigiCert offre anche un tipo di sigillo sito più innovativo—il DigiCert Smart Seal. Questo sigillo avanzato è più interattivo e coinvolgente rispetto al sigillo sito DigiCert. Abbiamo aggiunto un effetto di passaggio mouse, l’animazione e la capacità di visualizzare il logo aziendale nell’effetto di passaggio mouse e nella funzione di animazione.

10 marzo 2022

CertCentral: Metodo DNS CNAME DCV ora disponibile per gli ordini di certificato DV

In CertCentral e in CertCentral Services API, ora puoi utilizzare il metodo di convalida del controllo del dominio (DCV) DNS CNAME per convalidare i domini sul tuo ordine di certificato DV.

Nota

Prima potevi solo usare il metodo DNS CNAME DCV per convalidare i domini sugli ordini di certificato OV ed EV e quando preconvalidavi i domini.

Per usare il metodo DNS CNAME DCV sul tuo ordine di certificato DV:

In CertCentral:

Quando ordini un certificato DV TLS, puoi selezionare DNS CNAME come metodo DCV.

Nella pagina dei dettagli dell’ordine di certificato DV TLS, puoi cambiare il metodo DCV con DNS CNAME Record.

In Services API:

Quando richiedi un certificato DV TLS, imposta il valore del parametro di richiesta dcv_method su dns‑cname‑token.

Nota

Il processo AuthKey per generare i token di richiesta per l’emissione immediata del certificato DV non supporta il metodo DNS CNAME DCV. Tuttavia, puoi usare i metodi DCV File Auth (http‑token) e DNS TXT (dns‑txt‑token). Per ulteriori informazioni visita Emissione immediata di certificati DV.

Per scoprire ulteriori informazioni sull’utilizzo del metodo DCV DNS CNAME:

8 marzo 2022

API Services CertCentral: Miglioramento della risposta dell’endpoint Elenca domini

Per facilitare il reperimento delle informazioni sullo stato di convalida controllo dominio (DCV) per i domini nel tuo account CertCentral, abbiamo aggiunto questi parametri di risposta agli oggetti dominio nella risposta API Elenca domini :

dcv_approval_datetime: Data e ora di completamento del controllo DCV più recente per il dominio.last_submitted_datetime: Data e ora in cui il dominio è stato inviato per la convalida.

Per ulteriori informazioni, consulta la documentazione di riferimento per l’endpoint Elenca domini.

5 marzo 2022

Prossima manutenzione programmata

DigiCert eseguirà la manutenzione programmata il 5 marzo 2022 dalle 22:00 alle 24:00 MST (6 marzo 2022 dalle 05:00 alle 07:00 UTC). Durante questo periodo, alcuni servizi potrebbero essere inattivi per un massimo di due ore.

Tempo di inattività per manutenzione correlata all’infrastruttura

Inizieremo la manutenzione correlata all’infrastruttura alle 22:00 MST (05:00 UTC). Dopodiché, i servizi elencati di seguito potrebbero essere inattivi per un massimo di due ore.

Emissione del certificato TLS CertCentral™:

Le richieste di certificato TLS inviate durante questo periodo non andranno a buon fine

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

CIS e CertCentral™ SCEP:

Il Servizio di rilascio dei certificati (CIS) sarà inattivo

Il Protocollo di iscrizione al registro dei certificati semplici (SCEP) CertCentral sarà inattivo

Le richieste inviate durante questo periodo non andranno a buon fine

Le CIS API riporteranno un errore "503 Servizio non disponibile"

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

Nuova convalida dell'organizzazione o del dominio Direct Cert Portal:

I nuovi domini inviati per la convalida durante questo periodo non andranno a buon fine

Le nuove organizzazioni inviate per la convalida durante questo periodo non andranno a buon fine

Le richieste non riuscite devono essere reinviate dopo il ripristino dei servizi

Emissione del certificato QuoVadis™ TrustLink™:

Le richieste di certificato TrustLink inviate durante questo periodo saranno ritardate

Le richieste saranno aggiunte ad una coda per l’elaborazione successiva

Le richieste in coda saranno elaborate dopo il ripristino dei servizi

Nuova convalida dell'organizzazione o del dominio PKI Platform 8:

I nuovi domini inviati per la convalida durante questo periodo non andranno a buon fine

Le nuove organizzazioni inviate per la convalida durante questo periodo non andranno a buon fine

Le richieste saranno aggiunte ad una coda per l’elaborazione successiva

Le richieste in coda saranno elaborate dopo il ripristino dei servizi

Cosa posso fare?

Pianifica di conseguenza:

Programma gli ordini, i rinnovi e le riemissioni con priorità elevata prima o dopo la finestra di manutenzione.

Prevedi delle interruzioni se utilizzi l’API per l’emissione immediata del certificato e altre attività automatizzate.

Per ricevere aggiornamenti diretti sulla manutenzione, iscriviti alla pagina Stato DigiCert. Questo abbonamento include avvisi di e-mail per quando inizia e finisce la manutenzione.

Per le date e gli orari della manutenzione programmata, consulta Manutenzione programmata DigiCert 2022.

I servizi saranno ripristinati non appena completiamo la manutenzione.

17 febbraio 2022

CertCentral: Miglioramento della procedura di approvazione richiesta certificato EV TLS di contatti verificati

In CertCentral e in CertCentral Services API, abbiamo aggiornato la procedura di richiesta certificato EV TLS per inviare solo le e-mail di approvazione richiesta EV TLS ai contatti verificati che includi sulla richiesta di certificato.

Nota

Prima, quando richiedevi un certificato EV TLS, inviati l’e-mail di approvazione ordine EV a tutti i contatti verificati per l’organizzazione.

Aggiungi i contatti verificati ad una richiesta di certificato EV TLS:

CertCentral

Quando si richiede un certificato EV TLS, puoi:

Conservare i contatti verificati esistenti assegnati all’organizzazione

Rimuovere i contatti (è obbligatorio almeno uno)

Aggiungi nuovi contatti (dobbiamo convalidare ciascun nuovo contatto, che potrebbe ritardare l’emissione del certificato)

Services API

Quando richiedi un certificato EV TLS, includi i contatti verificati nella matrice

organization.contactsdella richiesta JSON. Per i contatti verificati, il valore del campocontact_typeèev_approver.

Per ulteriori informazioni sulle richieste di certificato EV TLS:

Per CertCentral, consulta Ordina un certificato EV SSL/TLS.

Per Services API, consulta Ordina EV base, Ordina Secure Site EV, e Ordina Secure Site Pro EV.

12 febbraio 2022

Espansione dell’intervallo di indirizzi IP usati per i sevizi DigiCert

Come parte della nostra manutenzione programmata il 12 febbraio 2022, 22:00 – 24:00 MST (13 febbraio 2022, 05:00 - 07:00 UTC), DigiCert sta espandendo l’intervello degli indirizzi IP che utilizziamo per i nostri servizi. Questi indirizzi IP aggiuntivi fanno parte dei nostri sfrozi per aumentare l’attività del servizio e ridurre la necessità di interrompere il servizio durante la manutenzione programmata.

Cosa devo fare?

Se la tua azienda utilizza le allowlist*, aggiornale per includere il blocco di indirizzi IP elencati di seguito entro il 12 febbraio 2022, per mantenere i servizi DigiCert e le integrazioni API in esecuzione come previsto.

Nota

*Le allowlist sono elenchi di firewall che consentono solamente agli indirizzi IP specificati di eseguire determinate attività o collegarsi al sistema.

Nuovo intervallo di indirizzi IP

Aggiungi questo intervallo di indirizzi IP alla tua allowlist*: 216.168.240.0/20

Importante

Non sostituiamo o rimuoviamo alcun indirizzo IP. Stiamo solo espandendo l’intervallo di indirizzi IP che usiamo per fornire i nostri servizi.

Per un facile riferimento, consulta il nostro articolo di knowledgebase, Espansione dell’intervallo di indirizzi IP per i servizi DigiCert. Se hai delle domande, contatta il tuo account manager o l’assistenza DigiCert.

Servizi interessati:

CertCentral/Services API

ACME

Discovery/API

Impostazioni firewall del sensore Discovery

Automazione ACME/API

Servizio di rilascio dei certificati (CIS)

Protocollo di iscrizione al registro dei certificati semplici (SCEP)

URL di accesso API

Direct Cert Portal/API

Sito web DigiCert

Servizi di convalida

PKI Platform 8

PKI Platform 7 (Giappone e Australia)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Manager

Automation Manager

9 febbraio 2022

API Services CertCentral: Miglioramenti delle informazioni dominio

Abbiamo aggiornato la risposta API Info dominio per includere il parametro expiration_date per il token DCV associato al dominio. Adesso, quando richiami l’API info dominio e imposti il valore del parametro di query include_dcv su vero, l’oggetto dcv_token nella risposta include il expiration_date del token DCV per il dominio.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}8 febbraio 2022

Funzione di sicurezza account: Domini e-mail utente approvati

Gli amministratori CertCentral ora possono specificare per quali domini e-mail gli utenti possono creare un account CertCentral. Ciò aiuta ad impedire che le e-mail vengano inviate a domini e-mail generici non approvati (@gmail.com, @yahoo.com), o a domini posseduti da terze parti. Se un utente tenta di impostare o cambiare un indirizzo e-mail utente con un dominio non approvato, riceve un errore.

Trova questa impostazione in Impostazioni > Preferenze . Espandi Impostazioni avanzate e cerca la sezione Domini e-mail approvati.

Nota

Questa impostazione non influisce sugli utenti esistenti con indirizzi e-mail non approvati. Influisce solo sui nuovi utenti e sulle modifiche e-mail dopo aver configurato questa impostazione.

1 febbraio 2022

Certificati di marchio verificato (VMC): Tre nuovi uffici di marchi approvati

Siamo lieti di annunciare che DigiCert ora riconosce altri tre uffici di proprietà intellettuale per verificare il logo per il tuo certificato VMC. Questi nuovi uffici si trovano in Corea, Brasile e India.

Nuovi uffici di marchi approvati:

Altri uffici di marchi approvati:

Cos’è un certificato di marchio verificato?

I certificati di marchio verificato (VMC) sono un nuovo tipo di certificato che consente alle aziende di posizionare un logo di marchio certificato vicino al campo “mittente” nelle caselle di posta in arrivo dei clienti.

Il tuo logo è visibile prima che il messaggio si apra.

Il tuo logo funge da conferma dello stato DMARC del tuo dominio e da identità autenticata della tua organizzazione.

Soluzione bug: E-mail di generazione certificato di firma codice (CS) inviata solo al contatto verificato CS

Abbiamo risolto un bug nella procedura di emissione certificati di firma codice (CS) in cui inviavamo l’e-mail di generazione certificato solo ai contatti verificati CS. Questo bug si verificava solo quando il richiedente non includeva una CSR con la richiesta di certificato di firma codice.

Adesso, per gli ordini inviati senza una CSR, inviamo l’e-mail di generazione certificato di firma codice a:

Richiedente certificato

Contatto verificato CS

Altre e-mail incluse nell’ordine

Avviso

DigiCert raccomanda di inviare una CSR con la richiesta di certificato di firma codice. Attualmente, Internet Explorer è l’unico browser che supporta la generazione di coppie di chiavi. Consulta il nostro articolo di knowledgebase: Interruzione del supporto di Keygen con Firefox 69.

25 gennaio 2022

Aggiornamenti ai profili di certificato OV ed EV TLS

Mentre lavoriamo per allineare i nostri profili di certificato DV, OV ed EV TLS, abbiamo apportato una modifica minore ai nostri profili di certificato OV ed EV TLS. Il 25 gennaio 2022, abbiamo impostato l’estensione Basic Constraints su noncritical nei nostri profili di certificato OV ed EV TLS.

Avviso

I certificati DV TLS vengono già emessi con l’estensione Basic Constraints impostata su noncritical.

Cosa devo fare?

Non devi eseguire alcuna azione. Non dovresti notare alcuna differenza nella procedura di emissione certificato. Tuttavia, se la procedura del tuo certificato TLS richiede che l’estensione Basic Constraints sia impostata su critical, contatta immediatamente il tuo account manager o l’assistenza DigiCert.

24 gennaio 2022

Miglioramento della pagina Domini, filtro stato Convalida—Completato / Convalidato

Nella pagina Domini, nel menu a discesa Stato convalida, abbiamo caricato il filtro Completato / Convalidato per facilitare la ricerca dei domini con la convalida di controllo dominio completata e attiva (DCV).

Avviso

Prima, quando cercavi i domini con DCV Completata / Convalidata, riportavamo tutti i domini con DCV completata anche se la convalida dominio era scaduta.

Adesso, quando cerchi i domini con DCV Completata / Convalidata, nei risultati della ricerca riportiamo solo i domini con DCV completata e attiva. Per trovare i domini con DCV scaduta, usa il filtro Scaduto nel menu a discesa Stato convalida.

Trova i domini con DCV completata e attiva

In CertCentral, nel menu principale sinistro, vai su Certificati > Domini.

Nella pagina Domini, nel menu a discesa Stato convalida, seleziona Completato/Convalidato.

API Services CertCentral: Miglioramento di Elenca domini

Per l’API Elenca domini, abbiamo aggiornato il filtro filters[validation]=completed per facilitare la ricerca dei domini convalidati per l’emissione dei certificati OV o EV.

Prima, questo filtro riportava tutti i domini con le verifiche DCV completate, anche se la convalida dominio era scaduta. Adesso, il filtro riporta solo i domini con uno stato di convalida dominio OV o EV attivo.

10 gennaio 2022

Pagine Domini CertCentral e Dettagli dominio: Monitoraggio della convalida dominio migliorata