CertCentral

2022 changes

sábado, 31 de dezembro de 2022

Cronograma de manutenção DigiCert 2022

Para facilitar o planejamento de suas tarefas relacionadas a certificados, agendamos nossas janelas de manutenção de 2022 com antecedência. Consulte Manutenção programada do DigiCert 2022—esta página é atualizada com todas as informações de programação de manutenção atuais.

Com clientes em todo o mundo, entendemos que não existe um "melhor momento" para todos. Contudo, após revisar os dados sobre uso de clientes, selecionamos horas que afetariam a menor quantidade dos nossos clientes.

Sobre nosso cronograma de manutenção

A manutenção está agendada para a primeira semana de cada mês, a menos que observado de outra forma.

Cada janela de manutenção é agendada para 2 horas.

Embora tenhamos redundâncias para proteger seu serviço, alguns serviços da DigiCert podem estar indisponíveis.

Todas as operações normais serão retomadas assim que a manutenção for concluída.

Para receber atualizações de manutenção ao vivo, inscreva-se na página Status DigiCert. A assinatura inclui alertas de e-mail para quando a manutenção começa e quando ela termina.

Se você precisar de mais informações sobre essas janelas de manutenção, entre em contato com seu gerente de conta ou com o Suporte DigiCert.

December 15, 2022

CertCentral: Single random value for completing DCV on OV and EV TLS certificate orders

To simplify the domain control validation (DCV) workflow for OV and EV TLS certificates, we've improved our random value generation process for OV and EV certificate orders.

Now, when using DCV methods that require a random value to complete the domain validation for your OV or EV TLS orders, you receive a single random value that you can use to complete the DCV check for every domain on the order.

Nota

Before, DigiCert returned a unique random value for each domain submitted on the OV or EV TLS certificate order.

This change brings the DCV workflow for OV and EV orders into closer alignment with DV orders, which have always returned a single random value for all domains on the order.

Affected DCV methods:

DNS TXT Record

DNS CNAME Record

HTTP Practical Demonstration (also known as File or FileAuth)

CertCentral Services API: DCV enhancements

To improve API workflows for clients using DCV methods that require a random value for OV and EV TLS certificate orders, we made the following enhancements to the CertCentral Services API.

Updated API response for creating OV and EV TLS certificate orders

We updated the data returned when you submit an order request:

New response parameter:

dcv_random_valueNow, when you submit an OV or EV TLS certificate order request with a

dcv_methodofdns-txt-token,dns-cname-token, orhttp-token, the API returns a new top-level response parameter:dcv_random_value. This parameter contains a random value that you can use to complete the DCV check for every domain on the order.Enhanced

domainsarrayNow, when you submit an OV or EV TLS certificate order request with a DCV method of

dns-txt-token,dns-cname-token, orhttp-token, the API returns adcv_tokenobject for every domain in thedomainsarray.Additionally, each

domains[].dcv_tokenobject now includes the samedcv_random_valuethat is used for the entire order. Before, we returned a different random value for each domain.Nota

Before, when you submitted an order for an OV or EV TLS certificate, the API response omitted the

dcv_tokenobject for these domains:Domains validated under the scope of another domain on the order.

Domains that already existed in your account.

Subdomains of existing domains.

This example shows the updated API response for an OV TLS certificate request using a DCV method of dns_txt_token. For this example, the order includes these domains: example.com, sub.example.com, and example.org.

Updated API response for reissuing OV and EV TLS certificates

Now, when you reissue an OV or EV TLS certificate order request with a dcv_method of dns-txt-token, dns-cname-token, or http-token, the API returns a dcv_random_value that you can use to validate any domains added with the reissue request. For more information, visit the Reissue certificate API reference.

Nota

Before, the Reissue certificate API endpoint only returned a dcv_random_value parameter for DV certificate reissues.

Added support for OV and EV TLS certificate orders to endpoints for managing order DCV

We updated the order-level endpoints for managing DCV to accept requests when the order_id path parameter contains the ID of an OV or EV TLS certificate order:

With this change, you can complete DCV for OV and EV TLS certificate orders with fewer API requests by calling the endpoints for managing DCV at the order-level instead of the domain-level.

Now, you can complete DCV checks for a domain using:

Any valid random value that exists for the domain (order-level or domain-level).

Either of the endpoints for checking DCV: Check domain DCV or Check order DCV.

Nota

Before, the order-level endpoints for managing DCV only accepted requests when the order_id path parameter contained the ID of a DV certificate order. To manage DCV for individual domains on OV and EV TLS certificate orders, API clients had to use our domain-level endpoints:

Domain info API enhancements

We updated the Domain info API endpoint to return a new response parameter: higher_level_domains.

The higher_level_domains parameter contains a list of existing higher-level domains with a complete domain control validation (DCV) check for the same organization as the queried domain. Use this list to see if there are any domains in your account with active validations you can reuse to prove control over the queried domain.

For example, if you query the domain ID for demo.sub.example.com and you have already completed DCV checks for the domains sub.example.com and example.com in your account, the Domain info API returns a higher_level_domains array with this structure:

{

...

"higher_level_domains": [

{

"name": "sub.example.com",

"id": 4316203,

"dcv_expiration_datetime": "2023-12-04T04:08:50+00:00"

},

{

"name": "example.com",

"id": 4316205,

"dcv_expiration_datetime": "2023-12-04T04:08:49+00:00"

}

],

...

} To get the higher_level_domains array in your response data, you must submit a request to the Domain info API endpoint that includes the query string include_dcv=true:

https://www.digicert.com/services/v2/domain/{{domain_id}}?include_dcv=trueFor more information, see the API reference: Domain info.

December 8, 2022

CertCentral Services API: Added verified contact details to Organization info API

To give API clients access to more information about the verified contacts that exist for an organization, we added a new array to the Organization info API response: verified_contacts.

The new verified_contacts array provides a list of objects with details about each verified contact that exists for the organization. The verified_contacts array:

Includes information about pending, valid, and expired verified contacts.

Provides a list of validation types (CS, EV, and EV CS) for each verified contact.

Nota

Before, the Organization info API only returned valid verified contacts in the ev_approvers array. The ev_approvers array is still available, however it does not provide as much detail as the new verified_contacts array.

Bugfix: Duplicate verified contacts

We fixed a bug where submitting a verified contact with multiple validation types (for example, CS and EV) caused duplicate verified contacts to be created for the organization, one for each validation type. This bug affected verified contacts submitted through the CertCentral console or through the CertCentral Services API.

Now, when you submit verified contacts with multiple validation types, we assign each validation type to the same verified contact, instead of creating a duplicate.

Nota

This change only affects new verified contacts submitted after the fix. We did not remove any existing duplicate verified contacts.

Before today, duplicate verified contacts were not visible in the CertCentral console or Services API. With our recent enhancements to the Organization info API endpoint (see CertCentral Services API: Added verified contact details to Organization info API), any duplicate verified contacts for the organizations you manage will appear in the newly added verified_contacts array.

December 6, 2022

CertCentral: Removing the permanent identifier in EV Code Signing certificates

On December 6, 2022, at 10:00 MST (17:00 UTC), DigiCert will no longer issue EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field.

What do I need to do?

Does your EV code signing process expect to find the permanent identifier when parsing your issued EV Code Signing certificates?

If yes, you need to update your process by December 6, 2022, so it no longer relies on a permanent identifier value.

If no, no action is required.

Does this change affect my existing EV Code Signing certificates?

This change does not affect existing EV Code Signing certificates with a permanent identifier value in the Subject Alternative Name field. However, if you reissue an EV Code Signing certificate after the change on December 6, 2022, your reissued certificate will not contain a permanent identifier.

Background

The permanent identifier is a unique code for EV code signing certificates that includes information about the certificate subject’s jurisdiction of incorporation and registration information. In 2016, the CA/Browser Forum removed the permanent identifier requirement from EV Code Signing certificates.

CertCentral Services API: Verified contact improvements

Starting December 6, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

This change was originally scheduled for October 19, 2022. However, we postponed the change to December 6, 2022. For more information, see the October 19, 2022 change log entry.

Learn more:

December 3, 2022

Upcoming scheduled maintenance

DigiCert will perform scheduled maintenance on December 3, 2022, 22:00 – 24:00 MST (December 4, 2022, 05:00 – 07:00 UTC).

Aviso

Maintenance will be one hour later for those who do not observe daylight savings.

Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window, including Automation events and Discovery scans.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

Subscribe to the DigiCert Status page to get live maintenance updates. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

November 5, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on November 5, 2022, 22:00 –24:00 MDT (November 6, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

November 3, 2022

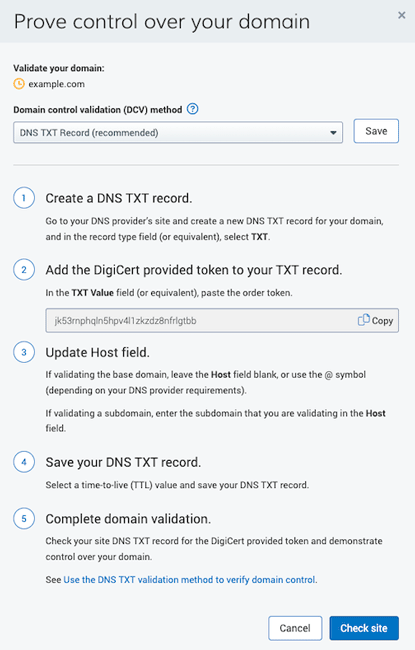

CertCentral: Improved DV certificate domain control validation

We updated the Prove control over your domain popup window for pending DV orders, making it easier to see what you need to do to complete the domain validation for all domains included on your certificate.

Now, when you select a domain control validation (DCV) method, you can see basic instructions for completing the domain validation along with a link to more detailed instructions on our product documentation website.

Nota

For DV orders, you must use the same DCV method for all the domains on the certificate.

See for yourself

In the left main menu, go to Certificates > Orders.

On the Orders page, locate and select the order number of a pending DV order.

On the DV order details page, under What do I need to do, select the Prove control over domain link.

Improved Prove control over your domain popup window

November 1, 2022

CertCentral: upgrade your product when renewing your order

DigiCert is happy to announce that CertCentral allows you to upgrade your product when renewing your order.

Are you tired of placing a new order and reentering all your information when upgrading to a new product?

Now you don’t have to. We’ve improved our order renewal process so you can upgrade your product when renewing your certificate order.

Don’t see that option to upgrade your product when renewing your order, or already have the products you need and don’t want to see the option to upgrade?

Don’t worry; you can enable and disable this feature as needed. When ready to upgrade, you can enable it to save the hassle of placing a new order. When done, you can disable it until the next time you want to upgrade a product. See Upgrade product on renewal settings.

CertCentral: Improved Code Signing and EV Code Signing request forms

DigiCert is happy to announce that we updated the Code Signing and EV Code Signing request forms making it easier to view and add organization-related information when ordering a certificate.

This update allows you to select an organization and review the contacts associated with that organization or enter a new organization and assign contacts to the new organization.

Changes to note

You can now add a new organization along with all its contacts: organization, technical, and verified.

When adding an existing organization, you can now:

View the contacts assigned to that organization

Replace the organization contact

Replace or remove the technical contact

Select the verified contact(s) you want to receive the approval email

Add verified contacts

Before, you could only see and select an existing organization and could not see the contacts assigned to the organization.

See for yourself

In your CertCentral account, in the left main menu, go to Request a Certificate > Code Signing or Request a Certificate > EV Code Signing to see the updates to the request forms.

CertCentral: Code Signing certificate reissue bug fix

When reissuing your code signing certificate, we now include the Subject Email Address on your reissued certificate. Adding a subject email is optional and only available in enterprise accounts.

Note that we will not include the subject email address in the reissued certificate if the domain validation on that email domain has expired.

Background

When you order a code signing certificate, you can include an email address on your code signing certificate—subject email. Including an email address on the certificate provides an additional layer of trust for end users when checking your code signing signature.

October 21, 2022

CertCentral: Ability to require an additional email on certificate request forms

We are happy to announce that you can now make the Additional emails field a required field on CertCentral, Guest URL, and Guest Access request forms.

Tired of missing important expiring certificate notifications because the certificate owner is on vacation or no longer works for your organization?

The change helps prevent you from missing important notifications, including order renewal and expiring certificate notifications when the certificate owner is unavailable.

See for yourself:

To change this setting for CertCentral request forms:

In the left menu, go to Settings > Preferences.

On the Preferences page, expand Advanced settings.

In the Certificate Requests section, under Additional email field, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest Access:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest access section, under Additional emails, select Required so requestors must add at least one additional email to their requests.

Select Save Settings.

To change this setting for Guest URLs:

In the left main menu, go to Account > Guest Access.

On the Guest access page, in the Guest URLs section, to make it required in an existing guest URL, select the name of the guest URL. Under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

To make it required on a new guest URL, select Add Guest URL and then under Emails, check Require additional emails field so requestors must add at least one additional email to their requests.

Select Save Settings.

October 20, 2022

Change log RSS feed is going down

On October 20, 2022, the RSS feed for the docs.digicert.com change log is going down due to a platform migration.

It will return. Check back here for updates or contact us at docs@digicert.com to be notified when the new RSS feed is available.

October 19, 2022

CertCentral Services API: Verified contact improvements

Nota

Update: This API change has been postponed until December 6, 2022.

DigiCert continues to recommend you follow our guidance to update affected API implementations before December 6.

What if I already made changes to get ready for October 19?

You are prepared for December 6. You don’t need to make additional changes. DigiCert will continue processing your order requests for Code Signing (CS) and EV Code Signing (EV CS) certificates as usual now and after we update the API on December 6.

Starting October 19, 2022, DigiCert will require organizations on Code Signing (CS) and EV Code Signing (EV CS) certificate orders to have a verified contact.

DigiCert has always required a verified contact from the organization to approve code signing certificate orders before we issue the certificate. Today, DigiCert can add a verified contact to an organization during the validation process. After October 19, verified contacts must be submitted with the organization.

To make the transition easier, when you submit a request to the Order code signing certificate API endpoint, DigiCert will default to adding the authenticated user (the user who owns the API key in the request) as a verified contact for the organization.

DigiCert will apply this default when:

The organization in the API request has no verified contacts who can approve CS or EV CS orders.

The API request body does not specify a new verified contact to add to the organization.

The authenticated user has a job title and phone number.

To avoid a lapse in service, make sure users in your CertCentral account with active API keys have a job title and phone number.

Learn more

October 17, 2022

CertCentral: Updated the DigiCert site seal image

We are happy to announce that we updated the DigiCert site seal image and replaced the checkmark with a padlock.

The updated site seal continues to provide your customers with the assurance that your website is secured by DigiCert—the leading provider of digital trust.

October 13, 2022

CertCentral: Updated the Code Signing and EV Code Signing request forms

In CertCentral, we reorganized and updated the look of the Code Signing and EV Code Signing certificate request forms. These forms are now more consistent with the look and flow of our TLS/SSL certificate request forms.

CertCentral: Code Signing certificate request form bug fix

On the code signing request form, when adding a Subject email address to appear on the certificate, you can now see the validated domains assigned to the organization with which the code signing certificate is associated.

Nota

Previously, the option for viewing the validated domains assigned to the organization did not show any domains.

October 10, 2022

New Dedicated IP addresses for DigiCert Services

Update: IP Address change postponed until February 15, 2023

When we sent notifications in June 2022 about the IP address change, one of the IP addresses was incorrect. The same IP address was incorrect in this change log. We fixed that, and the information in the change log has been corrected.

To provide you with time to verify and update the IP addresses in your allowlist, we have postponed the IP address change until February 2023.

For more information:

New Dedicated IP Addresses knowledge base

October 8, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on October 8, 2022, 22:00 –24:00 MDT (October 9, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

Services will be restored as soon as the maintenance is completed.

End of support for CBC ciphers in TLS connections

DigiCert will end support for Cipher-Block-Chaining (CBC) ciphers in TLS connections to our services on October 8, 2022, at 22:00 MDT (October 9, 2022, at 04:00 UTC).

This change affects browser-dependent services and applications relying on CBC ciphers that interact with these DigiCert services:

CertCentral and CertCentral Services API

Certificate Issuing Services (CIS)

CertCentral Simple Certificate Enrollment Protocol (SCEP)

This change does not affect your DigiCert-brand certificates. Your certificates will continue to work as they always have.

Why is DigiCert ending support for the CBC ciphers?

To align with Payment card industry (PCI) compliance standards, DigiCert must end support for the following CBC:

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_RSA_WITH_AES_256_CBC_SHA

What do I need to do?

If you are using a modern browser, no action is required. Most browsers support strong ciphers, such as Galois/Counter Mode (GCM) ciphers, including Mozilla Firefox, Google Chrome, Safari, and Microsoft Edge. We do recommend updating your browser to its most current version.

If you have applications or API integrations affected by this change, enable stronger ciphers, such as GCM ciphers, in those applications and update API integrations before October 8, 2022.

If you do not update API integrations and applications, they will not be able to use HTTPS to communicate with CertCentral, the CertCentral Services API, CIS, and SCEP.

Knowledge base article

See our Ending Support for CBC Ciphers in TLS connections to our services for more information.

Contact us

If you have questions or need help, contact your account manager or DigiCert Support.

September 27, 2022

CertCentral Services API: Keep the "www" subdomain label when adding a domain to your account

To give you more control over your domain prevalidation workflows, we added a new optional request parameter to the Add domain API endpoint: keep_www. Use this parameter to keep the www. subdomain label when you add a domain using a domain control validation (DCV) method of email, dns-txt-token, or dns-cname-token.

By default, if you are not using file-based DCV, the Add domain endpoint always removes the www. subdomain label from the name value. For example, if you send www.example.com, DigiCert adds example.com to your account and submits it for validation.

To keep the www and limit the scope of the approval to the www subdomain, set the value of the keep_www request parameter to true:

{

"name": "www.example.com",

"organization": {

"id": 12345

},

"validations": [

{

"type": "ov"

}

],

"dcv_method": "email",

"keep_www": true

}September 16, 2022

CertCentral: Revocation reasons for revoking certificates

CertCentral supports including a revocation reason when revoking a certificate. Now, you can choose one of the revocation reasons listed below when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

Supported revocation reasons:

Key compromise* - My certificate's private key was lost, stolen, or otherwise compromised.

Cessation of operation - I no longer use or control the domain or email address associated with the certificate or no longer use the certificate.

Affiliation change - The name or any other information regarding my organization changed.

Superseded - I have requested a new certificate to replace this one.

Unspecified - None of the reasons above apply.

*Note: Selecting Key compromise does not block using the associated public key in future certificate requests. To add the public key to the blocklist and revoke all certificates with the same key, visit problemreport.digicert.com and prove possession of the key.

Revoke immediately

We also added the Revoke this certificate immediately option that allows Administrators to skip the Request and Approval process and revoke the certificate immediately. When this option is deselected, the revocation request appears on the Requests page, where an Administrator must review and approve it before it is revoked.

Background

The Mozilla root policy requires Certificate Authorities (CAs) to include a process for specifying a revocation reason when revoking TLS/SSL certificates. The reason appears in the Certificate Revocation List (CRL). The CRL is a list of revoked digital certificates. Only the issuing CA can revoke the certificate and add it to the CRL.

September 10, 2022

Upcoming Scheduled Maintenance

DigiCert will perform scheduled maintenance on September 10, 2022, 22:00 –24:00 MDT (September 11, 2022, 04:00 – 06:00 UTC). Although we have redundancies to protect your services, some DigiCert services may be unavailable during this time.

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

See DigiCert 2022 scheduled maintenance for scheduled maintenance dates and times.

September 7, 2022

CertCentral Services API: Revocation reason for TLS/SSL certificates

In the CertCentral Services API, we added the option to choose a revocation reason when you submit a request to revoke a TLS/SSL certificate.

You can choose a revocation reason when revoking all certificates on an order or when revoking an individual certificate by ID or serial number.

To choose a revocation reason, include the optional revocation_reason parameter in the body of your request.

Example JSON request body:

{

"revocation_reason": "superseded"

}

For information about each revocation reason, visit the API documentation:

Revoke certificate (by ID or serial number)

August 30, 2022

CertCentral Services API: Added label for verified contacts

In the CertCentral Services API, we added a new contact_type label for verified contacts: verified_contact.

Use the verified_contact label to identify verified contacts for an organization when you submit a request for an EV TLS, Verified Mark, Code Signing, or EV Code Signing certificate. The updated label applies to all verified contacts, regardless of which product type the order is for.

For example, this JSON payload shows how to use the verified_contact label to add a verified contact to an organization in a new certificate order request:

{

"certificate": {

...

}

"organization": {

"id": 12345,

"contacts": [

{

"contact_type": "verified_contact",

"user_id": 12345

}

},

...

} Note: Before this change, verified contacts were always identified with the label ev_approver. The CertCentral Services API will continue accepting ev_approver as a valid label for verified contacts on EV TLS, VMC, Code Signing, and EV Code Signing certificate orders. The verified_contact label works the same as the ev_approver label, but the name is updated to apply to all products that require a verified contact.

Improved API documentation for adding organizations to Code Signing and EV Code Signing orders

We updated the Order code signing certificate API documentation to describe three ways to add an organization to your Code Signing (CS) or EV Code Signing (EV CS) order requests:

Add an existing organization already validated for CS or EV CS certificate issuance.

Add an existing organization not validated for CS or EV CS and submit the organization for validation with your order.

Create a new organization and submit it for validation with your CS or EV CS order request.

Learn more: Order code signing certificate – CS and EV CS organization validation

August 24, 2022

CertCentral: Edit SANs on pending orders: new, renewals, and reissues

DigiCert is happy to announce that CertCentral allows you to modify the common name and subject alternative names (SANs) on pending orders: new, renewals, and reissues.

Tired of canceling an order and placing it again because a domain has a typo? Now, you can modify the common name/SANs directly from a pending order.

Items to note when modifying SANs

Only admins and managers can edit SANs on pending orders.

Editing domains does not change the cost of the order.

You can only replace a wildcard domain with another wildcard domain and a fully qualified domain name (FQDN) with another FQDN.

The total number of domains cannot exceed the number included in the original request.

Removed SANs can be added back for free, up to the amount purchased, any time after DigiCert issues your certificate.

To reduce the certificate cost, you must cancel the pending order. Then submit a new request without the SANs you no longer want the certificate to secure.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Orders.

On the Orders page, select the pending order with the SANs you need to modify.

On the certificate’s Order details page, in the Certificate status section, under What do you need to do, next to Prove control over domains, select the edit icon (pencil).

See Edit common name and SANs on a pending TLS/SSL order: new, renewals, and reissues.

CertCentral Services API: Edit SANs on a pending order and reissue

To allow you to modify SANs on pending new orders, pending renewed orders, and pending reissues in your API integrations, we added a new endpoint to the CertCentral Services API. To learn how to use the new endpoint, visit Edit domains on a pending order or reissue.

August 22, 2022

CertCentral Services API: New response parameters for Domain info and List domains endpoints

To make it easier for API clients to get the exact date and time domain validation reuse periods expire, we added new response parameters to the Domain info and List domains API endpoints:

dcv_approval_datetime: Completion date and time (UTC) of the most recent DCV check for the domain.dcv_expiration_datetime: Expiration date and time (UTC) of the most recent DCV check for the domain.

Dica

For domain validation expiration dates, use the new dcv_expiration_datetime response parameter instead of relying on the dcv_expiration.ov and dcv_expiration.ev fields. Since October 1, 2021, the domain validation reuse period is the same for both OV and EV TLS/SSL certificate issuance. The new dcv_expiration_datetime response parameter returns the expiration date for both OV and EV domain validation.

Learn more:

August 6, 2022

Upcoming scheduled maintenance

Some DigiCert services will be down for about 15 minutes during scheduled maintenance on August 6, 2022, 22:00 – 24:00 MDT (August 7, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly:

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance starts and when maintenance ends.

For scheduled maintenance dates and times, see DigiCert 2022 scheduled maintenance.

July 11, 2022

CertCentral Services API: Archive and restore certificates

To give API clients the option to hide unused certificates from API response data, we released new API endpoints to archive and restore certificates. By default, archived certificates do not appear in response data when you submit a request to the List reissues or List duplicates API endpoints.

New API endpoints

Use this endpoint to archive a certificate.

Use this endpoint to restore an archived certificate.

Updated API endpoints

We updated the List reissues and List duplicates endpoints to support a new optional URL query parameter: show_archived. If the value of show_archived is true, the response data includes archived certificates. If false (default), the response omits archived certificates.

July 9, 2022

Upcoming Schedule Maintenance

Some DigiCert services will be down for a total of 20 minutes during scheduled maintenance on July 9, 2022, 22:00 – 24:00 MDT (July 10, 2022, 04:00 – 06:00 UTC).

What can I do?

Plan accordingly

Schedule high-priority orders, renewals, and reissues before or after the maintenance window.

Expect interruptions if you use the APIs for immediate certificate issuance and automated tasks.

To get live maintenance updates, subscribe to the DigiCert Status page. This subscription includes email alerts for when maintenance begins and when it ends.

For scheduled maintenance dates and times, see the DigiCert 2022 scheduled maintenance.

July 5, 2022

CertCentral: Improved Order details page

DigiCert is happy to announce that we improved the layout and design of the Order details page.

We took your feedback and updated the Orders page to make managing your certificates and orders easier throughout their lifecycle.

When we reorganized the information on the Order details page, we didn’t remove anything. So, everything you did before the updates, you can still do now. However, there are a few things you asked for that you can do now that you couldn’t do before.

Summary of changes:

We added new banners, alerts, and icons to help you better understand the actions you need to take on your certificates and orders.

We added a Certificate history tab to the Order details page. Now, you can view and interact with all the certificates associated with the order: reissues, duplicates, expired, and revoked.

We added the ability to revoke an individual certificate or all the certificates on the order.

We also updated the Orders page to add Certificate and Order alert banners, advanced search features, and columns in the orders list.

These changes do not affect Guest access. When accessing an order via guest access, you will not see any of the updates.

See the changes for yourself. In your CertCentral account, in the left main menu, go to Certificates > Orders.

Want to provide feedback?

The next time you are in your CertCentral account, locate the “d” icon in the lower right corner of the page (white “d” in a blue circle) and click it. Use the Share Your Feedback feature to let us know your thoughts on the changes. And don’t hesitate to provide feedback about other CertCentral pages and functionality.

June 28, 2022

CertCentral: Improved DNS Certification Authority Authorization (CAA) resource records checking

DigiCert is happy to announce that we improved the CAA resource record checking feature and error messaging for failed checks in CertCentral.

Now, on the order’s details page, if a CAA resource record check fails, we display the check’s status and include improved error messaging to make it easier to troubleshoot problems.

Background

Before issuing an SSL/TLS certificate for your domain, a Certificate Authority (CA) must check the DNS CAA Resource Records (RR) to determine whether they can issue a certificate for your domain. A Certificate Authority can issue a certificate for your domain if one of the following conditions is met:

They do not find a CAA RR for your domain.

They find a CAA RR for your domain that authorizes them to issue a certificate for the domain.

How can DNS CAA Resource Records help me?

CAA resource records allow domain owners to control which certificate authorities (CAs) are allowed to issue public TLS certificates for each domain.

June 21, 2022

CertCentral: Bulk domain validation support for DNS TXT and DNS CNAME DCV methods

DigiCert is happy to announce that CertCentral bulk domain validation now supports two more domain control validation (DCV) methods: DNS TXT and DNS CNAME.

Remember, domain validation is only valid for 397 days. To maintain seamless certificate issuance, DigiCert recommends completing DCV before the domain's validation expires.

Don't spend extra time submitting one domain at a time for revalidation. Use our bulk domain revalidation feature to submit 2 to 25 domains at a time for revalidation.

See for yourself

In your CertCentral account, in the left main menu, go to Certificates > Domains.

On the Domains page, select the domains you want to submit for revalidation.

In the Submit domains for revalidation dropdown, select the DCV method you want to use to validate the selected domains.

segunda-feira, 6 de junho de 2022

Aprimoramentos da API da biblioteca de relatórios do CertCentral

A DigiCert tem o prazer de anunciar os seguintes aprimoramentos na API CertCentral Report Library:

Suspender execuções de relatório excluindo relatórios programados

Adicionamos um novo terminal: Excluir relatório programado. A exclusão de um relatório programado suspende execuções de relatórios futuros. As execuções de relatório concluídas com o mesmo ID de relatório permanecem disponíveis para download após a exclusão do relatório programado.

Nota

Antes, você só podia editar a programação de um relatório ou excluir um relatório programado e todas as execuções de relatório concluídas.

Gerar relatórios apenas com dados de subconta

Para os terminais Criar relatório e Editar relatório, adicionamos uma nova opção à lista de valores division_filter_type: EXCLUDE_ALL_DIVISIONS. Use esse valor para excluir todos os dados da conta pai do relatório. Os relatórios que usam essa opção incluem apenas dados das subcontas escolhidas (sub_account_filter_type).

Nota

Antes, você não podia gerar relatórios de subconta sem incluir dados de uma ou mais divisões na conta primária.

Saiba mais

4 de junho de 2022

Próxima programação de manutenção

A DigiCert realizará a manutenção programada em 4 de junho de 2022, das 22:00 às 24:00 MDT (5 de junho de 2022, das 04:00 às 06:00 UTC). Embora tenhamos redundâncias para proteger seus serviços, alguns serviços da DigiCert podem estar indisponíveis durante esse período.

O que posso fazer?

Programe pedidos de alta prioridade, renovações e re-emissões antes ou depois da janela de manutenção.

Espere interrupções se você usar APIs para emissão imediata de certificados e tarefas automatizadas.

Para receber atualizações de manutenção ao vivo, inscreva-se na página Status DigiCert. A assinatura inclui alertas de e-mail para quando a manutenção começa e quando ela termina.

Consulte Manutenção programada da DigiCert 2022 para datas e horários de manutenção programada.

Os serviços serão restabelecidos assim que a manutenção for concluída.

terça-feira, 31 de maio de 2022

API de serviços CertCentral: Resposta aprimorada da API de informações do pedido

Atualizar: Para dar aos consumidores da API mais tempo para avaliar o impacto das alterações na resposta da API de informações do pedido em suas integrações, estamos adiando essa atualização até 31 de maio de 2022. Originalmente, planejamos lançar as alterações descritas abaixo em 25 de abril de 2022.

Em 31 de maio de 2022, a DigiCert fará as seguintes melhorias na API Informações do pedido. Essas alterações removem valores não utilizados e atualizam a estrutura de dados do objeto de detalhes do pedido para ser mais consistente para pedidos em diferentes estados entre os tipos de produto.

Para obter mais informações e exemplos de resposta para TLS público, assinatura de código, assinatura de documentos e certificados S/MIME de classe 1, consulte a documentação de referência do terminal Informações do pedido.

Se você tiver dúvidas ou precisar de ajuda com essas alterações, entre em contato com o representante da sua conta ou com o Suporte da DigiCert.

Melhorias gerais

As alterações a seguir se aplicam a pedidos de vários tipos de certificados, independentemente do status do pedido.

Parâmetros removidos:

public_id(string)Para todos os pedidos, a API deixará de retornar o parâmetro

public_id. A DigiCert não oferece mais suporte ao fluxo de trabalho Express Install que exigia um valorpublic_id.certificate.ca_cert_id(string)Para pedidos de certificados DV, a API deixará de retornar o parâmetro

ca_cert_id. O valor deste parâmetro é um ID interno para o certificado ICA emissor e não pode ser usado externamente. A API já exclui o parâmetroca_cert_iddos detalhes do pedido para outros tipos de produto.Para obter o nome e o ID público do certificado ICA emissor associado ao pedido, use o objeto

ca_cert.verified_contacts(matriz de objetos)Para pedidos de certificados de assinatura de documentos, a API deixará de retornar a matriz

verified_contacts. A API já exclui a matrizverified_contactsdos detalhes do pedido para outros tipos de produto.certificate.dns_names(matriz de strings)Se não houver nomes DNS associados ao pedido (por exemplo, se o pedido for para assinatura de código, assinatura de documento ou certificado S/MIME Classe 1), a API deixará de retornar a matriz

dns_names.Antes, a API retornava uma matriz

dns_namescom uma string vazia:[" "]certificate.organization_units(matriz de strings)Se não houver unidades organizacionais associadas ao pedido, a API deixará de retornar uma matriz

organization_units.Antes, para alguns tipos de produtos, a API retornava uma matriz

organization_unitscom uma string vazia:[" "]certificate.cert_validityNo objeto

cert_validity, a API retornará apenas um par chave/valor para a unidade usada para definir o período de validade do certificado quando o pedido foi criado. Por exemplo, se o período de validade do certificado for de 1 ano, o objetocert_validityretornará um parâmetroyearscom um valor de 1.Antes, o objeto

cert_validityàs vezes retornava valores paradayseyears.

Parâmetros adicionados:

order_validity(objeto)Para assinatura de código, assinatura de documento e pedidos de certificado de cliente, a API começará a retornar um objeto

order_validity.O objeto

order_validityretornadays,years, oucustom_expiration_datepara o período de validade do pedido. A API já inclui um objetoorder_validitynos detalhes do pedido para produtos SSL/TLS públicos.payment_profile(objeto)Para pedidos de certificados DV, se o pedido estiver associado a um cartão de crédito salvo, a API começará a retornar um objeto

payment_profile. A API já inclui um objetopayment_profilenos detalhes do pedido para outros tipos de produto.server_licenses(inteiro)Para pedidos de certificados DV, a API começará a retornar o parâmetro

server_licenses. A API já inclui o parâmetroserver_licensesnos detalhes do pedido para outros tipos de produto.

Solicitações de pedidos não aprovadas

As alterações a seguir se aplicam apenas a solicitações de pedido de certificado que estão com aprovação pendente ou que foram rejeitadas. Essas alterações aproximam a estrutura de dados da resposta do que a API retorna após a solicitação ser aprovada e o pedido ser submetido à DigiCert para validação e emissão.

Para gerenciar solicitações não aprovadas e rejeitadas, recomendamos usar os terminais Solicitar (/request) em vez de recuperar os detalhes do pedido. Projetamos os terminais /request para gerenciar solicitações de pedidos de certificados pendentes e rejeitados, e esses endpoints permanecem inalterados.

Nota

Para uma emissão de certificado mais rápida, recomendamos usar um fluxo de trabalho que ignore ou omita a etapa de aprovação de solicitação para novos pedidos de certificado. Se o fluxo de trabalho da API já pular ou omitir a etapa de aprovação, você poderá ignorar com segurança as alterações abaixo. Saiba mais sobre como remover a etapa de aprovação:

Parâmetros adicionados:

disable_ct(booleano)allow_duplicates(booleano)cs_provisioning_method(string)

Parâmetros removidos:

server_licenses(inteiro)Para solicitações de pedidos não aprovadas, a API deixará de retornar o parâmetro

server_licenses. A API continuará incluindo o parâmetroserver_licensesnos detalhes do pedido para solicitações de pedidos aprovados.

Objeto organization melhorado

Para fornecer uma estrutura de dados consistente nos detalhes do pedido para solicitações de pedido não aprovadas e aprovadas, a API retornará um objeto organization modificado em solicitações de pedido não aprovadas.

A API deixará de retornar as seguintes propriedades inesperadas em solicitações de pedidos não aprovadas para todos os tipos de produtos:

organization.status(string)organization.is_hidden(booleano)organization.organization_contact(objeto)organization.technical_contact(objeto)organization.contacts(matriz de objetos)

A API começará a retornar as seguintes propriedades esperadas, se houver, em solicitações de pedidos não aprovadas para todos os tipos de produtos:

organization.name(string)organization.display_name(string)organization.assumed_name(string)organization.city(string)organization.country(string)

Para obter detalhes da organização não incluídos na resposta Informações do pedido, use o terminal da API Informações da organização.

terça-feira, 24 de maio de 2022

CertCentral emitirá certificados GeoTrust e RapidSSL DV de novos certificados intermediários de CA

Em 24 de maio de 2022, entre 9h e 11h MDT (15h e 17h UTC), a DigiCert substituirá os certificados intermediários de CA (ICA) GeoTrust e RapidSSL listados abaixo. Não podemos mais emitir certificados DV de validade máxima (397 dias) desses intermediários.

GeoTrust TLS DV RSA Misto SHA256 2020 CA-1

GeoTrust TLS DV RSA Misto SHA256 2021 CA-1

RapidSSL TLS DV RSA Misto SHA256 2020 CA-1

RapidSSL TLS DV RSA Misto SHA256 2021 CA-1

GeoTrust Global TLS RSA4096 SHA256 2022 CA1

RapidSSL Global TLS RSA4096 SHA256 2022 CA1

Consulte o artigo da KB de atualização do DigiCert ICA.

Como isso me afeta?

A implantação de novos certificados ICA não afeta seus certificados DV existentes. Os certificados ativos emitidos a partir dos certificados ICA substituídos permanecerão confiáveis até que expirem.

No entanto, todos os novos certificados, incluindo reemissões de certificados, serão emitidos a partir dos novos certificados ICA. Para garantir que as substituições de certificados ICA passem despercebidas, sempre inclua o certificado ICA fornecido com cada certificado TLS que você instalar.

Fixar as versões antigas dos certificados intermediários de CA

Codificar a aceitação das versões antigas dos certificados intermediários de CA

Operar um armazenamento confiável que inclui as versões antigas dos certificados intermediários de CA

Ação necessária

Se você pratica fixação, aceitação de código rígido ou opera um armazenamento confiável, atualize seu ambiente o mais rápido possível. Você deve parar de fixar e codificar certificados ICA ou fazer as alterações necessárias para garantir que seus certificados GeoTrust DV e RapidSSL DV emitidos pelos novos certificados ICA sejam confiáveis. Em outras palavras, certifique-se de que eles possam encadear seu novo certificado ICA e raiz confiável.

Consulte a página Certificados de autoridade raiz confiável DigiCert para fazer download de cópias dos novos certificados de CA intermediária.

E se eu precisar de mais tempo?

Se você precisar de mais tempo para atualizar seu ambiente, poderá continuar usando os antigos certificados ICA 2020 até que expirem. Entre em contato com o Suporte da DigiCert e eles poderão configurar isso para sua conta. No entanto, após 31 de maio de 2022, os certificados RapidSSL DV e GeoTrust DV emitidos a partir dos certificados ICA 2020 serão truncados para menos de um ano.

quarta-feira, 18 de maio de 2022

CertCentral: DigiCert KeyGen, nosso novo serviço de geração de chaves

A DigiCert tem o prazer de anunciar nosso novo serviço de geração de chaves—KeyGen. Use o KeyGen para gerar e instalar seu cliente e certificados de assinatura de código do seu navegador. O KeyGen pode ser usado no macOS e no Windows e é compatível com todos os principais navegadores.

Com o KeyGen, você não precisa gerar um CSR para solicitar seu cliente e certificados de assinatura de código. Faça seu pedido sem um CSR. Depois que processarmos o pedido e seu certificado estiver pronto, a DigiCert enviará um e-mail "Gerar seu certificado" com instruções sobre como usar o KeyGen para obter seu certificado.

Como funciona o KeyGen?

O KeyGen gera um par de chaves e, em seguida, usa a chave pública para criar uma solicitação de assinatura de certificado (CSR). O KeyGen envia o CSR ao DigiCert e o DigiCert envia o certificado de volta ao KeyGen. Em seguida, o KeyGen baixa um arquivo PKCS12 (.p12) para sua área de trabalho que contém o certificado e a chave privada. A senha que você cria durante o processo de geração do certificado protege o arquivo PKCS12. Quando você usa a senha para abrir o arquivo de certificado, o certificado é instalado em seu repositório de certificados pessoal.

Para saber mais sobre como gerar certificados de assinatura de código e cliente a partir de seu navegador, consulte as seguintes instruções:

segunda-feira, 9 de maio de 2022

API de serviços CertCentral: Tipo de dados corrigido para valor de usuário vazio na resposta da API de informações do pedido

Corrigimos um problema em que a API Informações do pedido (GET https://www.digicert.com/services/v2/order/certificate/{{order_id}}) retornava o tipo de dados incorreto para o campo user quando nenhum usuário está associado ao pedido. Agora, para pedidos sem dados do usuário, o terminal de informações do pedido retorna um objeto user vazio ("user": {}) em vez de retornar uma matriz vazia ("user": []).

sábado, 7 de maio de 2022

Próxima manutenção programada

Atualizar: Não há tempo de inatividade planejado durante a manutenção em 7 de maio, MDT (8 de maio, UTC).

A DigiCert realizará a manutenção programada em 7 de maio de 2022, entre 22:00 – 24:00 MDT (8 de maio de 2022, entre 04:00 – 06:00 UTC). Embora tenhamos redundâncias para proteger seus serviços, alguns serviços da DigiCert podem estar indisponíveis durante esse período.

Os serviços serão restabelecidos assim que concluirmos a manutenção.

O que posso fazer?

Planeje de acordo:

Programe pedidos de alta prioridade, renovações e re-emissões antes ou depois da janela de manutenção.

Espere interrupções se você usar APIs para emissão imediata de certificados e tarefas automatizadas.

Para receber atualizações de manutenção ao vivo, inscreva-se na página Status DigiCert. A assinatura inclui alertas de e-mail para quando a manutenção começa e quando ela termina.

Consulte o Calendário de manutenção do DigiCert 2022 para datas e horários de manutenção.

segunda-feira, 18 de abril de 2022

CertCentral: Planos plurianuais agora estão disponíveis para certificados de marca verificada

Temos o prazer de anunciar que os planos plurianuais já estão disponíveis para certificados de marcas verificadas (VMCs) na CertCentral e na API de serviços da CertCentral.

Os planos plurianuais DigiCert® permitem que você pague um único preço com desconto por até seis anos de cobertura do Certificado de Marca Verificada. Com um Plano Plurianual, você escolhe a duração da cobertura que deseja (até seis anos). Até que o plano expire, você emite novamente seu certificado sem nenhum custo cada vez que ele atinge o final de seu período de validade.

Nota

Dependendo da duração do seu plano, pode ser necessário revalidar o domínio e a organização várias vezes durante o plano plurianual.

Planos plurianuais para VMC na API de serviços

Na API de serviços, ao enviar uma solicitação de pedido para um VMC, use o objeto order_validity para definir a duração da cobertura do seu plano plurianual (1-6 anos). Para mais informações, veja:

O que é um Certificado de Marca Verificada?

Certificados de marca verificada (VMCs) são um novo tipo de certificado que permite que as empresas coloquem um logotipo de marca certificada ao lado do campo "remetente" nas caixas de entrada dos clientes.

Seu logotipo fica visível antes que a mensagem seja aberta.

Seu logotipo funciona como confirmação do status DMARC do seu domínio e da identidade autenticada da sua organização.

segunda-feira, 11 de abril de 2022

API de serviços CertCentral: Endpoints da API de bloqueio de domínio

A DigiCert tem o prazer de anunciar que nosso recurso de bloqueio de domínio já está disponível na CertCentral Services API.

Nota

Antes de poder usar os endpoints de bloqueio de domínio, você deve primeiro habilitar o bloqueio de domínio para sua conta CertCentral. Consulte Bloqueio de domínio – Ative o bloqueio de domínio para sua conta.

Novos endpoints de API

Ative o bloqueio de domínio para um determinado domínio.

Desativar o bloqueio de domínio

Desative o bloqueio de domínio para um determinado domínio.

Verificar CAA (bloqueio de domínio)

Verifique o registro de recurso DNS CAA de um determinado domínio para obter um token de conta de bloqueio de domínio.

Endpoints de API atualizados

Atualizamos a resposta para os terminais Informações do domínio e Lista de domínios para incluir os seguintes parâmetros com detalhes de bloqueio de domínio:

domain_locking_status(string)Status de bloqueio de domínio. Retornado apenas se o bloqueio de domínio estiver habilitado para a conta.

account_token(string)Token de conta de bloqueio de domínio. Retornado apenas se o bloqueio de domínio estiver ativado para a conta e se o bloqueio de domínio tiver sido ativado para o domínio pelo menos uma vez.

Para saber mais, consulte:

terça-feira, 5 de abril de 2022

CertCentral: Domain locking is now available

DigiCert is happy to announce our domain locking feature is now available.

Does your company have more than one CertCentral account? Do you need to control which of your accounts can order certificates for specific company domains?

Domain locking lets you control which of your CertCentral accounts can order certificates for your domains.

How does domain locking work?

DNS Certification Authority Authorization (CAA) resource records allow you to control which certificate authorities can issue certificates for your domains.

With domain locking, you can use this same CAA resource record to control which of your company's CertCentral accounts can order certificates for your domains.

How do I lock a domain?

To lock a domain:

Enable domain locking for your account.

Set up domain locking for a domain.

Add the domain's unique verification token to the domain's DNS CAA resource record.

Check the CAA record for the unique verification token.

To learn more, see:

Fim da vida útil para atualizações de contas da Symantec, GeoTrust, Thawte ou RapidSSL para CertCentral™

A partir de 5 de abril de 2022, MDT, você não poderá mais atualizar sua conta Symantec, GeoTrust, Thawte ou RapidSSL para o CertCentral™.

Se você ainda não mudou para o DigiCert CertCentral, faça upgrade agora mesmo para manter a segurança do site e o acesso contínuo aos seus certificados.

Como faço para atualizar minha conta?

Para atualizar sua conta, entre em contato com o Suporte da DigiCert imediatamente. Para obter mais informações sobre o processo de atualização da conta, consulte Atualizando para o CertCentral: O que você precisa saber

O que acontece se eu não atualizar minha conta para o CertCentral?

Após 5 de abril de 2022, você deve obter uma nova conta CertCentral e adicionar manualmente todas as informações da conta, como domínios e organizações. Além disso, você não poderá migrar nenhum de seus certificados ativos para sua nova conta.

Para obter ajuda para configurar sua nova conta da CertCentral após 5 de abril de 2022, entre em contato com o Suporte da DigiCert.

sábado, 2 de abril de 2022

Próxima manutenção programada

A DigiCert realizará a manutenção programada em 2 de abril de 2022, das 22:00 às 24:00 MDT (3 de abril de 2022, das 04:00 às 06:00 UTC). Durante esse período, alguns serviços podem ficar inativos por até duas horas.

Aviso

A manutenção será uma hora mais cedo para quem não observar o horário de verão.

Tempo de inatividade de manutenção relacionado à infraestrutura

Iniciaremos essa manutenção relacionada à infraestrutura às 22:00 MDT (04:00 UTC). Os serviços listados abaixo podem ficar inativos por até duas horas.

Emissão do certificado CertCentral® TLS:

As solicitações de certificado TLS enviadas durante esse período falharão

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

CIS e CertCentral® SCEP:

O serviço de emissão de certificados (CIS) ficará inativo

CertCentral Simple Certificate Enrollment Protocol (SCEP) será desativado

As solicitações enviadas durante esse período falharão

As APIs CIS retornarão um erro "503 Service is unavailable"

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

Validação de novo domínio e organização do Direct Cert Portal:

Novos domínios enviados para validação durante esse período falharão

Novas organizações enviadas para validação durante esse período falharão

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

Emissão de certificado QuoVadis® TrustLink®:

As solicitações de certificado TrustLink enviadas durante esse período serão atrasadas

As solicitações serão adicionadas a uma fila para processamento posterior

As solicitações enfileiradas serão processadas após a restauração dos serviços

Validação de novo domínio e organização da PKI Platform 8:

Novos domínios enviados para validação durante esse período falharão

Novas organizações enviadas para validação durante esse período falharão

As solicitações serão adicionadas a uma fila para processamento posterior

As solicitações enfileiradas serão processadas após a restauração dos serviços

O acesso aos serviços do User Authorization Agent (UAA) será desabilitado: os portais da web do administrador e do usuário do UAA

O que posso fazer?

Planeje de acordo:

Programe pedidos de alta prioridade, renovações e re-emissões antes ou depois da janela de manutenção.

Espere interrupções se você usar APIs para emissão imediata de certificados e tarefas automatizadas.

Para receber atualizações de manutenção ao vivo, inscreva-se na página Status DigiCert. A assinatura inclui alertas de e-mail para quando a manutenção começa e quando ela termina.

Para datas e horários de manutenção programada, consulte Manutenção programada do DigiCert 2022.

Os serviços serão restabelecidos assim que concluirmos a manutenção.

quarta-feira, 30 de março de 2022

CertCentral: A revalidação de domínio em massa já está disponível

A DigiCert tem o prazer de anunciar que nosso recurso de validação de domínio em massa já está disponível. Não gaste tempo extra enviando um domínio de cada vez para revalidação. Use nosso recurso de revalidação de domínio em massa para enviar de 2 a 25 domínios por vez para revalidação.

Lembre-se, a validação do domínio é válida apenas por 397 dias. Para manter a emissão perfeita de certificados, a DigiCert recomenda concluir a validação de controle de domínio (DCV) antes que a validação do domínio expire.

Nota

Atualmente, o recurso de domínio em massa é compatível apenas com o método DCV de email. Para usar um método DCV diferente, você precisará enviar cada domínio individualmente.

Veja por si mesmo

Na sua conta da CertCentral, no menu principal à esquerda, acesse Certificados > Domínios.

Na páginaDomínios, selecione os domínios que você deseja enviar para revalidação.

Na lista suspensa Enviar domínios para revalidação, selecioneEnviar domínios para validação por e-mail.

Consulte Pré-validação do domínio: Revalidação de domínio em massa.

quinta-feira, 24 de março de 2022

Fim da vida útil das ferramentas SSL

A partir de 24 de março de 2022, ao visitar as Ferramentas SSL, você verá uma mensagem pop-up informando que as Ferramentas SSL não estão mais disponíveis. Recomendamos que você use a Ferramenta de diagnóstico de instalação SSL da DigiCert®.

Aviso

Se você visitar outros recursos/páginas das Ferramentas SSL, nós o guiaremos para outras páginas do site em digicert.com que oferecem serviços idênticos ou semelhantes.

O que é a Ferramenta de diagnóstico de instalação SSL?

A SSL Installation Diagnostic Tool é uma ferramenta gratuita e disponível publicamente que verifica:

Instalações de certificados

Configurações do servidor web

O que eu preciso fazer?

Comece a usar a Ferramenta de diagnóstico de instalação SSL da DigiCert®. Você vai querer fazer o seguinte:

No seu navegador, substitua os favoritos da Ferramenta SSL pela Ferramenta de diagnóstico de instalação SSL da DigiCert®.

Se você tiver links para SSL Tools em seu site, substitua-os por links para SSL Installation Diagnostics Tool.

segunda-feira, 21 de março de 2022

Selo do site DigiCert agora disponível para pedidos de certificados Basic OV e EV

Os pedidos de certificados DigiCert Basic OV e EV incluem o selo do site DigiCert. Agora, você pode instalar o selo do site DigiCert no mesmo site que seu certificado Basic SSL protege. Os selos de site fornecem a seus clientes a garantia de que seu site é protegido pela DigiCert - um dos nomes mais reconhecidos em segurança TLS/SSL.

Ao clicar no selo do site, você verá detalhes adicionais sobre o domínio, a organização, o certificado TLS/SSL e a validação.

Saiba como configurar e instalar seu selo de site DigiCert

DigiCert Smart Seal

A DigiCert também oferece um tipo mais inovador de selo de site—o DigiCert Smart Seal. Esse selo avançado é mais interativo e envolvente do que o selo do site DigiCert. Adicionamos um efeito de passar o mouse, animação e a capacidade de exibir o logotipo da sua empresa no efeito de passar o mouse e no recurso de animação.

quinta-feira, 10 de março de 2022

CertCentral: Método DNS CNAME DCV agora disponível para pedidos de certificados DV

No CertCentral e na API de serviços do CertCentral, agora você pode usar o método de validação de controle de domínio DNS CNAME (DCV) para validar os domínios em seu pedido de certificado DV.

Nota

Antes, você só podia usar o método DNS CNAME DCV para validar os domínios em pedidos de certificados OV e EV e ao pré-validar domínios.

Para usar o método DNS CNAME DCV em seu pedido de certificado DV:

No CertCentral:

Ao solicitar um certificado DV TLS, você pode selecionar DNS CNAME como o método DCV.

Na página de detalhes do pedido do certificado DV TLS, você pode alterar o método DCV para DNS CNAME Record.

Na API de serviços:

Ao solicitar um certificado DV TLS, defina o valor do parâmetro de solicitação dcv_method como dns cname token.

Nota

O processo AuthKey para gerar tokens de solicitação para emissão imediata de certificado DV não é compatível com o método DNS CNAME DCV. No entanto, você pode usar os métodos DCV de autenticação de arquivo (http-token) e DNS TXT (dns-txt-token). Para saber mais, acesse Emissão imediata do certificado DV.

Para saber mais sobre como usar o método DNS CNAME DCV:

terça-feira, 8 de março de 2022

API de serviços CertCentral: Resposta aprimorada do terminal de domínios de lista

Para facilitar a localização de informações sobre o status de validação de controle de domínio (DCV) para domínios em sua conta da CertCentral, adicionamos estes parâmetros de resposta a objetos de domínio na resposta da API Listar domínios:

dcv_approval_datetime: Data e hora de conclusão da verificação de DCV mais recente para o domínio.last_submitted_datetime: Data e hora em que o domínio foi submetido pela última vez para validação.

Para mais informações, consulte a documentação de referência do endpoint Listar domínios.

sábado, 5 de março de 2022

Próxima manutenção programada

A DigiCert realizará a manutenção programada em sábado, 5 de março de 2022, das 22:00 às 24:00 MST (domingo, 6 de março de 2022, das 05:00 às 07:00 UTC). Durante esse período, alguns serviços podem ficar inativos por até duas horas.

Tempo de inatividade de manutenção relacionado à infraestrutura

Iniciaremos esta manutenção relacionada à infraestrutura às 22:00 MST (05:00 UTC). Os serviços listados abaixo podem ficar inativos por até duas horas.

Emissão do certificado CertCentral™ TLS:

As solicitações de certificado TLS enviadas durante esse período falharão

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

CIS e CertCentral™ SCEP:

O serviço de emissão de certificados (CIS) ficará inativo

CertCentral Simple Certificate Enrollment Protocol (SCEP) será desativado

As solicitações enviadas durante esse período falharão

As APIs CIS retornarão um erro "503 Service is unavailable"

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

Validação de novo domínio e organização do Direct Cert Portal:

Novos domínios enviados para validação durante esse período falharão

Novas organizações enviadas para validação durante esse período falharão

As solicitações com falha devem ser re-enviadas após os serviços serem restaurados

Emissão de certificado QuoVadis™ TrustLink™:

As solicitações de certificado TrustLink enviadas durante esse período serão atrasadas

As solicitações serão adicionadas a uma fila para processamento posterior

As solicitações enfileiradas serão processadas após a restauração dos serviços

Validação de novo domínio e organização da PKI Platform 8:

Novos domínios enviados para validação durante esse período falharão

Novas organizações enviadas para validação durante esse período falharão

As solicitações serão adicionadas a uma fila para processamento posterior

As solicitações enfileiradas serão processadas após a restauração dos serviços

O que posso fazer?

Planeje de acordo:

Programe pedidos de alta prioridade, renovações e re-emissões antes ou depois da janela de manutenção.

Espere interrupções se você usar APIs para emissão imediata de certificados e tarefas automatizadas.

Para receber atualizações de manutenção ao vivo, inscreva-se na página Status DigiCert. A assinatura inclui alertas de e-mail para quando a manutenção começa e quando ela termina.

Para datas e horários de manutenção programada, consulte o Cronograma de manutenção da DigiCert 2022.

Os serviços serão restabelecidos assim que concluirmos a manutenção.

quinta-feira, 17 de fevereiro de 2022

CertCentral: Processo de aprovação de solicitação de certificado EV TLS de contato verificado aprimorado

No CertCentral e na CertCentral Services API, atualizamos o processo de solicitação de certificado EV TLS para enviar apenas os e-mails de aprovação de solicitação EV TLS para os contatos verificados incluídos na solicitação de certificado.

Nota

Antes, quando você solicitava um certificado EV TLS, enviávamos o e-mail de aprovação do pedido EV para todos os contatos verificados da organização.

Adicione contatos verificados a uma solicitação de certificado EV TLS:

CertCentral

Ao solicitar um certificado EV TLS, você pode:

Manter os contatos verificados existentes atribuídos à organização

Remover contatos (pelo menos um é necessário)

Adicionar novos contatos (devemos validar cada novo contato, o que pode atrasar a emissão do certificado)

API de serviços

Ao solicitar um certificado EV TLS, inclua os contatos verificados na matriz

organization.contactsda solicitação JSON. Para contatos verificados, o valor do campocontact_typeéev_approver.

Para saber mais sobre solicitações de certificados EV TLS:

Para o CertCentral, consulte Solicitar um certificado EV SSL/TLS.

Para a API de serviços, consulte Pedir Basic EV, Pedir Secure Site EV e Pedir Secure Site Pro EV.

sábado, 12 de fevereiro de 2022

Ampliação do intervalo de endereços IP usados para serviços DigiCert

Como parte de nossa manutenção programada em 12 de fevereiro de 2022, das 22h às 24h MST (13 de fevereiro de 2022, das 05h às 07h UTC), a DigiCert está expandindo o intervalo de endereços IP que usamos para nossos serviços. Esses endereços IP adicionais fazem parte de nossos esforços para aumentar o tempo de atividade do serviço e reduzir a necessidade de tempo de inatividade do serviço durante a manutenção programada.

O que eu preciso fazer?

Se sua empresa usa listas de permissões*, atualize-as para incluir o bloco de endereços IP listados abaixo até 12 de fevereiro de 2022, para manter seus serviços DigiCert e integrações de API funcionando conforme o esperado.

Nota

*As listas de permissões são listas de firewalls que permitem apenas que endereços IP especificados executem tarefas específicas ou se conectem ao seu sistema.

Novo intervalo de endereços IP

Adicione este intervalo de endereços IP à sua lista de permissões*: 216.168.240.0/20

Importante

Nós não estamos substituindo ou removendo nenhum endereço IP. Estamos apenas expandindo a gama de endereços IP que usamos para fornecer nossos serviços.

Para referência fácil, consulte nosso artigo da base de conhecimento, Expandindo intervalo de endereços IP dos serviços DigiCert. Se você tiver dúvidas, entre em contato com seu gerente de conta ou com o Suporte da DigiCert.

Serviços afetados:

API CertCentral/Serviços

ACME

Discovery/API

Configurações de firewall do sensor Discovery

Automação ACME/API

Serviço de emissão de certificados (CIS)

Protocolo simples de matrícula de certificados (SCEP)

URL de acesso API

Portal Direct Cert/API

Site DigiCert

Serviços de validação

PKI Platform 8

Plataforma PKI 7 (Japão e Austrália)

QuoVadis TrustLink

DigiCert ONE

Account Manager

CA Manager

IoT Device Manager

Document Signing Manager

Secure Software Manager

Enterprise PKI Mananger

Automation Manager

quarta-feira, 9 de fevereiro de 2022

API de serviços CertCentral: Aprimoramento de informações de domínio

Atualizamos a resposta da API Informações do domínio para incluir o parâmetro expiration_date para o token DCV associado ao domínio. Agora, quando você chama a API de informações do domínio e define o valor do parâmetro de consulta include_dcv como verdadeiro, o objeto dcv_token na resposta inclui o expiration_date do token DCV para o domínio.

{

...

"dcv_token": {

"token": "91647jw2bx280lr5shkfsxd0pv50ahvg",

"status": "pending",

"expiration_date": "2022-02-24T16:25:52+00:00"

},

...

}terça-feira, 8 de fevereiro de 2022

Recurso de segurança da conta: Domínios de e-mail de usuário aprovados

Os administradores do CertCentral agora podem especificar para quais domínios de email os usuários podem criar uma conta do CertCentral. Isso ajuda a evitar que e-mails sejam enviados para domínios de e-mail genéricos não aprovados (@gmail.com, @yahoo.com) ou domínios de terceiros. Se um usuário tentar definir ou alterar um endereço de e-mail de usuário para um domínio não aprovado, ele receberá um erro.

Encontre esta configuração em Configurações > Preferências. Expanda Configurações avançadas e procure a seção Domínios de e-mail aprovados.

Nota

Essa configuração não afeta usuários existentes com endereços de e-mail não aprovados. Ele afeta apenas novos usuários e alterações de e-mail feitas após definir essa configuração.

terça-feira, 1 de fevereiro de 2022

Certificados de marca verificada (VMC): Três novos escritórios de marcas aprovados

Estamos felizes em anunciar que a DigiCert agora reconhece mais três escritórios de propriedade intelectual para verificar o logotipo do seu certificado VMC. Esses novos escritórios estão na Coréia, Brasil e Índia.

Novos escritórios de marcas aprovados:

Outros escritórios de marcas aprovados:

O que é um Certificado de Marca Verificada?

Certificados de marca verificada (VMCs) são um novo tipo de certificado que permite que as empresas coloquem um logotipo de marca certificada ao lado do campo "remetente" nas caixas de entrada dos clientes.

Seu logotipo fica visível antes que a mensagem seja aberta.

Seu logotipo funciona como confirmação do status DMARC do seu domínio e da identidade autenticada da sua organização.

Correção de bug: E-mail de geração de certificado de assinatura de código (CS) enviado apenas para contato verificado por CS

Corrigimos um bug no processo de emissão de certificado de assinatura de código (CS) em que estávamos enviando o e-mail de geração de certificado apenas para o contato verificado pelo CS. Esse bug só acontecia quando o solicitante não incluía um CSR com a solicitação de certificado de assinatura de código.

Agora, para pedidos enviados sem um CSR, enviamos o e-mail de geração do certificado de assinatura de código para:

Solicitante de certificado

Contato verificado pelo CS

E-mails adicionais incluídos com o pedido

Aviso

A DigiCert recomenda enviar um CSR com sua solicitação de certificado de assinatura de código. Atualmente, o Internet Explorer é o único navegador que oferece suporte à geração de pares de chaves. Veja nosso artigo da base de conhecimento: O suporte a Keygen caiu com o Firefox 69.

25 de janeiro de 2022

Atualizações para perfis de certificados TLS OV e EV

À medida que trabalhamos para alinhar nossos perfis de certificado DV, OV e EV TLS, fazemos uma pequena alteração em nossos perfis de certificado OV e EV TLS. Em 25 de janeiro de 2022, definimos a extensão de restrições básicas como não crítica nos nossos perfis de certificado TLS OV e EV.

Aviso

Os certificados DV TLS já são emitidos com a extensão Basic Constraints definida comonão crítica.

O que eu preciso fazer?

Nenhuma ação é necessária de sua parte. Você não deve notar nenhuma diferença em seu processo de emissão de certificados. No entanto, se o seu processo de certificação TLS exigir que a extensão Basic Constraints seja definida como crítica, entre em contato com seu gerente de conta ou Suporte DigiCert imediatamente.

24 de janeiro de 2022

Página de domínios aprimorados, filtro de status de validação — concluído/validado

Na página Domínios, na lista suspensa Status de validação, atualizamos o filtro Concluído/Validado para facilitar a localização de domínios com dados concluídos e ativos validação de controle de domínio (DCV).

Aviso

Antes, quando você pesquisava domínios com DCV Concluído/Validado, voltávamos todos os domínios com DCV concluído, mesmo que a validação do domínio tivesse expirado.

Agora, quando você pesquisa domínios com DCV Concluído/Validado, só retornamos domínios com DCV concluído e ativo em seus resultados de pesquisa. Para encontrar domínios com DCV expirado, use o filtro Expirado na lista suspensa Status de validação.

Encontre domínios com DCV completo e ativo

No CertCentral, no menu principal à esquerda, acesse Certificados > Domínios.

Na página Domínios, na lista suspensa Status de validação, selecione Concluído/validado.

API de serviços CertCentral: Aprimoramento de domínios da lista

Para a API Listar domínios, atualizamos o filtro filters[validation]=completed para facilitar a localização de domínios validados para certificado OV ou EV emissão.

Antes, esse filtro retornava todos os domínios com verificações de DCV concluídas, mesmo que a validação do domínio tivesse expirado. Agora, o filtro retorna apenas domínios com status de validação de domínio OV ou EV ativo.

10 de janeiro de 2022