Introduction

You should have a thorough knowledge of Windows domain and network administration and an understanding of PKI components, workflows, and cryptographic systems. However, it is not necessary to have an in-depth knowledge of how cryptographic algorithms or other technical details work.

DigiCert Autoenrollment Serverのデプロイについて

DigiCert Autoenrollment Serverは、自動登録プロセスの以下の側面を処理します。

証明書の申請

保留中の申請の管理

証明書の更新

DigiCert Autoenrollment Serverは、DigiCert® Document Trust Manager が発行する証明書をネットワークコンピュータおよびエンドユーザに提供することができます。

DigiCert Autoenrollment Serverは、Windowsドメイン内のサポートされる Windowsサーバ上にインストールする必要があります。DigiCert Autoenrollment Serverは、ポリシー、証明書テンプレート、およびエンドユーザーに関する情報を提供するため、Active Directory(AD)サービスを利用します。これは、AD 管理者が管理し、ユーザーまたはコンピュータの特定のグループにポリシーを適用します。オペレーティングシステムは、Windows自動登録クライアントを使用して、許可されたユーザーまたはコンピューターがネットワークにログオンしたときに自動的に証明書を申請します。Windowsは証明書の有効期限を記録し、証明書の有効期限が切れそうになると更新を申請します。

サポートされるWindowsオペレーティングシステムを参照してください。

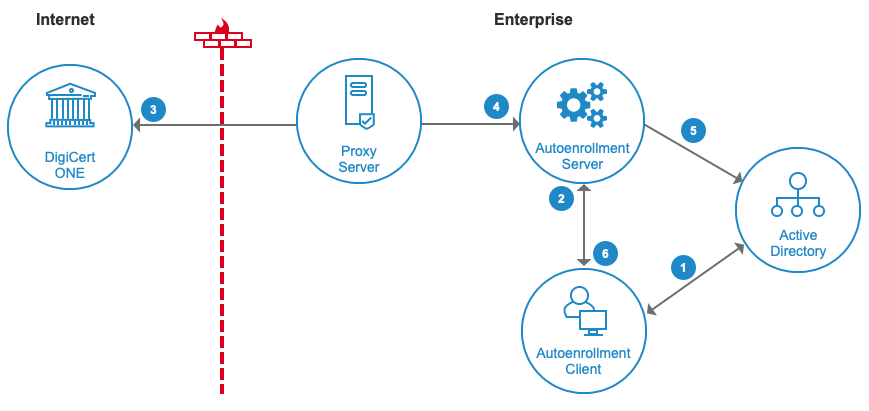

自動登録の処理について

Windows自動登録クライアントは、Autoenrollment Serverに証明書申請を送信します。サーバは、リクエストに含まれる情報をユーザーのアカウント詳細と照合します。Autoenrollment Serverは、Active Directoryから情報を取得してさらなるチェックの実行や、証明書の内容に関する制限の適用を行うことができます。その後、Autoenrollment Server は DigiCert 認証局(CA)に申請を提出し、申請が処理されるのを待ちます。

DigiCert承認局は証明書プロファイルの仕様に従って申請を処理し、証明書を発行し、Autoenrollment Server に転送します。その後、Autoenrollment Serverはクライアントに証明書を転送します。また、Autoenrollment Serverは、Active Directoryに証明書を公開するよう設定されている場合、その証明書を公開します。

|

自動登録処理のデータフロー。

自動登録クライアントの証明書と秘密鍵の更新について

期限切れの証明書を更新するプロセスは、新しい証明書を要求するプロセスとほぼ同じです。唯一の例外は、自動登録クライアントに更新する必要のある証明書への参照が含まれていることです。証明書の更新期間は、Trust Lifecycle Managerで設定します。Windows自動登録クライアントは、証明書の有効期間の80%が経過した時点で自動的に証明書の更新を申請します。また、自動登録クライアントは、証明書の更新期間に達したときにも更新を申請しますが、これらのうち短い方の期間となります。

自動登録のデプロイ

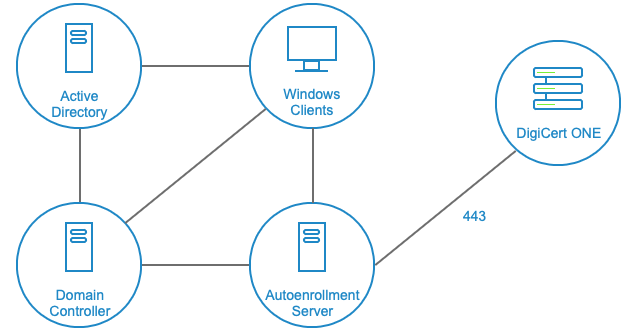

|

典型的な Enterprise デプロイにおけるAutoenrollment Server。この図は単一サーバの展開を示していますが、Autoenrollment Serverのデプロイは、単一サーバと複数サーバの展開の両方とも同じです。

典型的な証明書登録フローは、以下の手順で構成されます。

エンドユーザーがコンピュータにログインすると、自動登録クライアントがActive Directoryをチェックします。または、証明書ポリシーがエンドユーザーのコンピュータにプッシュされると、自動登録クライアントはActive Directoryをチェックします。次に、ローカルの証明書ストアをチェックして、エンドユーザーが登録のためにアクセスできる証明書テンプレートを決定します。

次に、ローカルの証明書ストアをチェックして、エンドユーザーが登録のためにアクセスできる証明書テンプレートを決定します。

自動登録クライアントはこの決定に基づいて、適切な証明書タイプの登録を開始するよう、Autoenrollment Serverに申請を送信します。この申請は、APIキーによって認証されます (APIトークンの取得を参照してください)。

ユーザーデータと証明書申請が正しい場合、DigiCert ONE認証局はエンドユーザー証明書をAutoenrollment Serverに転送します。

Autoenrollment Serverが証明書プロファイルでそのように構成されている場合、Active Directoryに証明書を公開します。

Autoenrollment Serverは、エンドユーザーの証明書ストアにインストールするため、証明書を自動登録クライアントに提供します。

Integration with Windows Hello for Business

Autoenrollment Server can integrate with Windows Hello® for Business, a feature in Microsoft® Windows 10 or later that allows certificate issuance through DigiCert® Trust Lifecycle Manager.

To learn more, see the Windows Hello for Business integration guide.

Integration with Citrix Federated Authentication Service (FAS)

DigiCert Autoenrollment Server can integrate with Citrix FAS to support single-sign on (SSO) for virtualized environments, using DigiCert® Trust Lifecycle Manager to monitor and manage the user authentication certificates.

To learn more, see the Citrix FAS integration guide.

Security Identifier (SID) extension and ECDSA key type support

DigiCert Autoenrollment server v 2.23.2.0 and later supports:

The Security Identifier (SID) extension with dynamic values used for Windows login, which can be Fixed value set per certificate profile or automatically read from an Active Directory attribute (ex: objectSID) using the DigiCert Autoenrollment Server.

Certificate issuance and renewal using ECDSA key type (except for Windows Hello for Business specific templates).

Custom private extensions and new Subject DN fields support

DigiCert Autoenrollment server v2.24.2.0 and later supports:

Custom private extensions that can dynamically retrieve values from Active Directory based on the certificate profile configuration.

Additional Subject Distinguished Name (DN) fields:

TitleGiven nameSurnameDN qualifier

Support for multi-valued string AD attributes and comma-separated DNS Names

Starting with Autoenrollment Server v2.25.1.0, the following enhancements are supported:

Active Directory attributes with multi-valued strings, such as the

ouattribute.DNS Names with comma-separated values, allowing multiple entries in a single field.

To configure the profiles with multiple values, see 自動登録証明書プロファイルを作成する.